Ключевые факты и выводы

- Общее число L3-L4 DDoS-атак в 1 квартале 2025 года выросло более чем вдвое по сравнению с 1 кварталом 2024 (+110%).

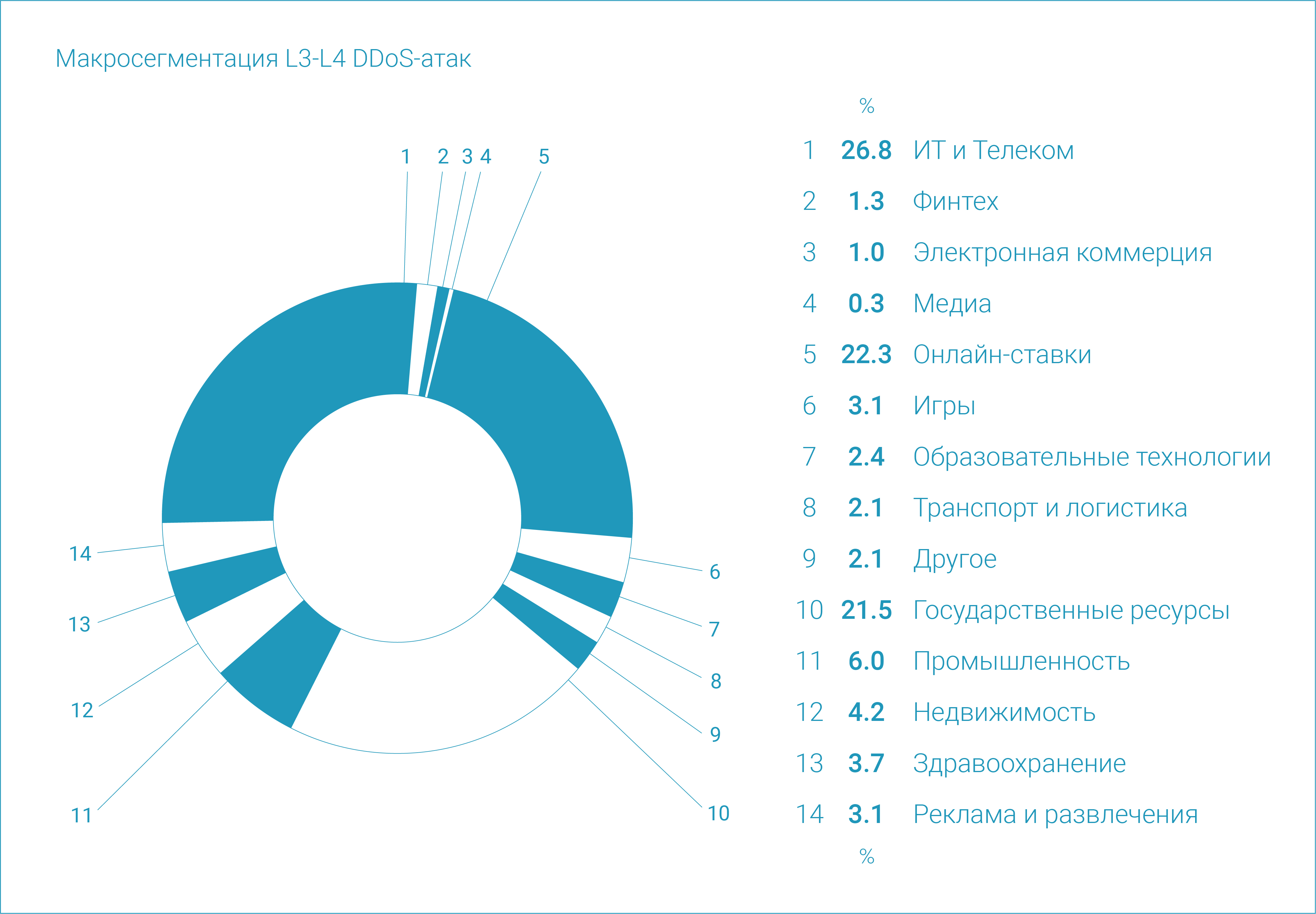

- Наибольшее число L3-L4 DDoS-атак было направлено на сегменты “ИТ и Телеком” (26,8%), “Финтех” (22,3%) и “Электронная коммерция” (21,5%).

- Рекордная по объему L3-L4 DDoS-атака квартала имела интенсивность всего лишь 232 Гбит/с — во много раз ниже рекорда прошлого года (1140 Гбит/с).

- Несмотря на это, говорить о снижении интенсивности атак не приходится — медианные значения битрейта и скорости передачи пакетов заметно выше уровней прошлого года.

- В первом квартале мы обнаружили гигантский DDoS-ботнет, состоящий из 1,33 миллиона устройств. Для сравнения: крупнейший обнаруженный нами ботнет 2024 года состоял “всего лишь” из 227 тысяч устройств.

- Самая длительная L3-L4 атака квартала продолжалась всего лишь 9,6 часа. Для сравнения, рекорд 2024 года — 19 дней.

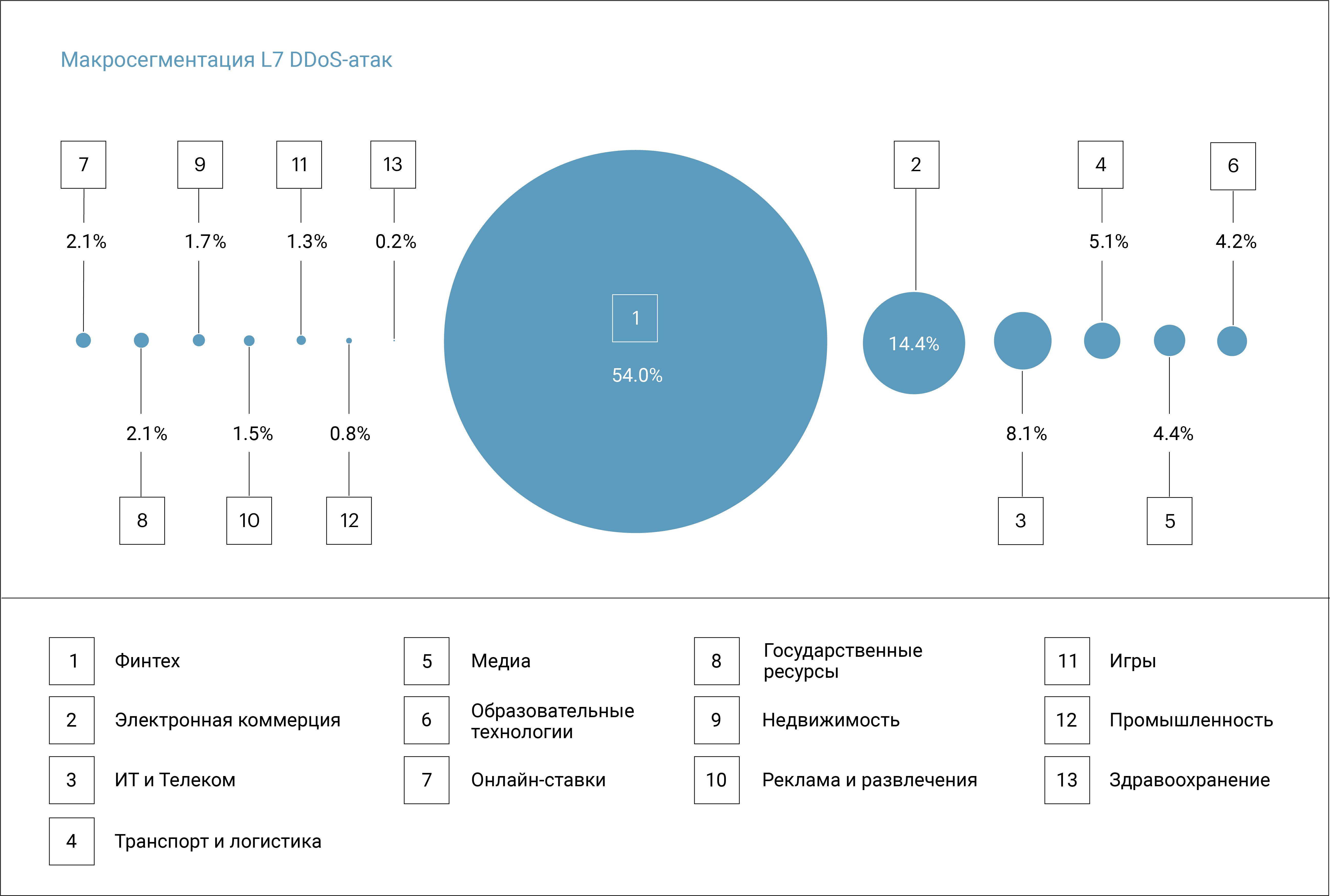

- Чаще всего целями L7 DDoS-атак в первом квартале 2025 года становились сегменты “Финтех” (54%), “Электронная коммерция” (14,4%) и “ИТ и Телеком” (8,1%).

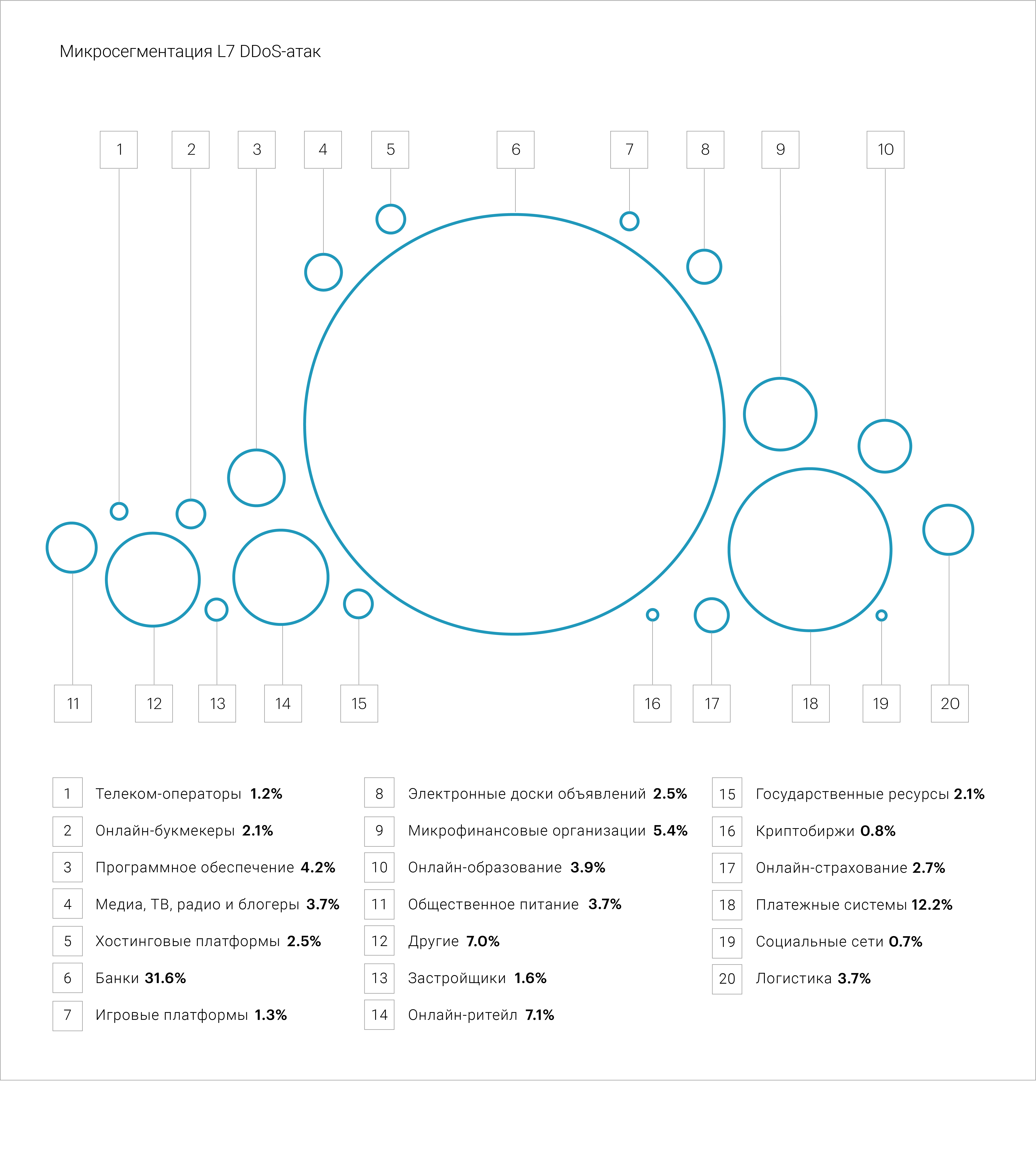

- Среди микросегментов L7 DDoS-атаки чаще всего были направлены на “Банки” (31,6%), “Платежные системы” (12,2%) и “Онлайн-ритейл” (7,1%).

- Самая длительная L7 атака первого квартала продолжалась около 30 часов.

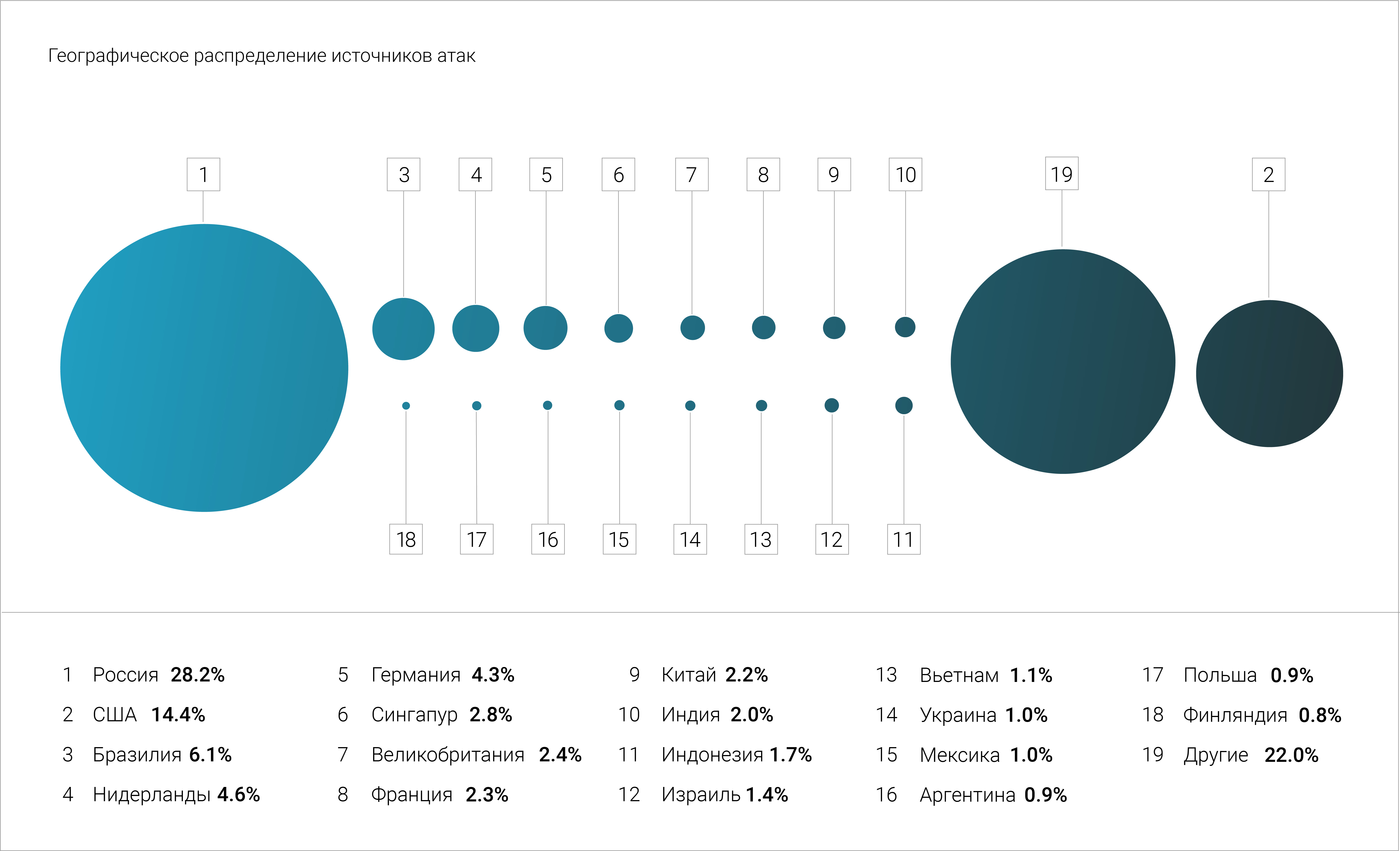

- Среди стран-источников DDoS-атак в первом квартале 2025 лидировали Россия (28,2%), США (14,4%) и Бразилия (6,1%) — те же страны, что и в 2024 году.

- Активность “плохих” ботов в первом квартале в среднем была на уровне прошлого года. Однако в марте мы наблюдали быстрый рост (+28%) по сравнению с февралем.

- В частности, на март пришлись как самая масштабная, так и самая быстрая атака “плохих” ботов. Также в марте мы предотвратили попытку бот-атаки через CDN.

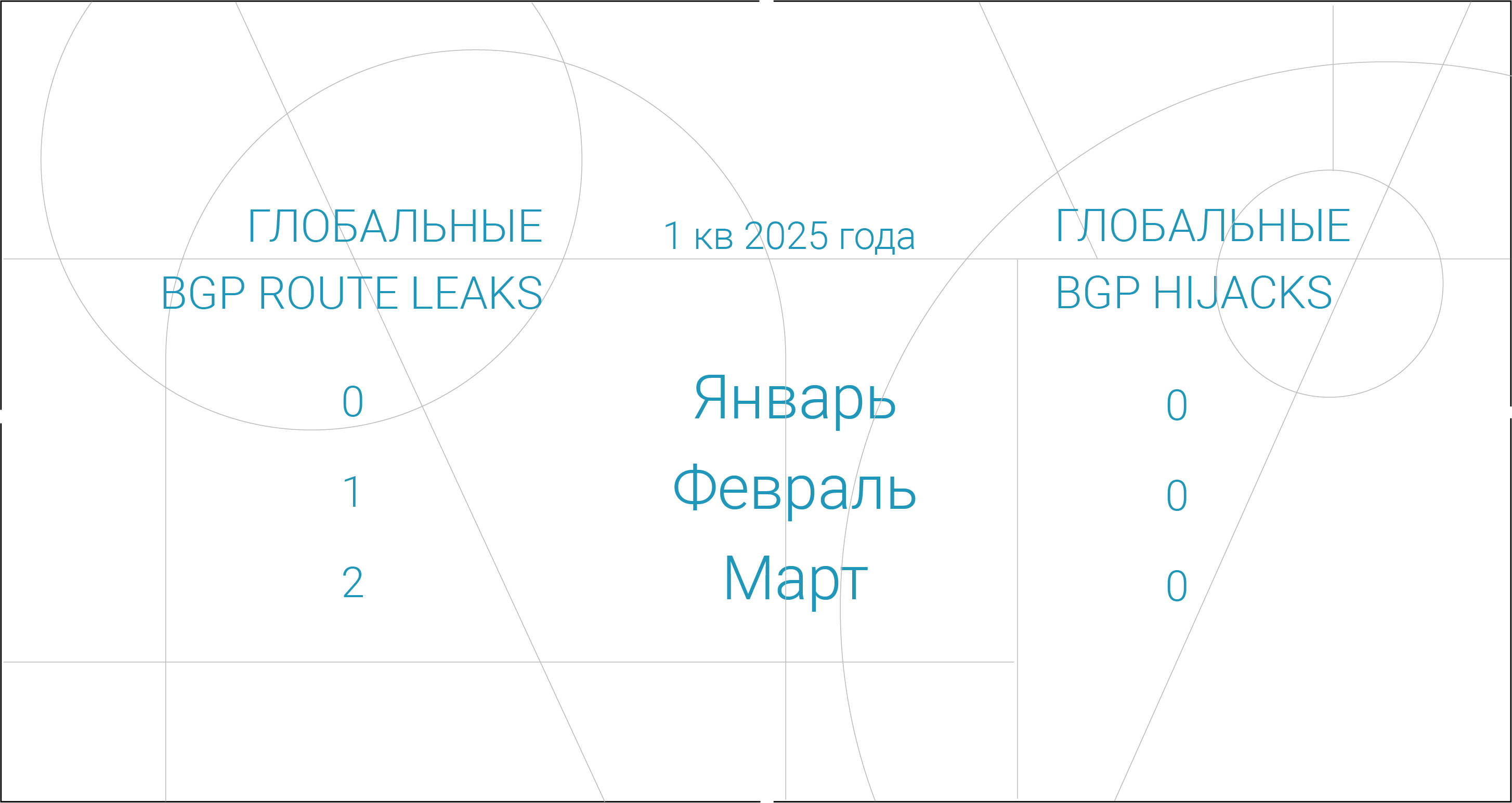

- Количество автономных систем, из-за которых происходили BGP hijacks, за год снизилось на 17,6%. При этом количество АС, из-за которых происходили route leaks, почти не изменилось (–1,6%).

- Количество глобальных инцидентов BGP резко снизилось: за весь первый квартал мы зафиксировали лишь 3 глобальных BGP route leaks и ни одного BGP hijack. Для сравнения: в 2024 году мы наблюдали в среднем 3,6 глобальных инцидента в месяц.

DDoS-атаки на сетевом и транспортном уровне (L3-L4)

Рост количества L3-L4 DDoS-атак интенсивностью более 1 Гбит/с ускоряется: в 1 квартале 2025 года мы зафиксировали на 110% больше таких атак, чем в 1 квартале 2024 года. Напоминаем, что с начала прошлого года мы исключаем из статистики инциденты с интенсивностью менее 1 Gbps.

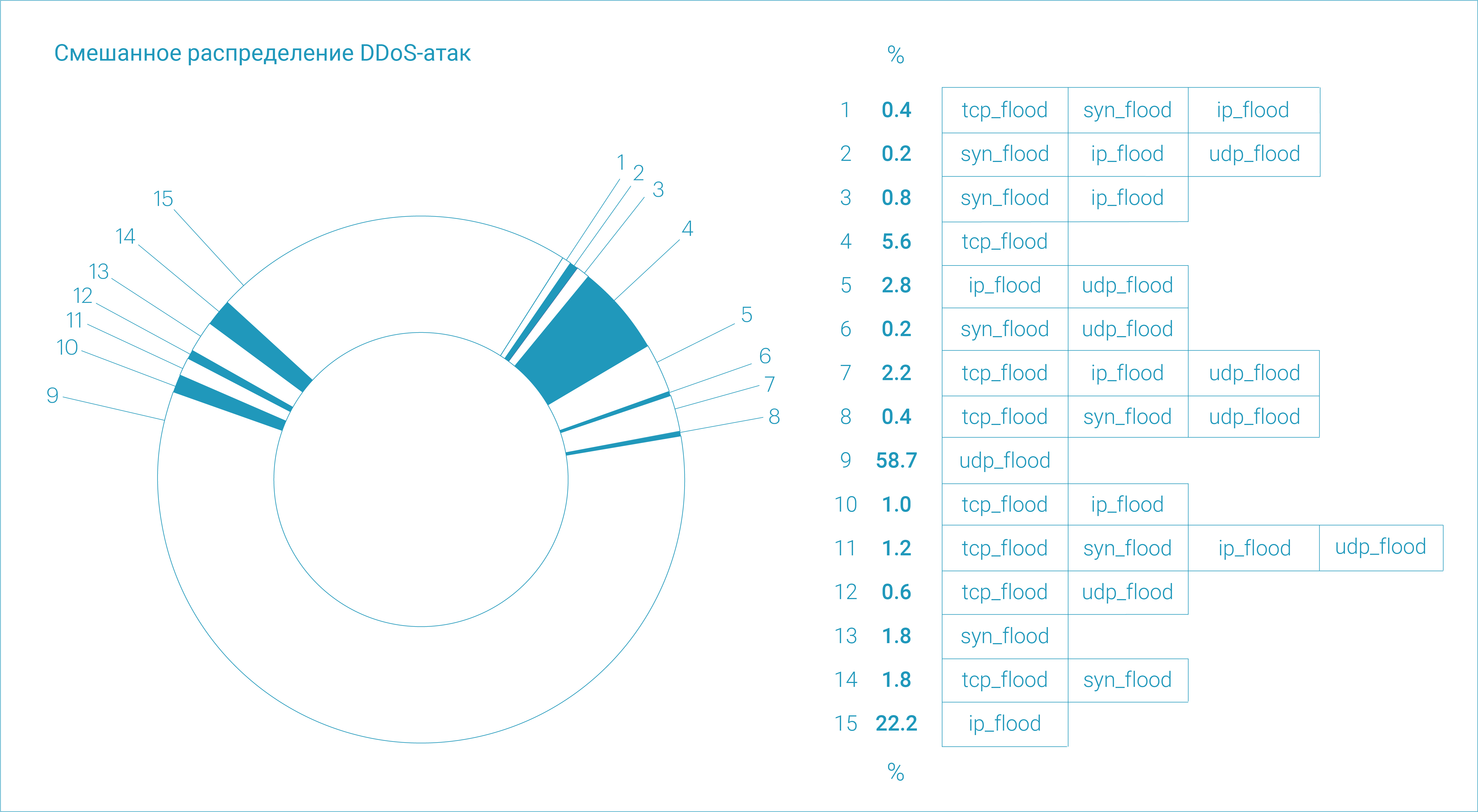

Абсолютное число мультивекторных атак в 1 квартале 2025 года также заметно выросло по сравнению с 1 кварталом прошлого года (+20,8%). Однако этот рост не поспевал за общим ростом L3-L4 атак, поэтому в итоге доля мультивекторных атак снизилась почти вдвое — с 22,8% до 11,7%.

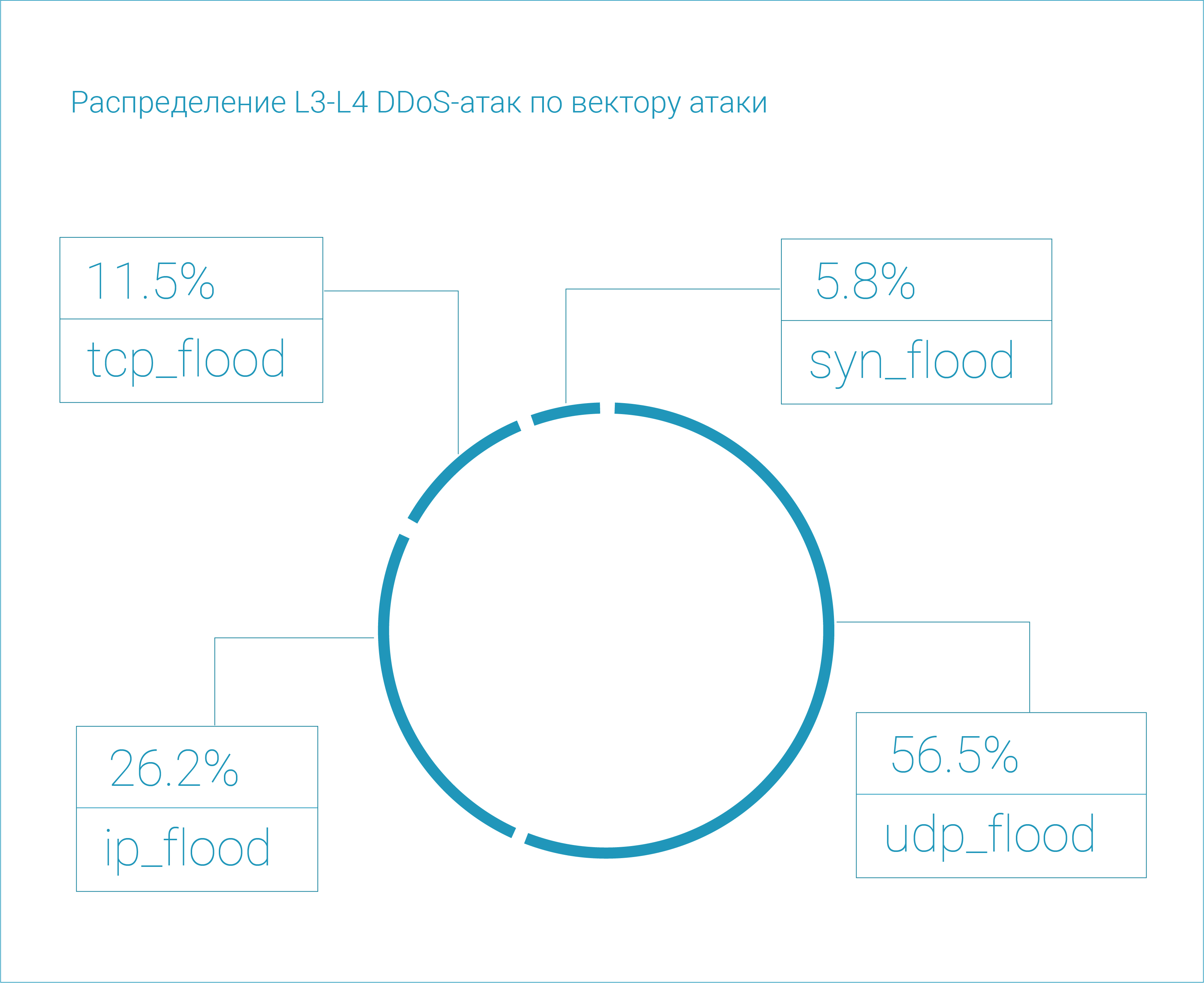

Без учета смешанных векторов атаки, распределение по “чистым” векторам в 1 квартале 2025 году было следующим: продолжает лидировать UDP flood, на который в 1 квартале пришлось более половины всех L3-L4 DDoS-атак (56,5%). Далее с большим отрывом следуют IP fragmentation flood (26,2%), TCP flood (11,5%) и SYN flood (5,8%). Интересно, что за весь первый квартал мы не зафиксировали ни одной ICMP flood атаки.

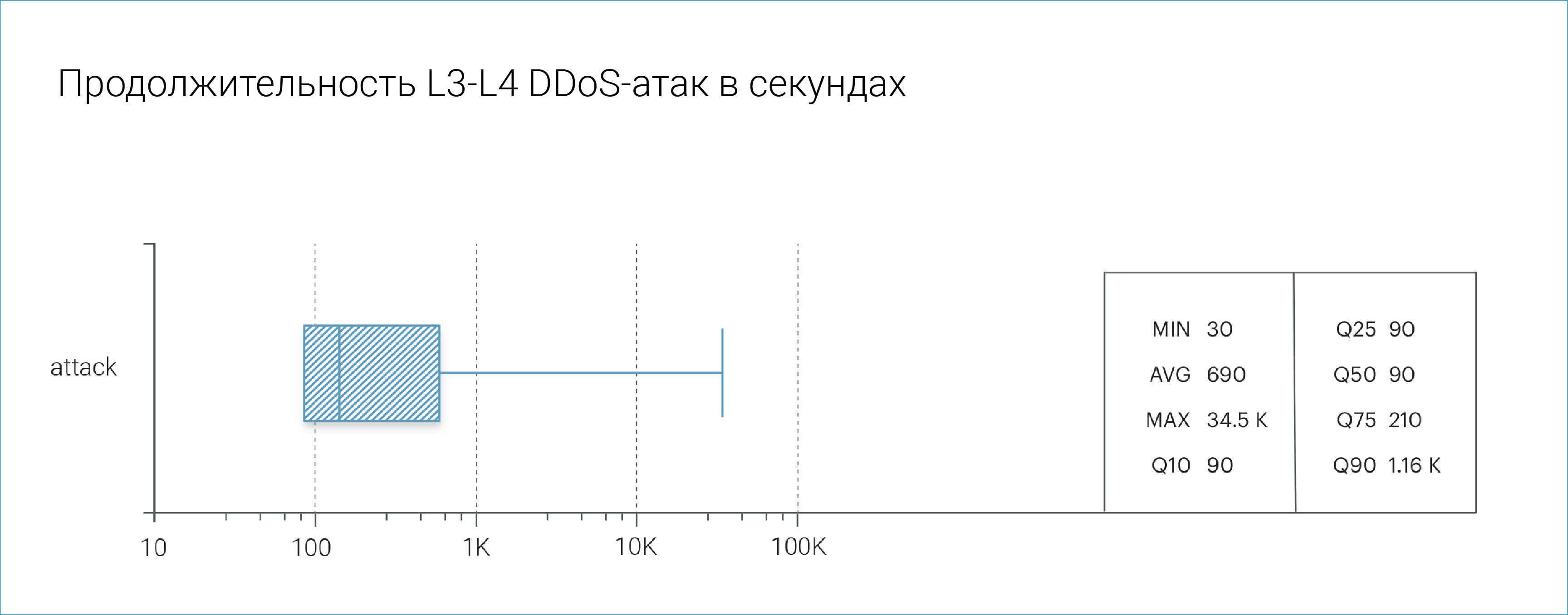

Продолжительность L3-L4 DDoS-атак

По продолжительности атак первый квартал 2025 года пока выглядит достаточно скромно. К примеру, самый длительный DDoS-инцидент квартала продолжался лишь около 9,6 часов. Это была атака UDP flood на организацию из сегмента “Промышленность”, микросегмент “Нефть и газ”.

Средняя продолжительность атак упала с 71,7 минуты в прошлом году до 11,5 минут в первом квартале этого года. А медианное значение снизилось со 150 до 90 секунд.

Пока это идет в разрез с той гипотезой, которую мы высказывали в годовом отчете за 2024 год: напомним, что мы связывали увеличение продолжительности атак с использованием злоумышленниками гигантских ботнетов, созданных из уязвимых устройств из развивающихся стран.

Подобные ботнеты становятся еще крупнее (мы еще поговорим об этом ниже), а вот длительность атак остается весьма умеренной. Впрочем, окончательные выводы пока делать рано — ведь год только начался.

Интенсивность L3-L4 DDoS-атак

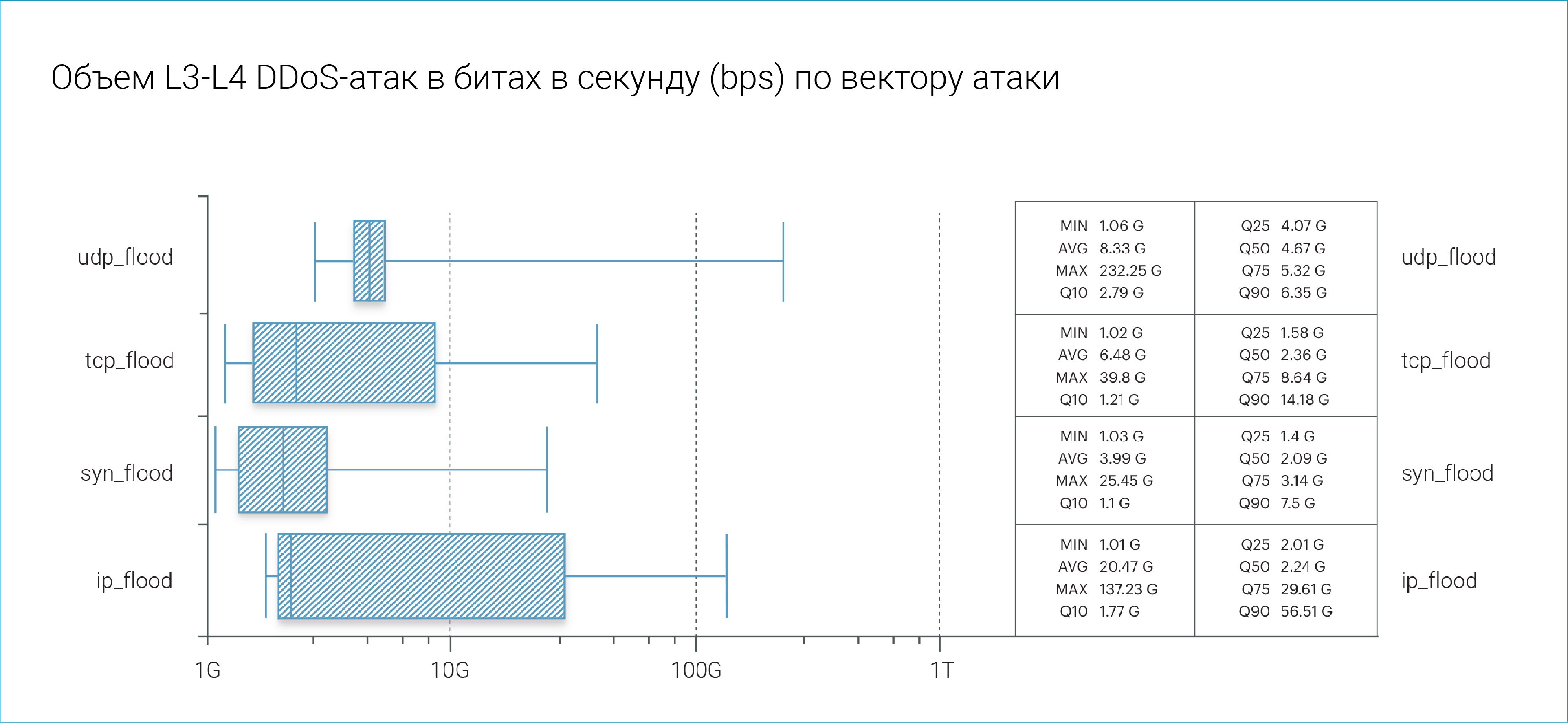

Наиболее интенсивная атака 1 квартала 2025 года в пике имела битрейт 232 Гбит/с. Это был UDP flood, нацеленный на сегмент “Онлайн-букмекеры”. После рекордов прошлого года это значение выглядит весьма скромным. Напомним, что самая интенсивная атака 1 квартала 2024 имела битрейт 882 Гбит/с, а наиболее интенсивная атака всего прошлого года достигала 1140 Гбит/с.

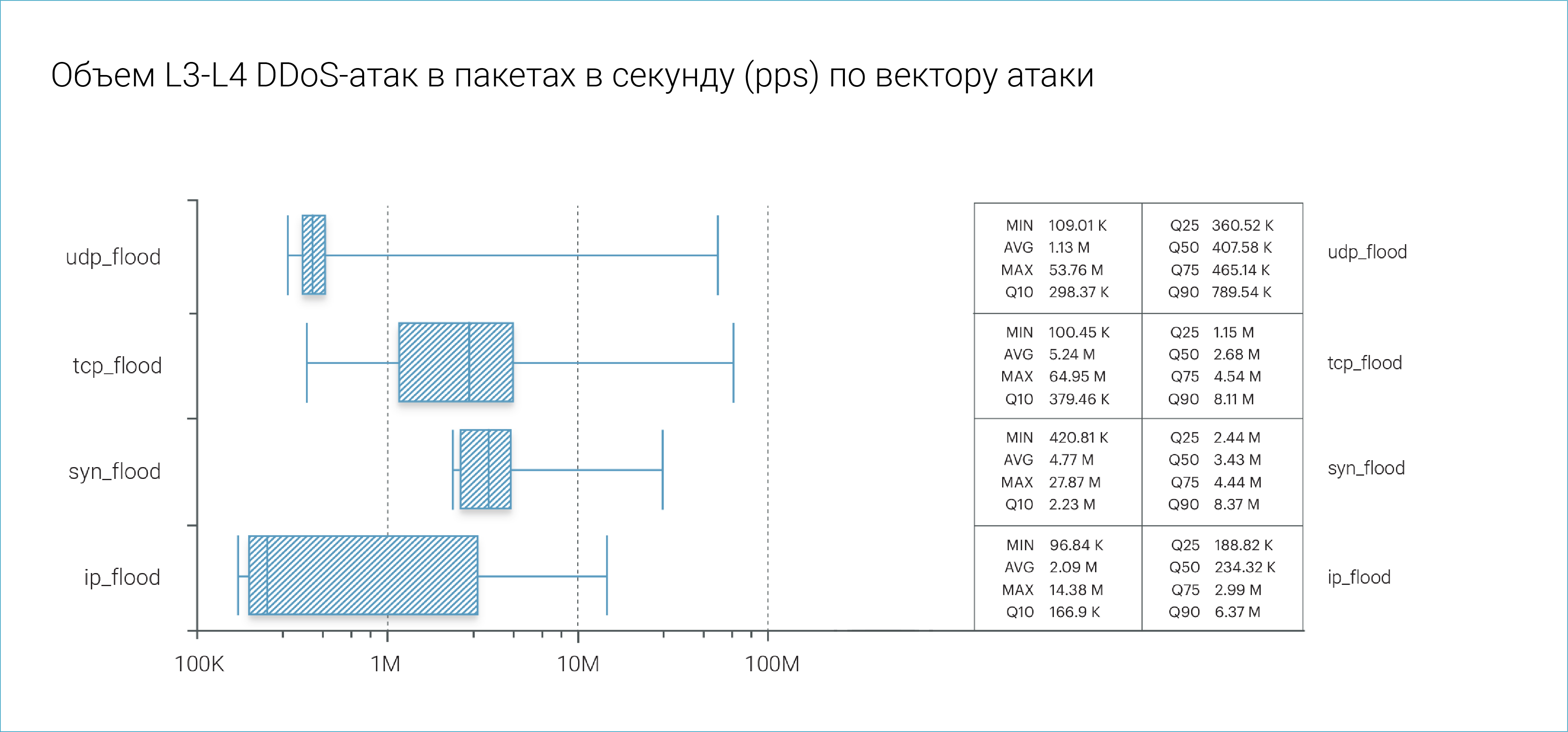

Примерно то же можно сказать и про скорость передачи пакетов: максимум первого квартала 2025 года в 65 Mpps выглядит не слишком выразительно на фоне 179 Mpps — рекорда 2024 года, поставленного, кстати, как раз в первом квартале.

При этом важно заметить, что говорить об общем снижении интенсивности L3-L4 DDoS не приходится. Хотя первый квартал 2025 года не установил каких бы то ни было рекордов по максимальной интенсивности атак, медианные значения битрейта и скорости передачи пакетов атак выросли по сравнению с 2024 годом.

К примеру, для UDP flood атак (которых, напомним, в первом квартале было более половины от общего количества) медианный битрейт вырос на 190%, а скорость передачи пакетов — на 75%.

Распределение L3-L4 DDoS-атак по индустриям

Наибольшее количество DDoS-атаки на сетевом и транспортном уровне в первом квартале 2025 года было направлено на сегменты “ИТ и Телеком” (26,8%), Финтех (22,3%) и “Электронная коммерция” (21,5%). Суммарно на эти три сегмента пришлось 70% от всех L3-L4 атак, зафиксированных за отчетный период.

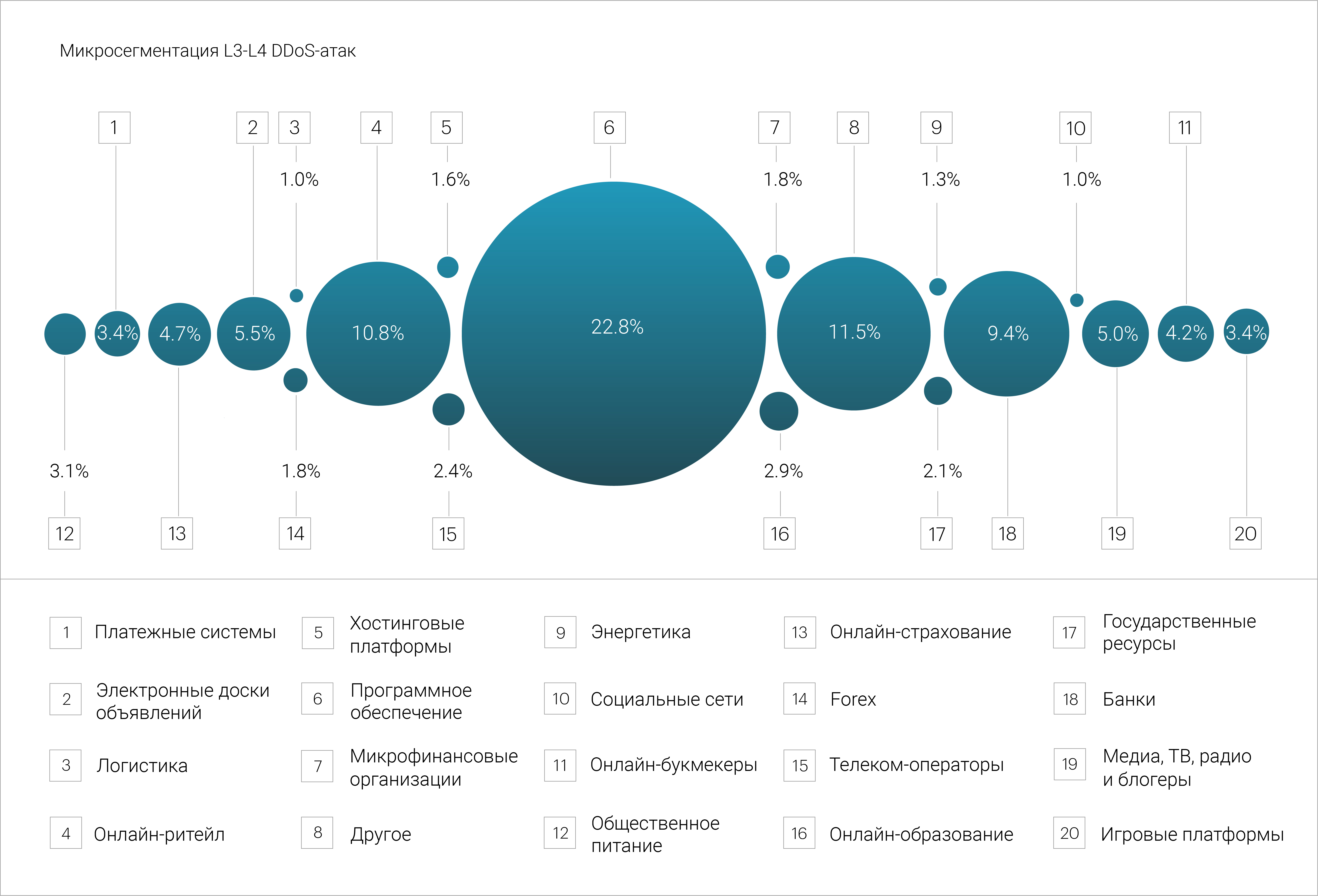

Если посмотреть на микросегментацию, то чаще всего в первом квартале 2025 года атаковали “Программное обеспечение” (22,8%), “Онлайн-ритейл” (10,8%), “Банки” (9,4%), “Электронные доски объявлений” (5,5%), а также “Медиа, ТВ, радио и блогеры” (5,0%). Вместе эти пять микросегментов отвечают более чем за половину всех L3-L4 атак ушедшего квартала.

Распределение L3-L4 DDoS-атак в сегментах по продолжительности

Пятерка самых продолжительных DDoS-атак в первом квартале были достаточно короткими. Первое место заняла атака на микросегмент “Нефть и газ”, которая длилась 9,6 часа. На втором расположилась атака на “Электронные доски объявлений” (5 часов). Далее следуют атаки на микросегменты “Телеком-операторы” (2,2 часа), “Онлайн-страхование” (1,5 часа), а также “Медиа, ТВ, радио и блогеры” (1,3 часа).

Напомним, что в 2024 году рекорд поставила атака на микросегмент “Онлайн-ритейл”, которая продолжалась почти три недели — 463,9 часа. На этом фоне самые продолжительные атаки первого квартала выглядят крайне скромно.

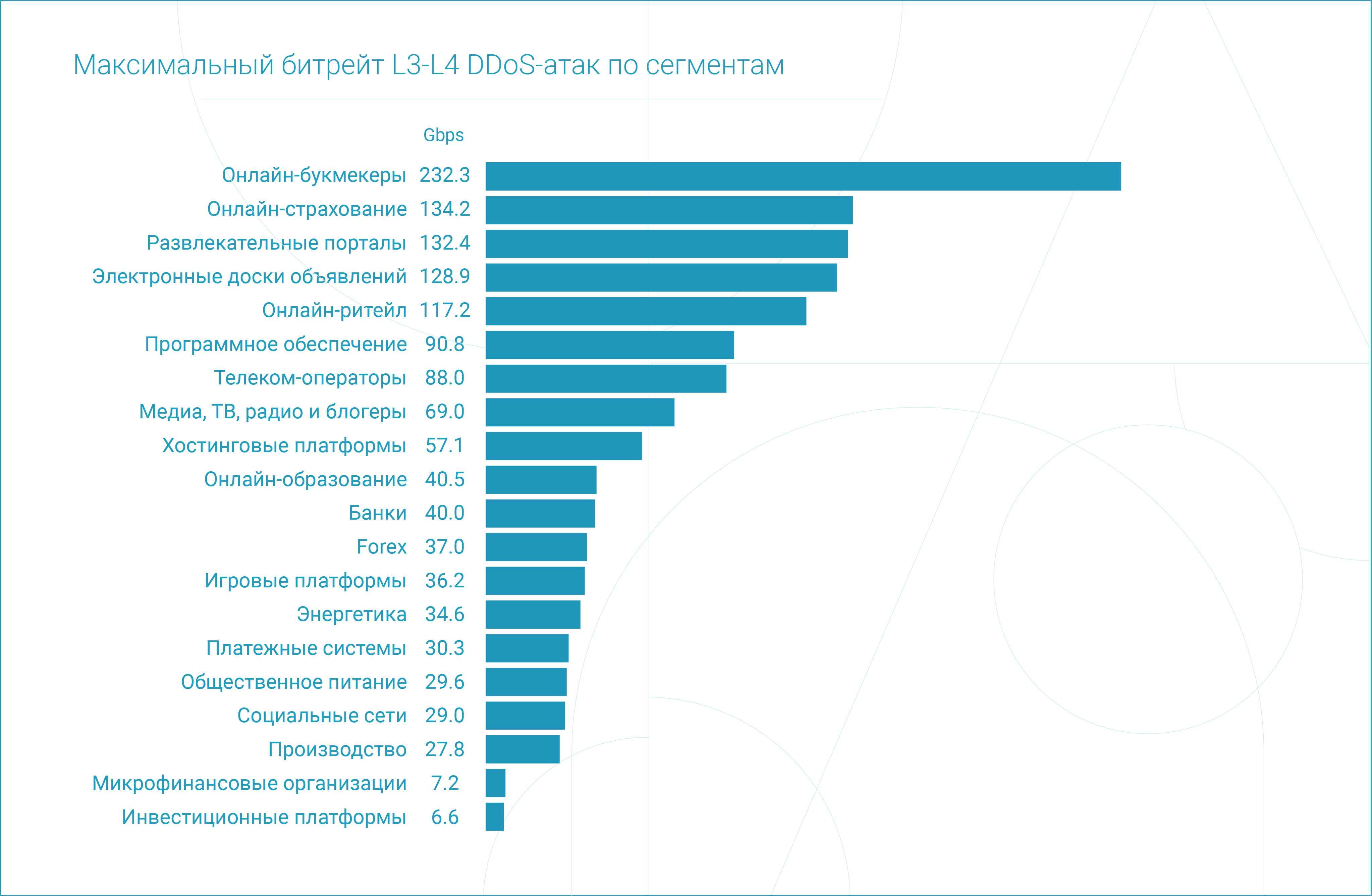

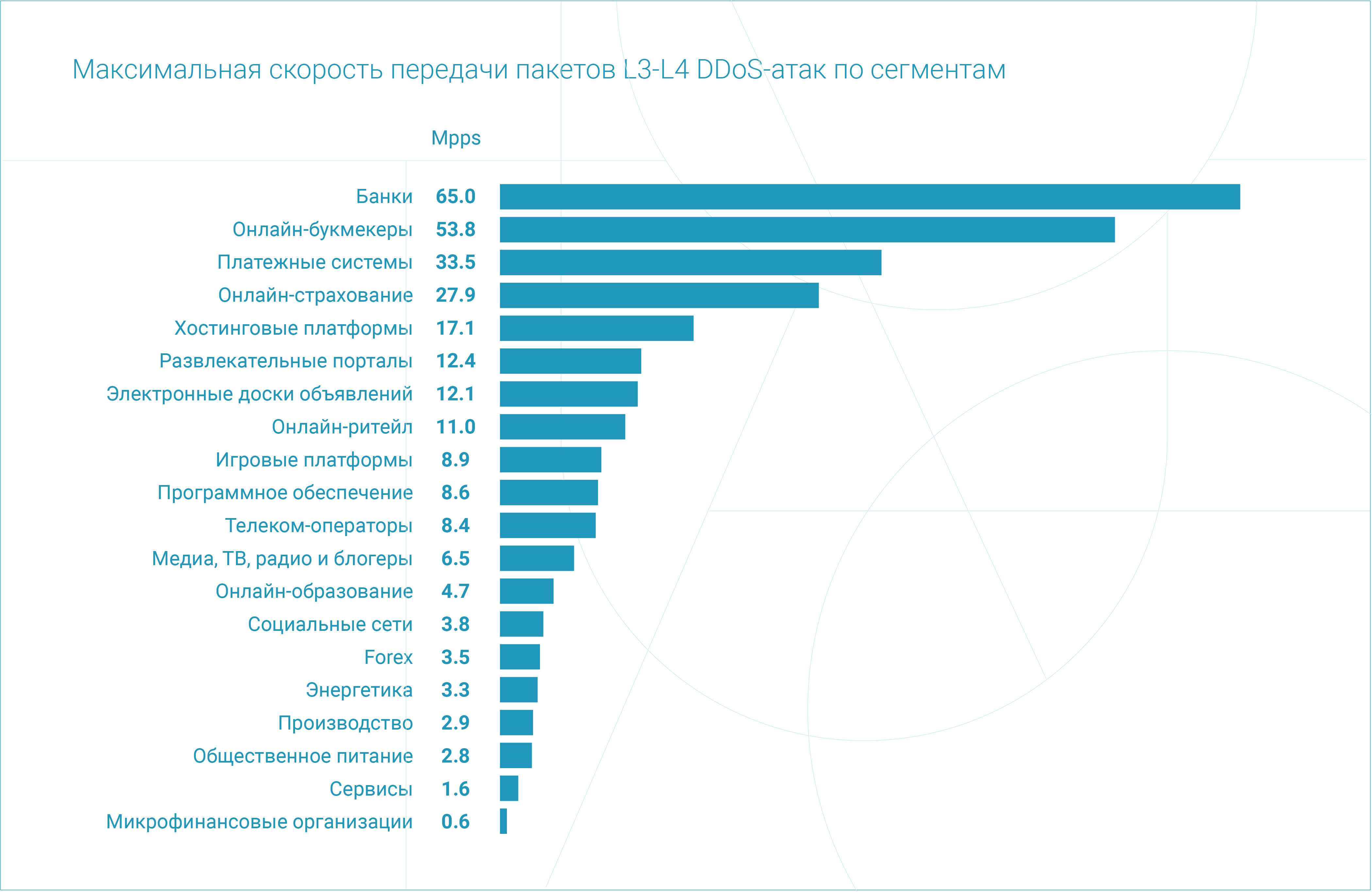

Распределение L3-L4 DDoS-атак в сегментах по интенсивности

Пятерку микросегментов, на которые пришлись самые интенсивные атаки первого квартала 2025 года открывает “Онлайн-букмекеры” (232 Гбит/с). За ним со значительным отрывом следуют “Онлайн-страхование” (134 Гбит/с), “Развлекательные порталы” (132 Гбит/с), “Электронные доски объявлений” (129 Гбит/с) и “Онлайн-ритейл” (117 Гбит/с).

Пятерка микросегментов, атаки на которые имели максимальную скорость передачи пакетов, заметно отличается. Здесь в лидерах оказался микросегмент “Банки” с 65 Mpps. Далее следуют “Онлайн-букмекеры” (54 Mpps), “Платежные системы” (33 Mpps), “Онлайн-страхование” (28 Mpps) и “Хостинговые платформы” (17 Mpps).

Как мы уже успели сказать выше, это довольно низкие значения, как по сравнению с прошлым годом в целом, так и в частности с его первым кварталом.

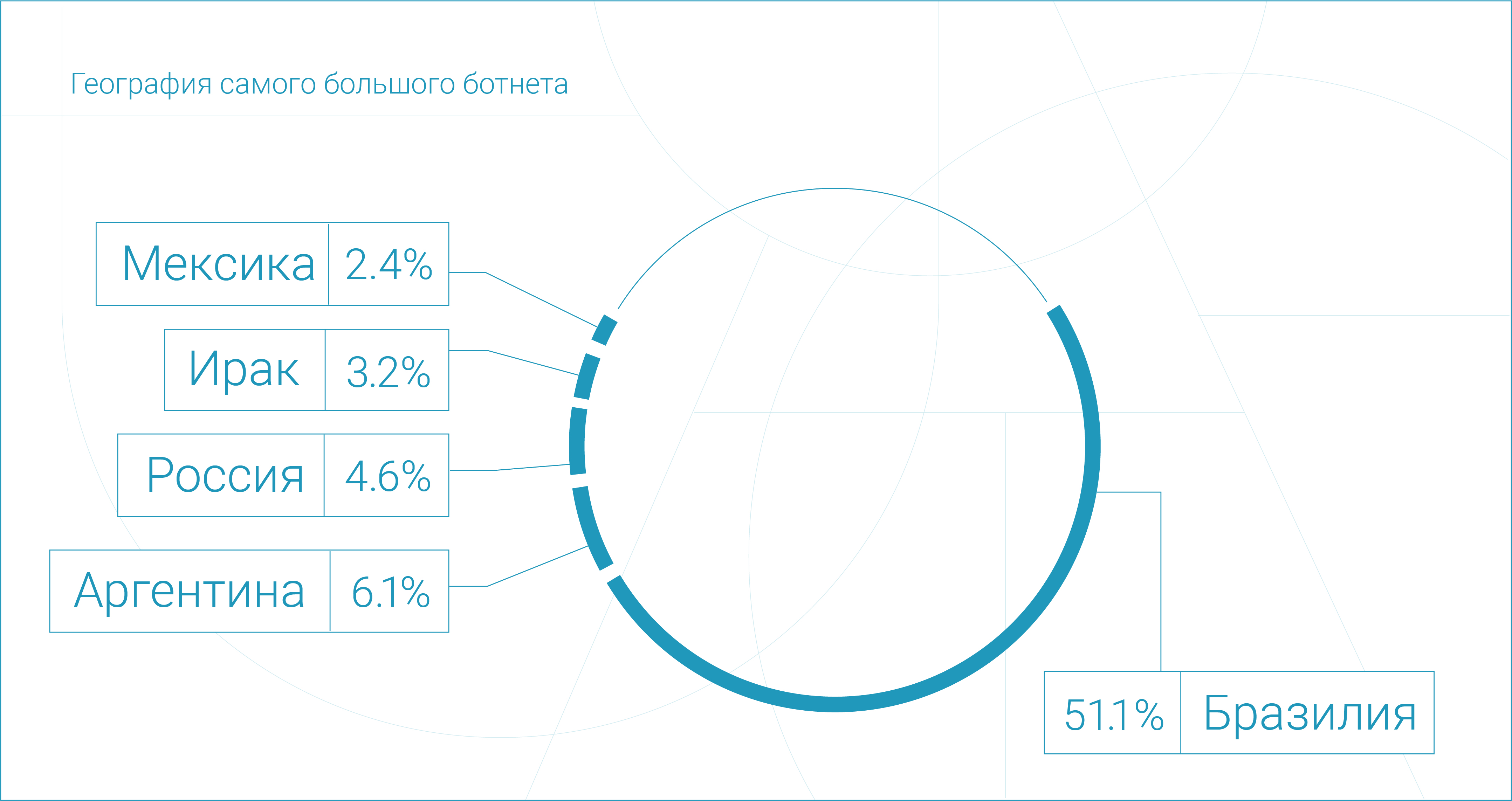

Самый большой DDoS-ботнет

В самом конце первого квартала, 26 марта 2025, мы обнаружили атаку огромного DDoS-ботнета, который значительно превышает по размеру рекорды прошлых лет. Данный ботнет состоял из 1,33 миллиона устройств. Это почти в 6 раз больше, чем в самом крупном DDoS-ботнете 2024 года (227 тысяч устройств) и почти в 10 раз больше, чем рекордный ботнет 2023 года (136 тысяч устройств).

Атака данного DDoS-ботнета была направлена на организацию из микросегмента “Онлайн-букмекеры” и продолжалась примерно 2,5 часа. Ботнет состоял преимущественно из устройств в Бразилии (51,1%), Аргентине (6,1%), России (4,6%), Ираке (3,2%) и Мексике (2,4%). Может показаться, что подобные атаки с высокой концентрацией источников в одной стране легко нейтрализовать, используя гео-блокировку. Однако практика показывает, что обычно ботоводы готовы к этому и могут быстро переключиться на использование IP-адресов из других регионов.

По составу этот ботнет напоминает крупнейший ботнет, обнаруженный нами в прошлом году. И это прекрасно вписывается в тот тренд, о котором мы говорили в нашем отчете за 2024 год: набирает обороты создание очень больших DDoS-ботнетов из устройств в развивающихся странах.

Напомним, что мы связываем это с низкими темпами замены устаревших устройств, для которых более не выпускают обновления, в сочетании с продолжающимся улучшением качества связи. В силу экономических причин особенно ярко эти эффекты проявляются в развивающихся странах.

Как результат, огромное количество уязвимых устройств, подключенных к очень быстрому интернету, создает идеальные условия для формирования крупных ботнетов, которые используются для масштабных DDoS-атак.

DDoS-атаки на уровне приложений (L7)

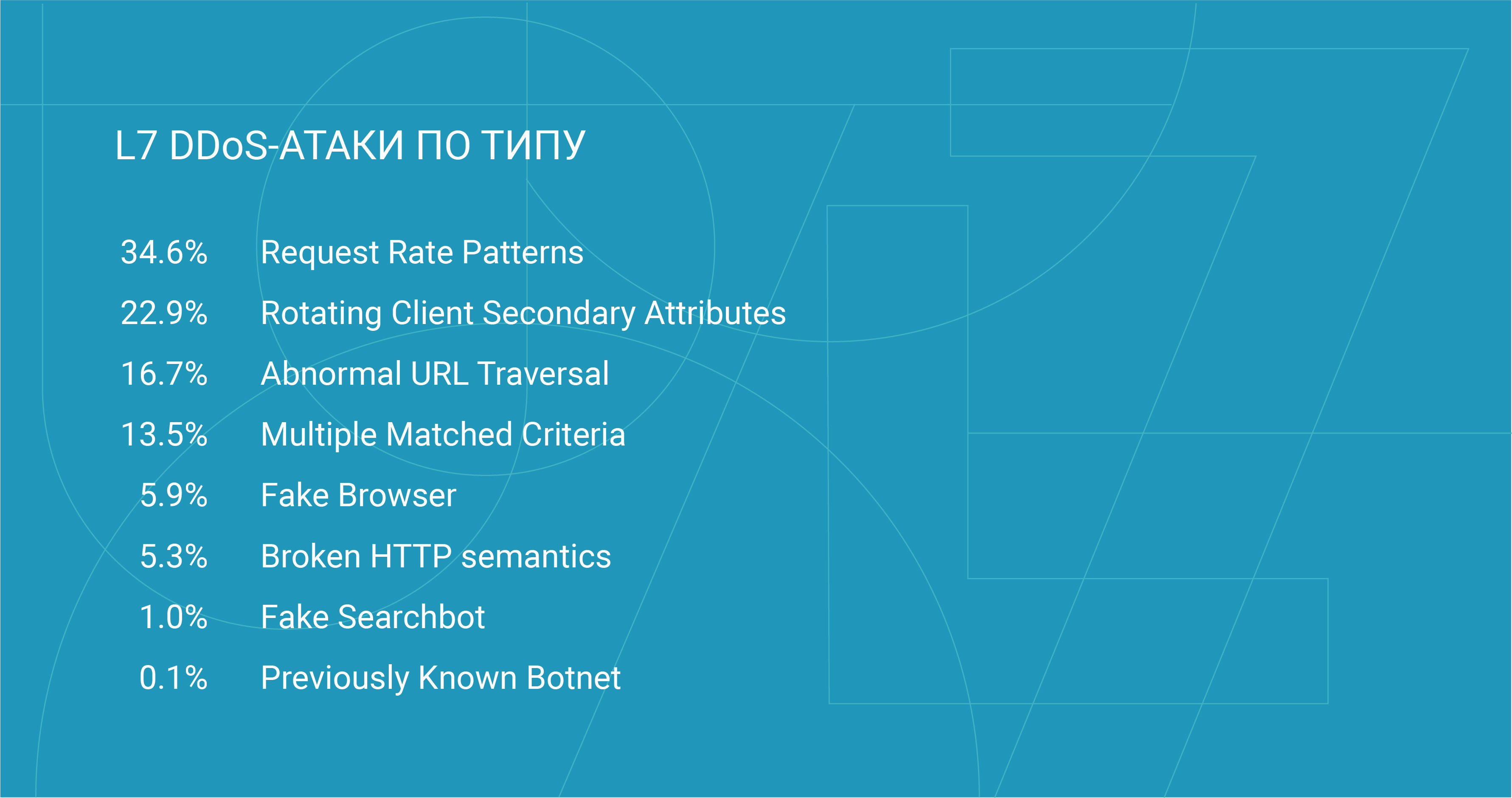

Число L7 DDoS атак в первом квартале 2025 осталось примерно на том же уровне, что и в первом квартале прошлого года. Тройка наиболее распространенных классов атак выглядит следующим образом: самая большая доля приходится на атаки класса Request Rate Patterns (34,6%), которые характеризуются частотой запросов, отличающейся от ожидаемого поведения легитимного пользователя.

На втором месте класс Rotating Client Secondary Attributes (22,9%) — атаки с необычным набором заголовков в запросе. На третьем месте атаки Abnormal URL Traversal (16,7%) — действия, которые легитимные пользователи часто даже не в состоянии выполнить.

Распределение L7 DDoS-атак по индустриям

Наибольшее число L7 DDoS-атак было направлено на макросегмент “Финтех”, доля которого быстро росла в течение всего прошлого года и увеличилась с 22,6% от общего количества атак в первом квартале 2024 до 54,0% первом квартале 2025 года.

На втором месте “Электронная коммерция” с долей 14,4%. На третьем — “ИТ и Телеком” с долей 8,1%.

Среди микросегментов чаще всего атаковали “Банки”, где также наблюдался стремительный рост — за год доля атак на этот микросегмент увеличилась с 13,7% до 31,6%. Далее следуют “Платежные системы” (12,2%), “Онлайн-ритейл” (7,1%), “Микрофинансовые организации” (5,4%) и “Программное обеспечение” (4,2%).

Продолжительность L7 DDoS-атак по индустриям

Две самых длительных атаки на уровне приложений первого квартала 2025 года были нацелены на организацию из микросегмента “Криптобиржи”. Первая из этих атак началась 12 февраля и продолжалась 22 часа. 13 февраля, буквально через пару часов после окончания первой атаки, началась вторая, которая продолжалась уже около 30 часов.

Третья наиболее длительная атака этого квартала была направлена на микросегмент “Программное обеспечение”: она началась 24 февраля и продолжалась 18,7 часа. Для сравнения: наиболее длительная атака на уровне приложений в 2024 году продолжалась около 49 часов. Так что первый квартал 2025 года пока не поставил никаких рекордов.

Географическое распределение источников L7 DDoS-атак

Тройка стран, которые чаще всего служили источниками L7 DDoS-атак, в первом квартале осталась той же, что и в 2024 году: Россия (28,2%), США (14,4%) и Бразилия (6,1%).

Также в топ-10 источников вредоносного трафика в 2024 году вошли Нидерланды (4,6%), Германия (4,3%), Сингапур (2,8%), Великобритания (2,4%), Франция (2,3%), Китай (2,2%) и Индия (2,0%). Суммарно перечисленные 10 стран отвечают примерно за 70% от всех заблокированных IP-адресов.

Статистика защиты от “плохих” ботов — Curator.AntiBot

Чтобы избежать путаницы, следует пояснить, что под “плохими” ботами имеются в виду автоматизированные системы, которые пытаются взаимодействовать с сайтами, притворяясь настоящими пользователями. В отличие от DDoS-ботов, “плохие” боты не стремятся нарушить работоспособность сайта. Их цели обычно состоят в сборе данных, накрутке каких-либо параметров, брутфорсе учетных записей и так далее.

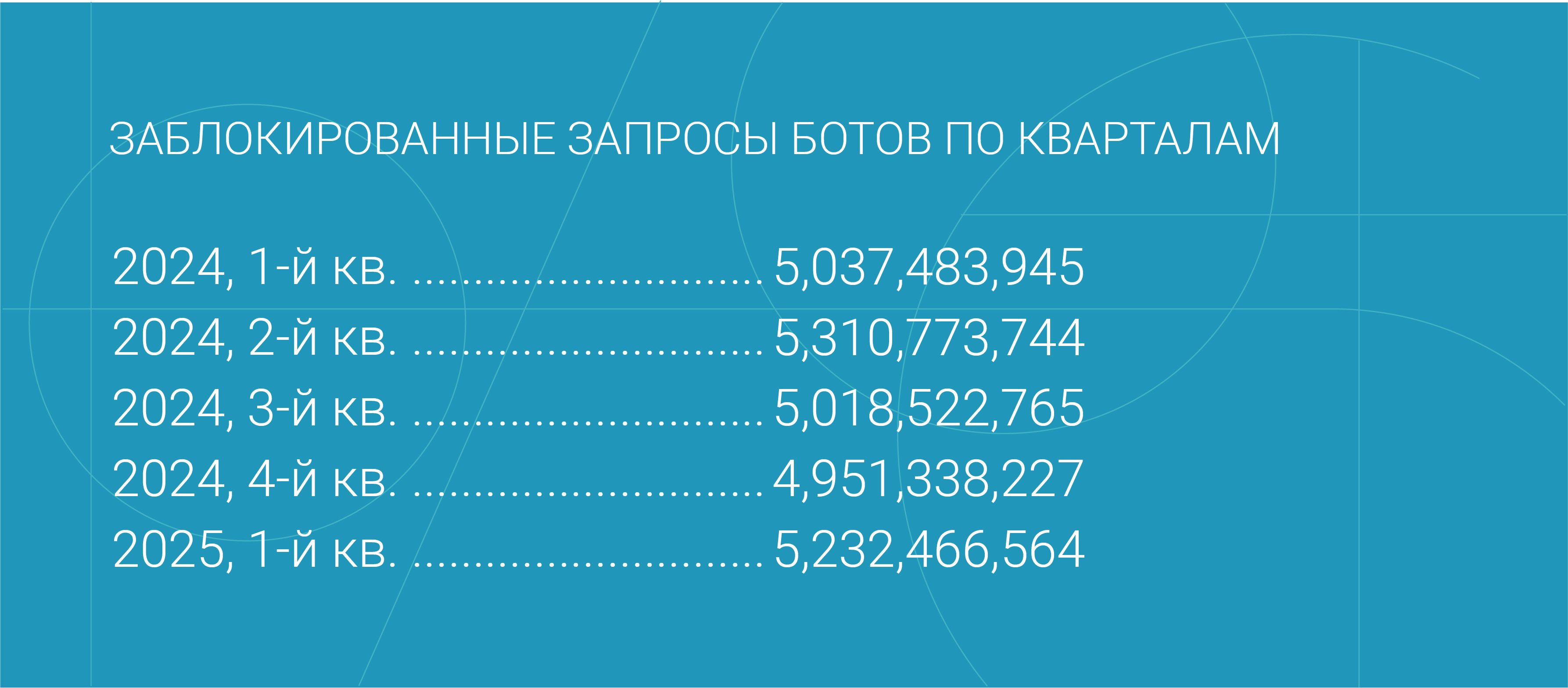

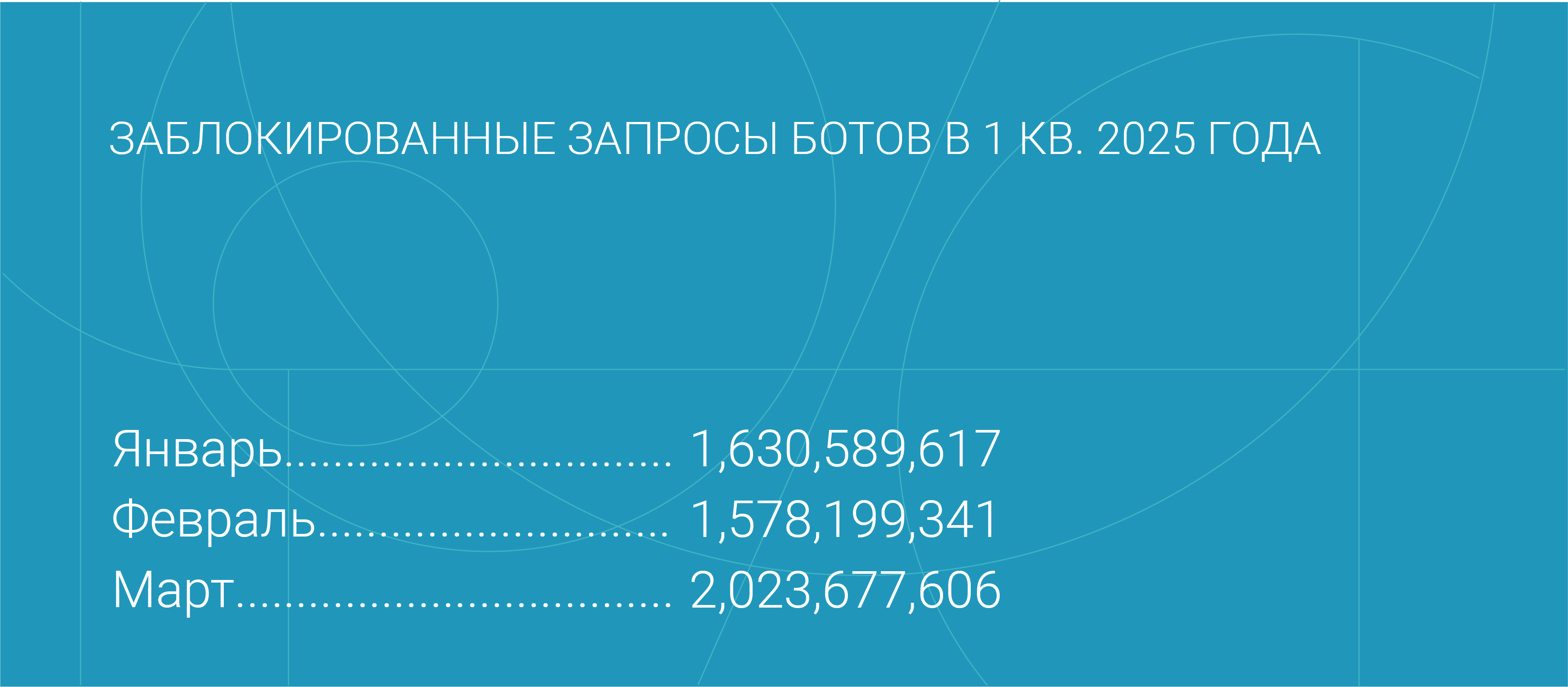

В первом квартале 2025 года в количестве заблокированных запросов “плохих” ботов наблюдался умеренный рост по сравнению как с предыдущим кварталом (+5,7%), так и с первым кварталом 2024 (+3,9%).

В марте активность “плохих” ботов заметно выросла после затишья зимних месяцев — количество заблокированных запросов увеличилось сразу на 28%.

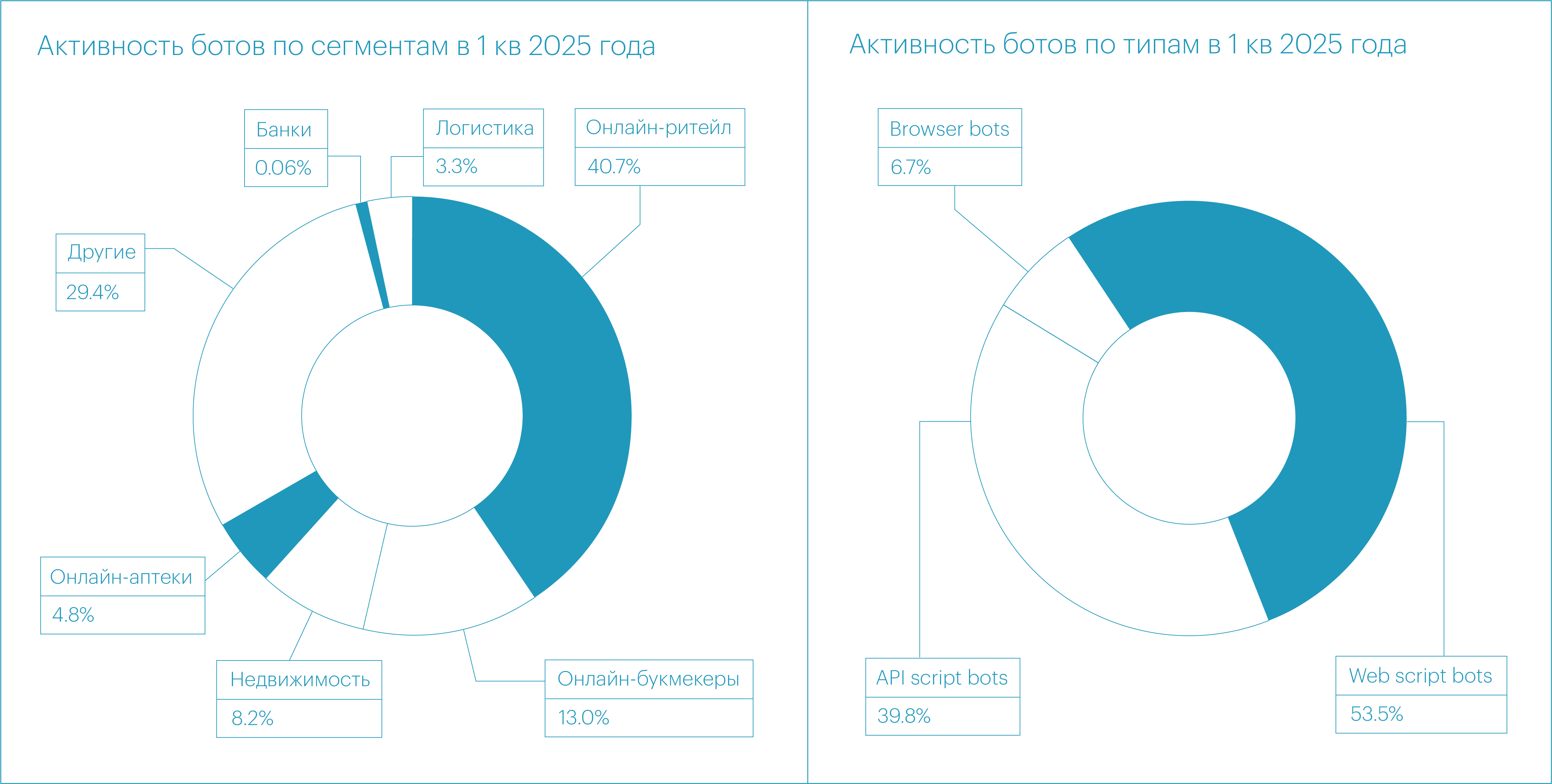

Наибольшее число атак “плохих” ботов в этом квартале пришлось на сегменты “Онлайн-ритейл” (40,7% от всей активности), “Онлайн-букмекеры” (13%), “Недвижимость” (8,2%), “Онлайн-аптеки” (4,8%), “Логистика” (3,3) и “Банки” (0,6%). В совокупности на эти семь сегментов было нацелено более двух третей всех зафиксированных нами атак “плохих” ботов.

Распределение “плохих” ботов по типам было следующим: основную часть составляли скриптовые боты (53,5%). На втором месте API-боты (39,8%), на третьем — браузерные боты (6,7%).

Наиболее заметные атаки “плохих” ботов

Самая масштабная атака “плохих” ботов первого квартала была зафиксирована 21 марта. Она была направлена на сегмент “Онлайн-букмекеры”, в процессе защиты от этой атаки мы заблокировали 14 333 475 запросов ботов. Средняя скорость данной атаки составляла 166 rps, а в пике она доходила до 594 rps.

Самая быстрая бот-атака квартала произошла 9 марта, она была нацелена на сегмент “Онлайн-ритейл”. Максимальная интенсивность в 56 500 rps была достигнута на вторую минуту атаки. Всего атака продолжалась около 5 минут, за это время был заблокирован 12 585 661 запрос при средней скорости в 41952 rps.

Запросы были направлены на главную страницу интернет-магазина и популярные разделы товарного каталога. По своему составу это была комбинация L7 DDoS-атаки с использованием примитивных ботов и более продвинутой активности ботов, имитирующих веб-браузеры пользователей.

Всего за период атаки были заблокированы более 8 тысяч IP-адресов, с которых поступал вредоносный трафик. В пятерку основных стран-источников трафика этой комбинированной атаки вошли США (14%), Индонезия (11%), Россия (7%), Сингапур (6%) и Германия (5%).

В марте произошла еще одна примечательная атака, нацеленная на приложение одной из крупнейших российских авиакомпаний. С 13 по 19 марта более 2500 ботов имитировали поведение реальных пользователей, запрашивая данные о рейсах и ценах на билеты по популярным направлениям. Источники бот-трафика включали как домашние IP-адреса, так и прокси из России, США, Сингапура, Германии и Канады. Интенсивность была сравнительно низкой и не превышала 60 запросов в секунду.

Особенность этой атаки заключалась в использовании нестандартного вектора: злоумышленники направляли трафик на домен для отдачи статического контента, который обслуживается сетью Curator.CDN. Они рассчитывали, что запросы, проходящие через CDN, будут автоматически считаться безопасными и не попадут под фильтрацию. Однако наша система успешно распознала аномалию и заблокировала вредоносную активность.

Количество уникальных автономных систем (АС), совершивших BGP route leaks, в первом квартале было примерно на том же уровне, что и годом ранее (–1,6%). При этом количество АС, которые осуществляли BGP hijacks в 1 кв 2025 ощутимо упало по сравнению с 1 кв 2024 (–17,6%).

Вероятнее всего, это падение связано с продолжающимся все более масштабным внедрением защитного механизма BGP — RPKI ROA — который позволяет эффективно противодействовать BGP hijacks. В то же время механизмы для защиты от утечек маршрутов пока далеки от широкого внедрения, поэтому на количество таких инцидентов они практически не влияют.

Глобальные инциденты BGP

Напомним, что для выделения глобальных BGP-инцидентов, команда Curator.Radar использует ряд пороговых значений. Эти условия включают количество затронутых префиксов и автономных систем, а также степень распространения аномалии по таблицам маршрутизации.

Что касается глобальных инцидентов BGP, то после достаточно насыщенного прошлого года в первом квартале 2025 наблюдалось неожиданное затишье. За весь квартал мы зафиксировали всего три глобальных инцидента, причем все они были BGP route leaks — ни одного BGP hijack.

Для сравнения: в среднем в прошлом году происходило 3,6 глобальных инцидента в месяц. В частности в первом квартале 2024 мы зафиксировали 12 глобальных утечек маршрутов и один случай глобального перехвата трафика.

Детальные выводы

- Общее число L3-L4 DDoS-атак в 1 квартале 2025 выросло на 110% относительно 1 квартала 2024.

- В абсолютном значении количество мультивекторных атак также выросло (+20%), однако их доля стала значительно ниже — 11,1% от общего числа L3-L4 DDoS-атак.

- Преобладали атаки UDP flood — 56,5% от общего количества. При этом за весь квартал мы не зафиксировали ни одной атаки ICMP flood.

- Наиболее часто L3-L4 DDoS-атаки были направлены на сегменты “ИТ и Телеком” (26,8%), Финтех (22,3%) и “Электронная коммерция” (21,5%).

- Среди микросегментов чаще всего L3-L4 DDoS атаки были нацелены на “Программное обеспечение” (22,8%), “Онлайн-ритейл” (10,8%) и “Банки” (9,4%).

- Наиболее интенсивная L3-L4 атака была зафиксирована в микросегменте “Онлайн-букмекеры”. Она имела битрейт всего лишь 232 Гбит/с, что на 80% меньше рекорда прошлого года (1140 Гбит/с).

- При этом говорить об общем снижении интенсивности атак не приходится. Например, медианные значения битрейта и скорости передачи пакетов для наиболее распространенных UDP flood атак выросли на 190% и 75% соответственно.

- Самый большой DDoS-ботнет, обнаруженный нами в первом квартале, состоял из 1,33 миллиона устройств (самый крупный ботнет 2024 года — около 227 тысяч). Такое быстрое укрупнение ботнетов мы связываем с ростом количества устаревших и уязвимых устройств в развивающихся странах.

- Самая длительная L3-L4 DDoS-атака квартала продолжалась всего лишь 9,6 часа. Для сравнения: в 2024 году рекорд поставила атака, которая длилась почти 19 дней.

- Наибольшее количество L7 DDoS-атак в первом квартале 2025 года пришлось на макросегменты “Финтех” (54%), “Электронная коммерция” (14,4%) и “ИТ и Телеком” (8,1%).

- Среди микросегментов чаще всего атаковали “Банки” (31,6%), “Платежные системы” (12,2%) и “Онлайн-ритейл” (7,1%).

- Самая длительная L7 атака первого квартала продолжалась всего лишь около 30 часов.

- Тройка стран-лидеров среди источников L7 DDoS-атак не изменилась по сравнению с прошлым годом: первое место заняла Россия (28,2%), на втором месте США (14,4%), на третьем месте Бразилия (6,1%).

- Активность “плохих” ботов в первом квартале в среднем оставалась примерно на уровне прошлого года. Однако в основном из-за пониженной активности зимних месяцев — в марте количество бот-атак заметно выросло, прибавив сразу 28% к уровням февраля.

- Самая масштабная атака "плохих” ботов первого квартала (в сумме 14 333 475 заблокированных бот-запросов) произошла 21 марта и была нацелена на сегмент “Онлайн-букмекеры”.

- Самая быстрая бот-атака квартала была направлена на сегмент “Онлайн-ритейл”. Она произошла 9 марта и ее скорость в пике достигала 56 500 rps.

- В марте также была предотвращена попытка атаки “плохих” ботов через CDN: в течение семи дней около 2 500 ботов атаковали приложение крупной авиакомпании, направляя запросы через домен, обслуживающий статический контент.

- Наибольшее число атак “плохих” ботов в первом квартале пришлось на сегменты “Онлайн-ритейл” (40,7%), “Онлайн-букмекеры” (13%), “Недвижимость” (8,2%), “Онлайн-аптеки” (4,8%), “Логистика” (3,3) и “Банки” (0,6%).

- Количество АС, из-за которых происходили BGP hijacks, за год снизилось на 17,6% — мы связываем это с внедрением RPKI ROA, механизма защиты от такого рода инцидентов.

- При этом количество АС, из-за которых происходили route leaks, почти не изменилось по сравнению с 1 кварталом 2024 (–1,6%).

- Количество глобальных инцидентов BGP в первом квартале резко снизилось: мы наблюдали лишь 3 утечки маршрута и ни одного случая BGP hijack. Для сравнения: в первом квартале прошлого года мы зафиксировали 12 глобальных утечек и 1 BGP hijack, а в среднем в 2024 году происходило 3,6 глобальных инцидента ежемесячно.