Ключевые факты и выводы

Ключевые факты и выводы

- Общее число DDoS-атак в 2024 году было на 53% выше, чем в 2023.

- Наибольшее число L3-L4 DDoS-атак в 2024 году было направлено на сегменты "Финтех" (25,8%), "Электронная коммерция" (20,5%) и “Медиа” (13,5%).

- Рекордная по объему DDoS-атака 2024 года имела мощность 1,14 Тбит/с. Это на 65% больше, чем рекорд прошлого года (0,69 Тбит/с).

- Крупнейший обнаруженный нами ботнет 2024 года состоял из 227 тысяч устройств (самый крупный ботнет 2023 года — “всего лишь” около 136 тысяч). Такое быстрое укрупнение ботнетов мы связываем с ростом количества устаревших устройств в развивающихся странах.

- Самая длительная DDoS-атака 2024 года продолжалась 19 дней. Для сравнения, рекорд 2023 года — всего 3 дня. Рост длительности атак на защищаемые системы может быть связан с упомянутым выше укрупнением ботнетов и, как следствие, дальнейшим удешевлением атак для злоумышленников.

- Доля мультивекторных атак в 2024 году выросла на 8% по сравнению с 2023 годом.

- Более половины (52%) всех L7 DDoS-атак в 2024 году пришлась на сегмент “Финтех”. В частности, почти треть от всех атак в этом году (31,9%) была направлена на микросегмент “Банки”.

- На втором месте по количеству атак на уровне приложений макросегмент “Электронная коммерция” (18%), а среди микросегментов — “Онлайн-ритейл” (10%).

- Самая длительная L7 атака 2024 года продолжалась 49,1 часа. Самая интенсивная атака достигала 1,56 миллиона rps. А наибольшее количество задействованных в атаке устройств составило 1,472,941.

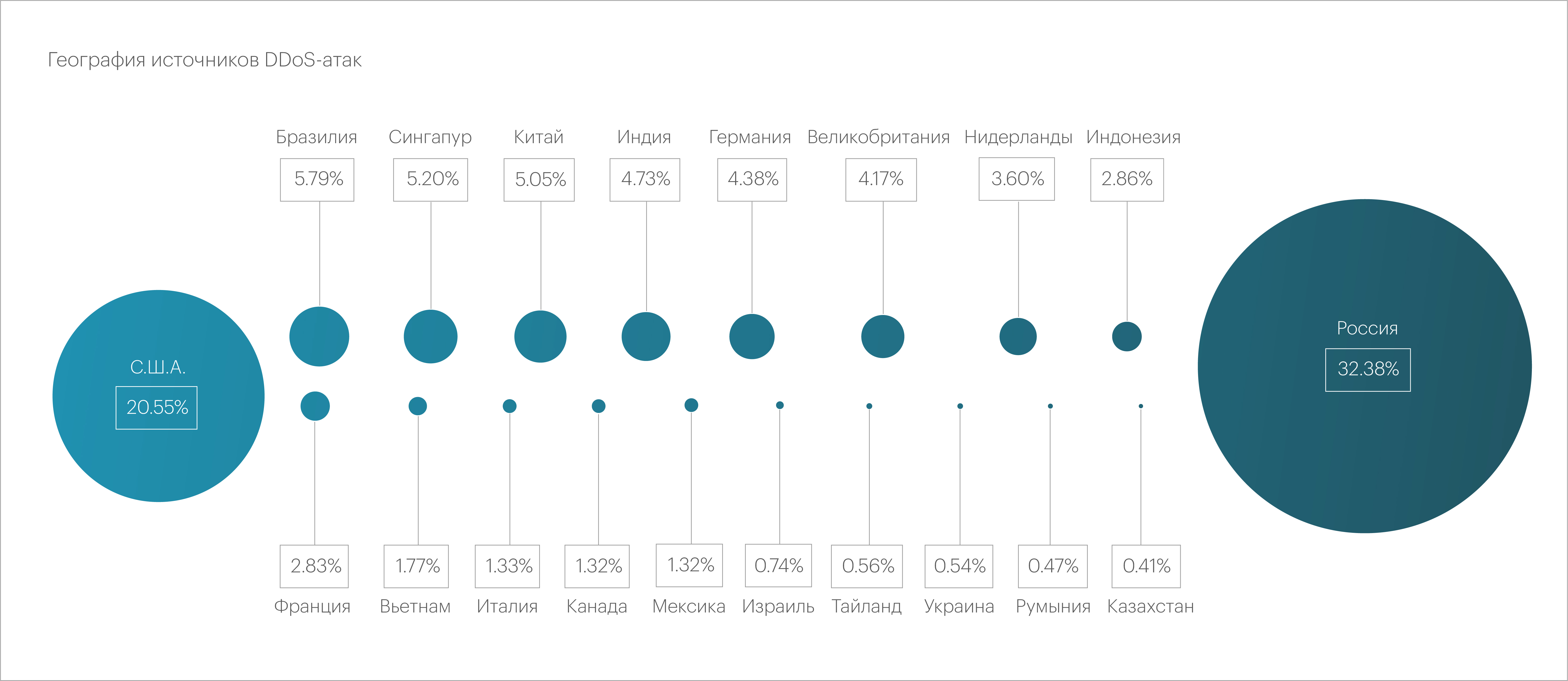

- Среди стран-источников DDoS-атак в 2024 году лидировали Россия (32,4%), США (20,6%) и Бразилия (5,8%). Китай, который достаточно долго занимал третье место, по итогам 2024 года покинул тройку лидеров.

- Среднемесячная активность ботов в 2024 году выросла на 30% относительно 2023 года.

- Количество инцидентов BGP в 2024 году несколько выросло по сравнению с 2023 годом: среднемесячное число BGP route leaks выросло на 10%, а BGP hijacks — на 24%.

- Количество глобальных инцидентов BGP также заметно возросло: в 2024 году мы зафиксировали на 59% больше глобальных BGP route leaks и на 25% больше глобальных BGP hijacks, чем в 2023.

- В третьем квартале мы зафиксировали случай успешного предотвращения глобальной утечки маршрутов между IX, благодаря использованию разработанного экспертами Curator стандарта RFC 9234.

DDoS-атаки на сетевом и транспортном уровне (L3-L4)

Напоминаем, что с первого квартала 2024 года мы изменили методологию сбора данных, чтобы учитывать увеличение пропускной способности каналов и объема атак. Теперь мы исключаем все инциденты с интенсивностью менее 1 Gbps, считая их “белым шумом”, что позволяет сосредоточиться на действительно значимых событиях.

В первую очередь следует отметить значительный рост общего количества зафиксированных нами DDoS-атак в 2024 году: по сравнению с прошлым годом оно выросло на 53%.

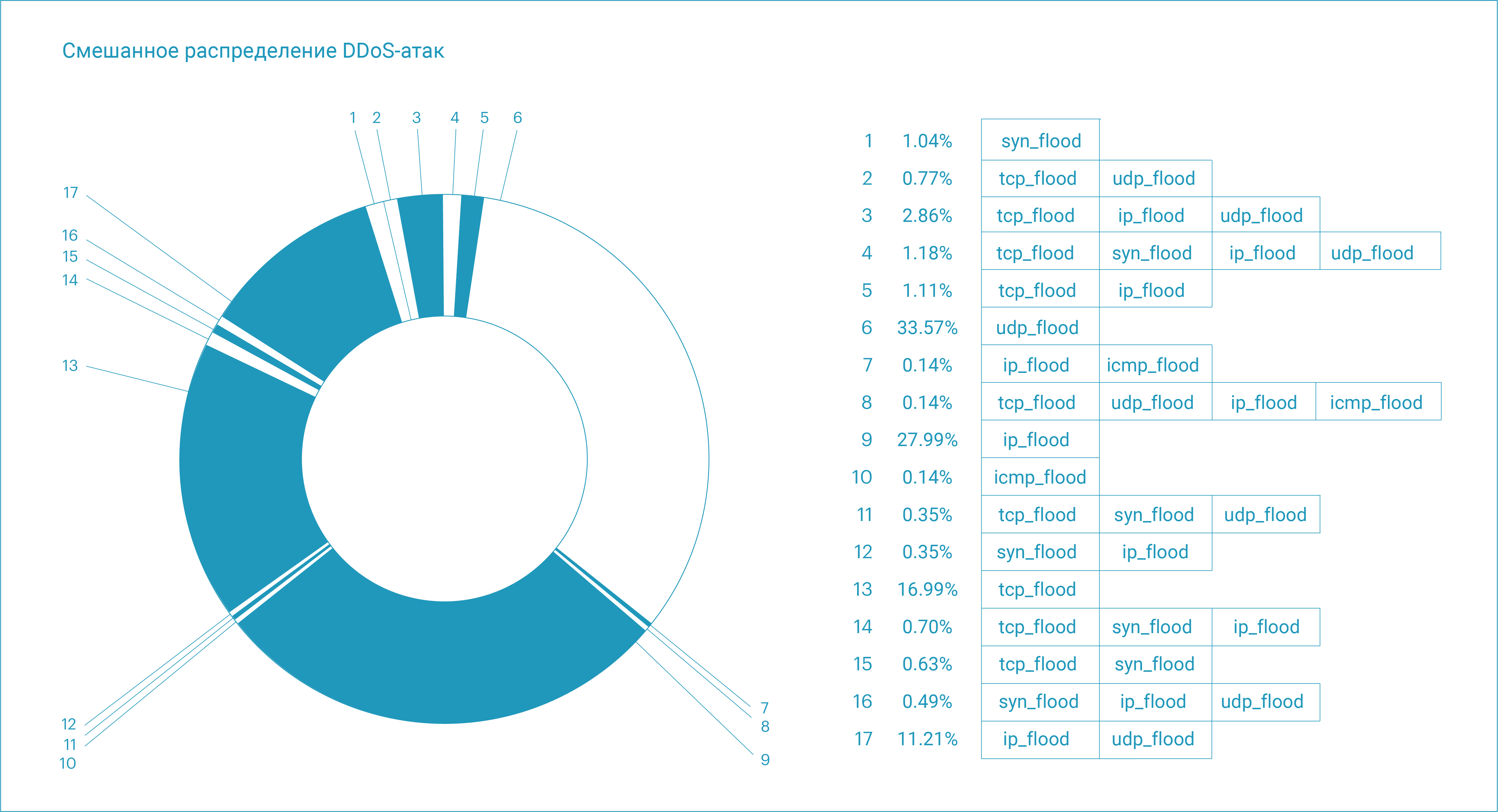

В распределении по вектору атаки по итогам года лидировали UDP flood атаки с долей 33,6%. Второе место заняли атаки IP fragmentation flood с долей 28%. На третьем месте расположился TCP flood, доля которого составила 17%.

Суммарная доля мультивекторных атак в 2024 году несколько выросла и составила 20,3% — это примерно на 8% больше, чем в 2023 году. Это в очередной раз подтверждает тезис о том, что организаторы DDoS-атак оценили эффективность мультивекторных атак, особенно на незащищенные или плохо защищенные инфраструктуры, и продолжают пользоваться их преимуществами.

Без учета смешанных векторов атаки, распределение по “чистым” векторам в 2024 году было следующим:

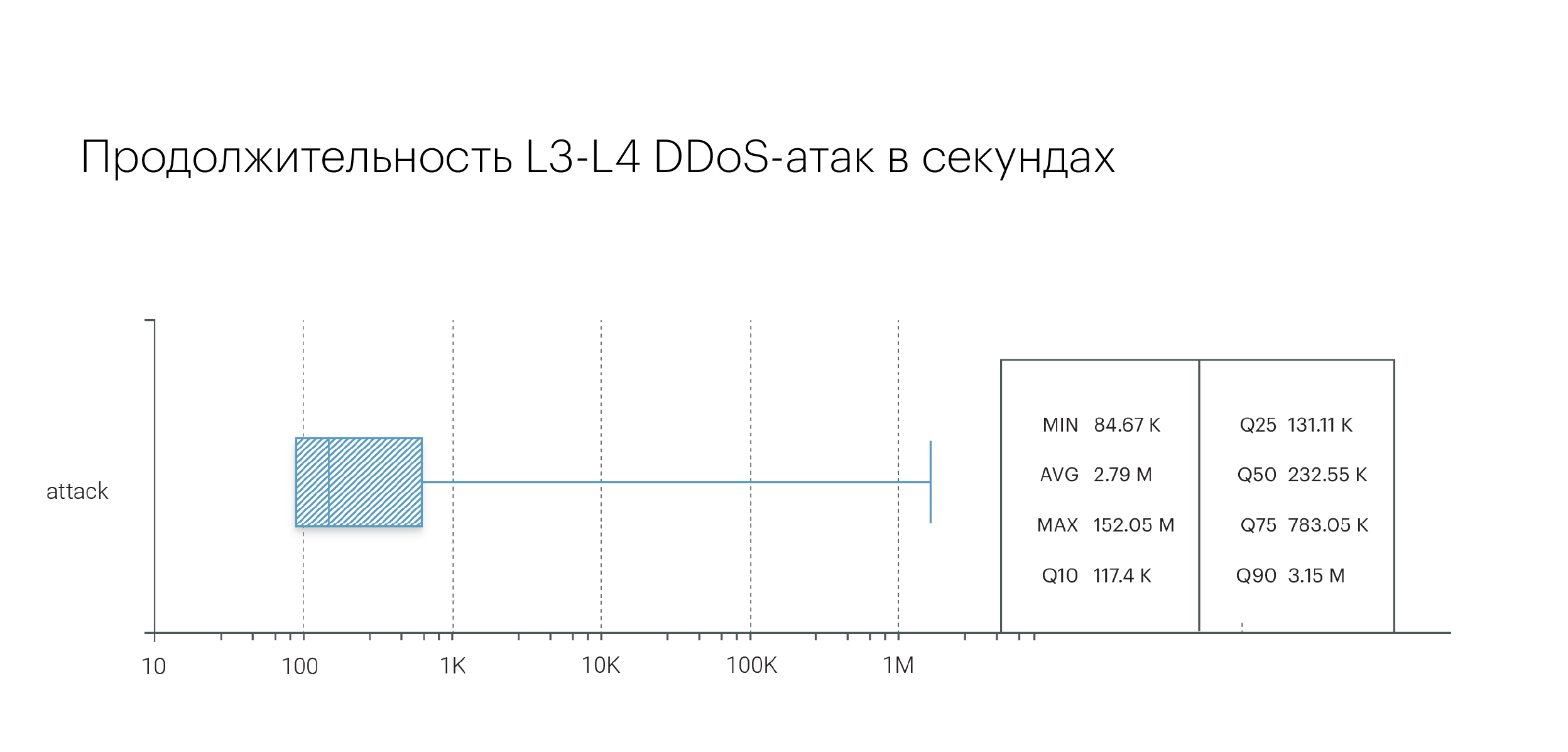

Продолжительность L3-L4 DDoS-атак

Самая длительная атака 2024 года продолжалась почти 464 часа, то есть более 19 дней (в несколько раз больше, чем рекорд 2023 года — около 72 часов). Данная атака произошла в первом квартале и была направлена на сегмент "Электронная коммерция", микросегмент “Онлайн-ритейл”.

Возможным объяснением столько резкого роста максимальной продолжительности атак может быть использование злоумышленниками огромных ботнетов, состоящих из устаревших пользовательских устройств (о них мы еще поговорим ниже). Такие ботнеты дают атакующим практически неисчерпаемые ресурсы.

Раньше у злоумышленников был стимул прекращать атаку, если они видели, что она не достигает нужного им эффекта (напомним, все фиксируемые нами атаки — это атаки на защищаемые нами системы, то есть заведомо безуспешные). Однако при наличии бесплатного и безграничного ресурса ботнета атакующие могут вовсе не обращать внимания на эффективность атаки и не прекращать ее неделями, даже если в этом нет практического смысла.

Можно даже представить себе ситуацию, когда подобный ботнет ведет бесконечную DDoS-атаку из-за того, что запустивший атаку злоумышленник теряет контроль над ботнетом или просто исчезает (скажем, из-за несчастного случая).

Интенсивность L3-L4 DDoS-атак

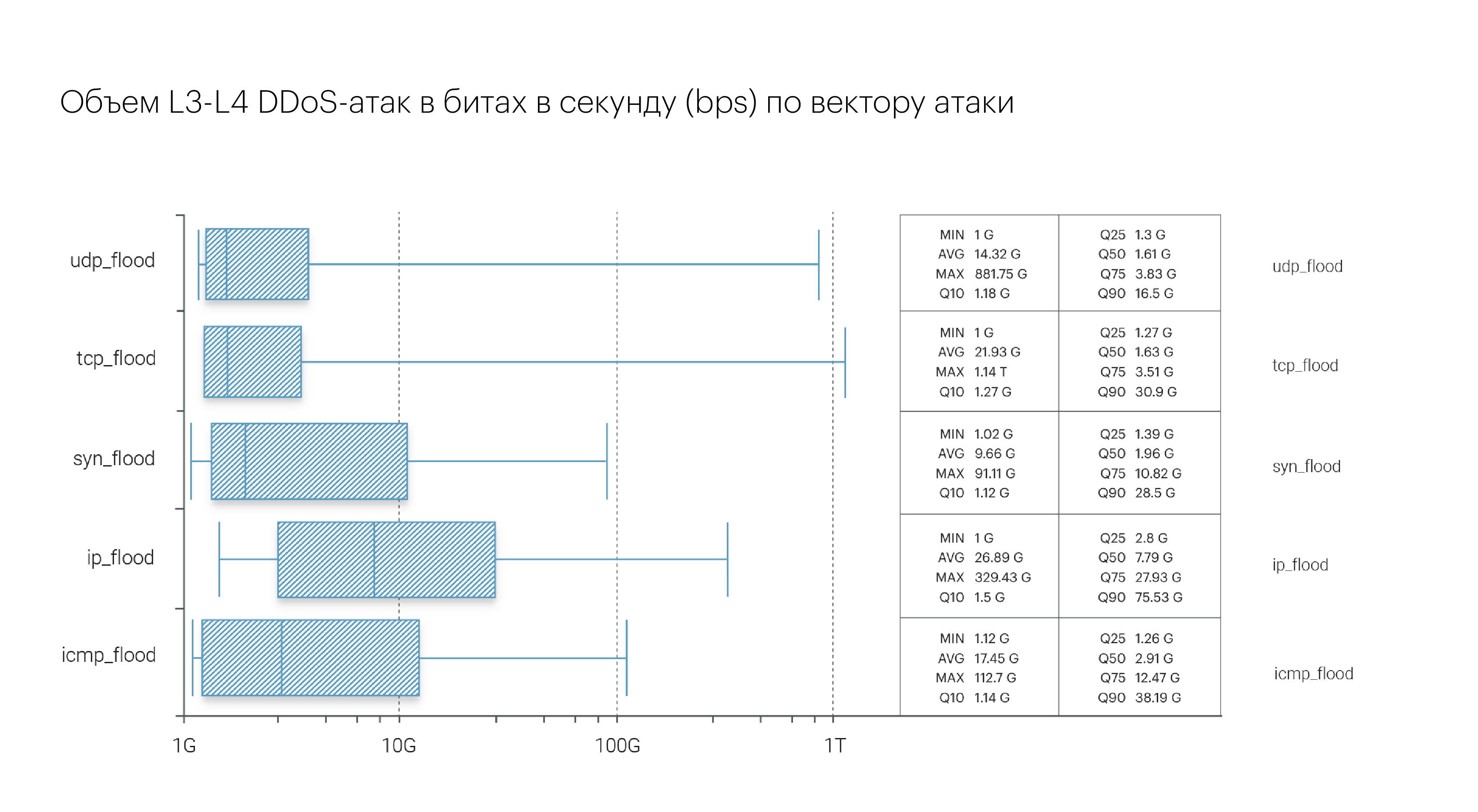

Рекордная по объему DDoS-атака 2024 года имела битрейт 1,14 Тбит/с — на 65% больше, чем рекорд прошлого года (0,69 Тбит/с). Эта атака произошла в четвертом квартале и была нацелена на микросегмент “Медиа, ТВ, радио и блогеры”.

Полная статистика максимального битрейта атак по различным векторам в 2024 году выглядит следующим образом:

- TCP flood: 1140 Gbps

- UDP flood: 882 Gbps

- IP fragmented flood: 329 Gbps

- ICMP flood: 113 Gbps

- SYN flood: 91 Gbps

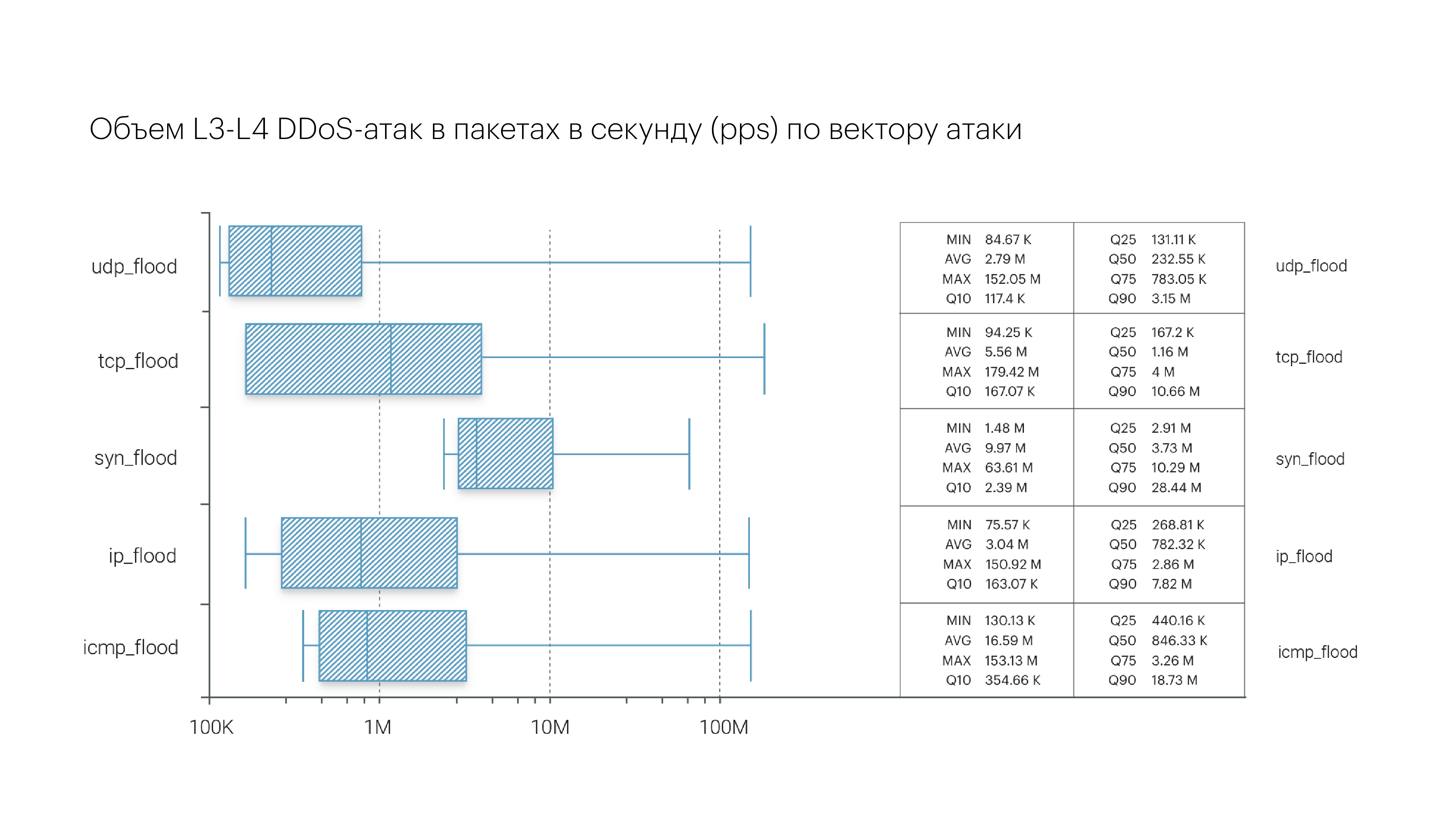

Интенсивность атак по скорости передачи пакетов в 2024 году выглядит следующим образом:

- TCP flood: 179 Mpps

- ICMP flood: 153 Mpps

- UDP flood: 152 Mpps

- IP fragmented flood: 151 Mpps

- SYN flood: 64 Mpps

Распределение L3-L4 DDoS-атак по индустриям

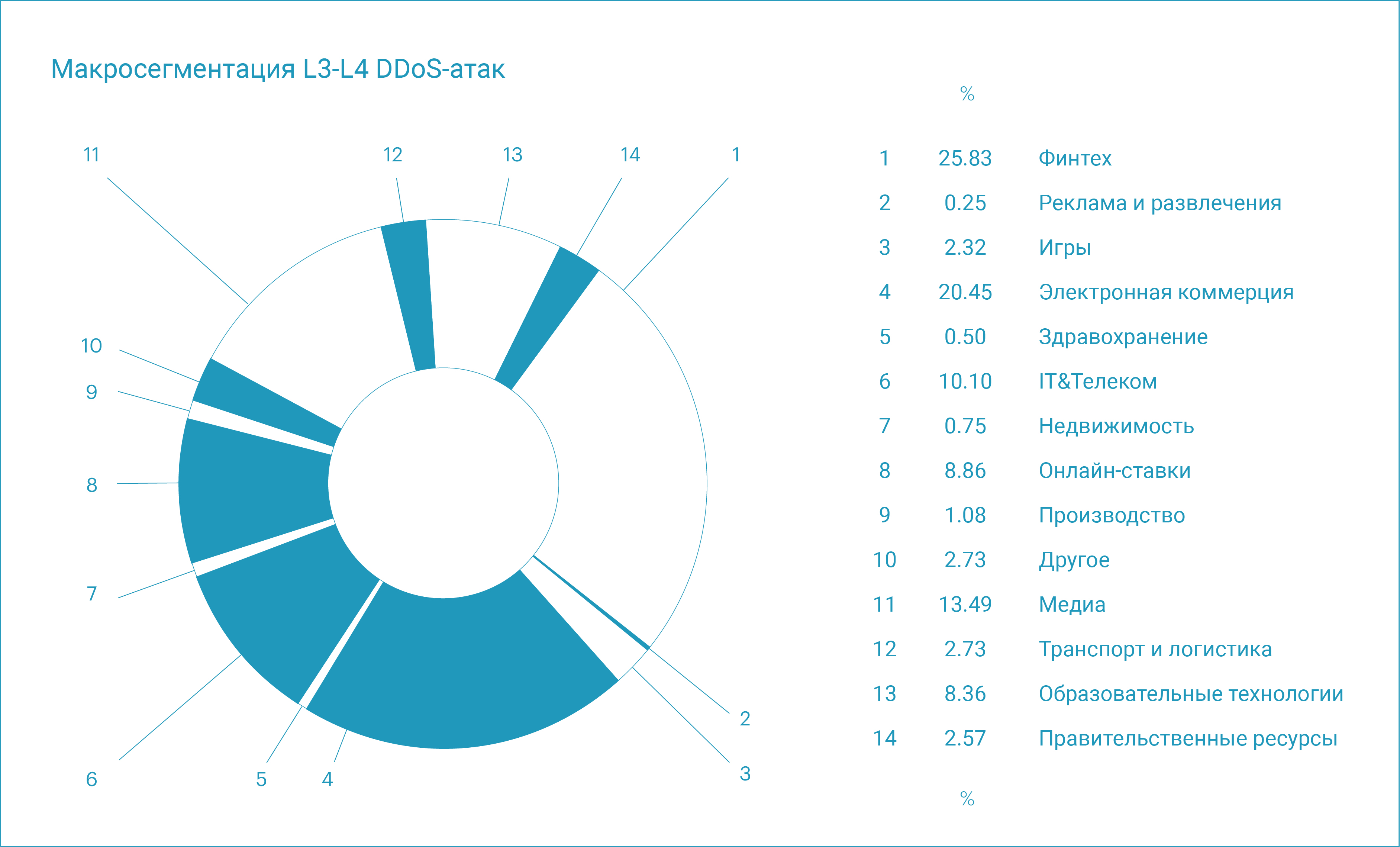

Наибольшее количество DDoS-атаки на сетевом и транспортном уровне (L3-L4) в 2024 году было направлено на сегменты "Финтех" (25,8%) и "Электронная коммерция" (20,5%). Вместе эти два сегмента отвечают почти за половину от обнаруженных за год атак.

Также в пятерку наиболее атакованных секторов попали "Медиа" (13,5%), "ИТ и Телеком" (10,1%) и "Онлайн-ставки" (8,9%). На перечисленные топ-5 сегментов пришлось почти 80% от всех зарегистрированных в 2024 году атак.

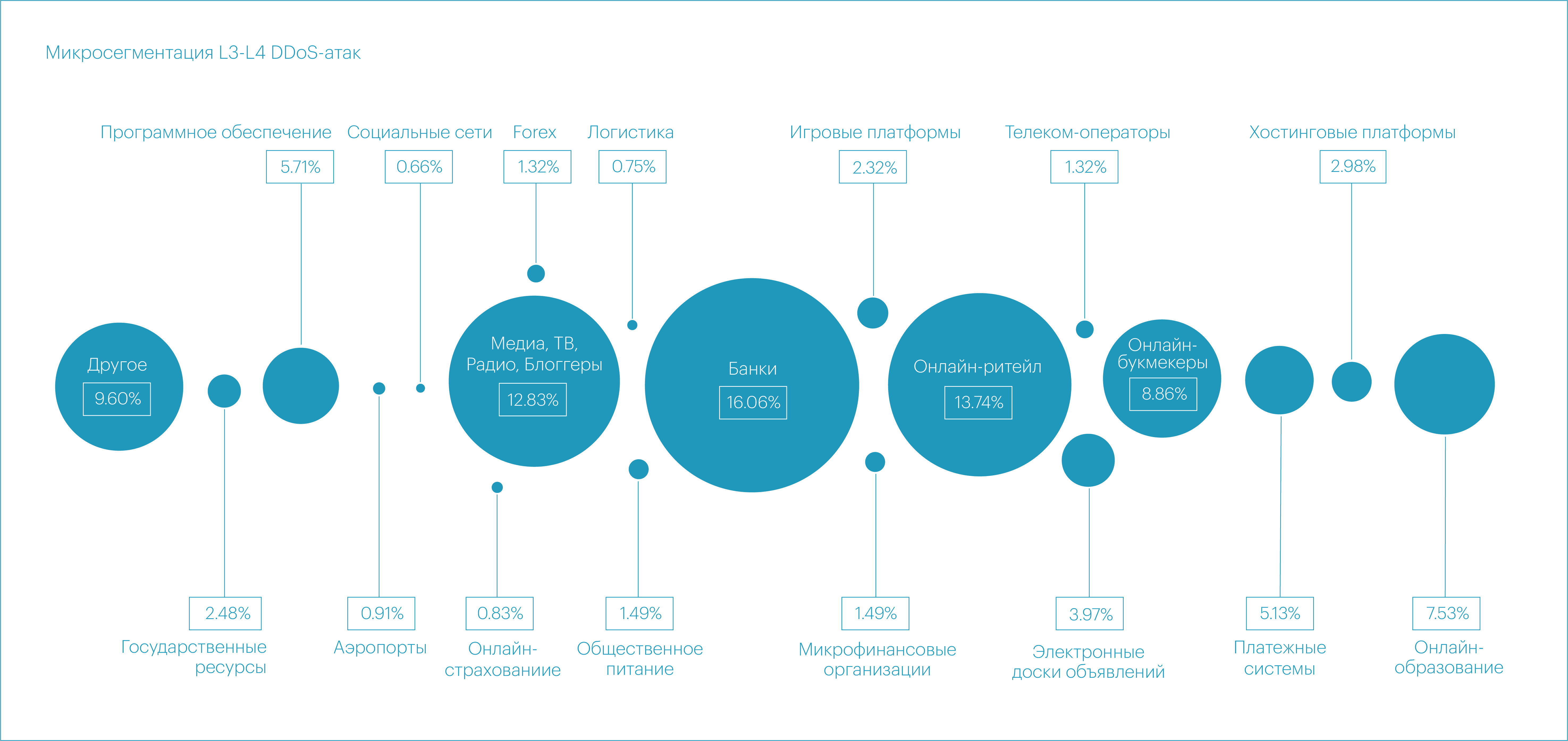

Если посмотреть на более подробную сегментацию, то наибольшее количество атак в 2024 году было направлено на микросегменты “Банки” (16,1%), “Онлайн-ритейл” (13,7%), “Медиа, ТВ, радио и блогеры” (12,8%), “Онлайн-букмекеры” (8,9%) и “Онлайн-образование” (7,5%). Итого эти пять микросегментов отвечают почти за 60% всех L3-L4 атак 2024 года.

Распределение L3-L4 DDoS-атак в сегментах по продолжительности

Пятерка наиболее продолжительных DDoS-атак 2024 года выглядит следующим образом: на первом месте уже упомянутая выше атака на “Онлайн-ритейл”, которая длилась без малого три недели (463,9 часа). На втором и третьем местах атаки на микросегменты “Аэропорты” и “Онлайн-букмекеры”, которые продолжались около трех суток каждая (72 и 71,8 часа соответственно).

Еще три сравнительно длительные атаки были нацелены на микросегменты “Банки” (22,3 ч), “Сервисы” (14,2 ч) и “Медиа, ТВ, радио и блогеры” (13 ч).

Распределение L3-L4 DDoS-атак в сегментах по интенсивности

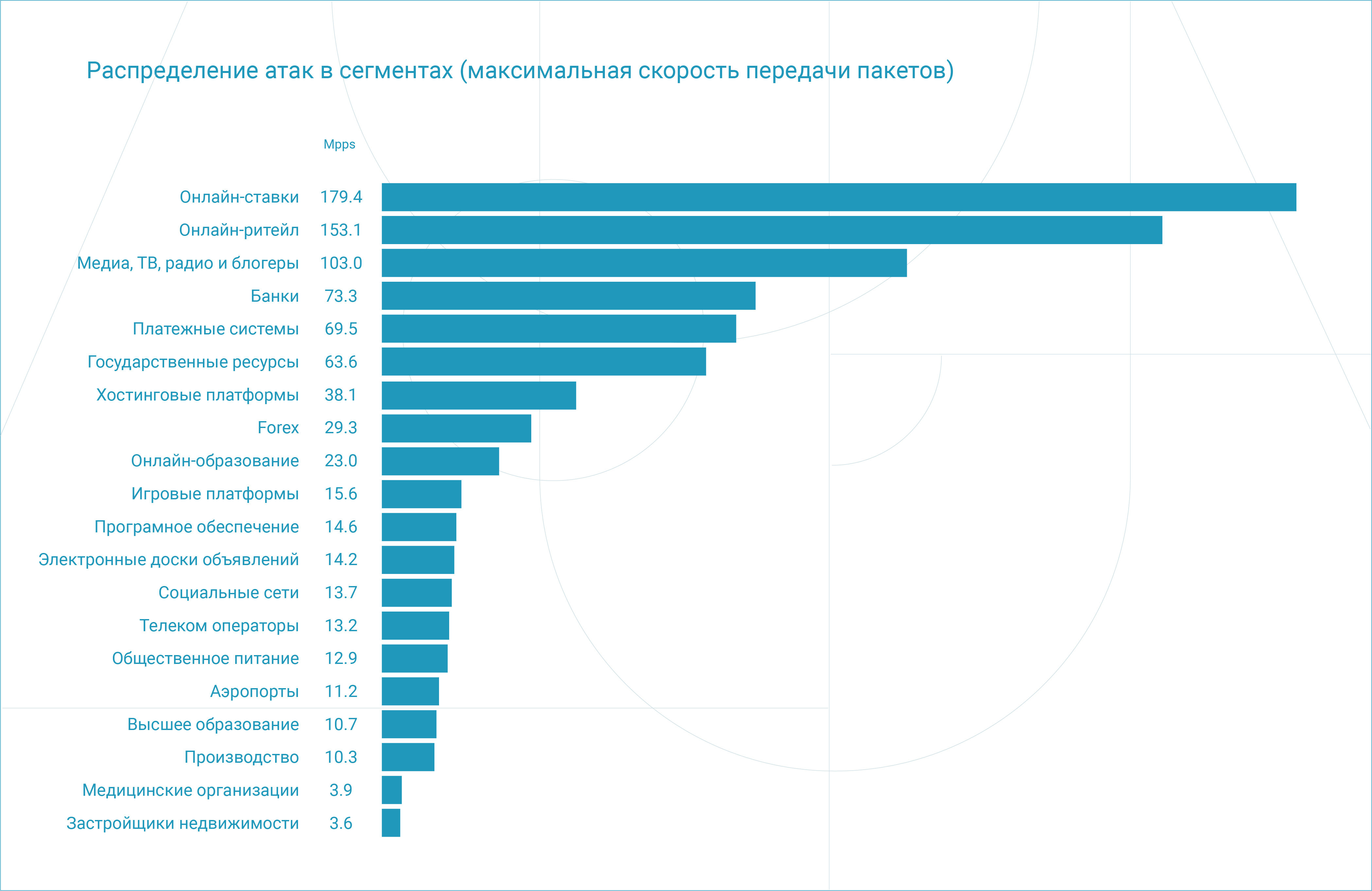

Как уже было сказано выше, самая мощная L3-L4 атака 2024 года была нацелена на микросегмент “Медиа, ТВ, радио и блогеры” и имела битрейт более 1 Тбит/с — 1140 Гбит/с. Еще две мощные атаки 2024 года были зафиксированы в микросегментах “Онлайн-букмекеры” (882 Гбит/с) и “Онлайн-ритейл” (706 Гбит/с). Все три эти атаки превышают рекорд 2023 года (690 Гбит/с).

Помимо этого, в течение 2024 года нами были зафиксированы еще четыре атаки мощностью более 300 Гбит/с. Они были нацелены на микросегменты “Банки” (317 Гбит/с), “Хостинговые платформы” (313 Гбит/с), “Forex” (311 Гбит/с) и “Платежные системы” (300 Гбит/с).

Что касается максимальной скорости передачи пакетов, то тройка лидеров здесь та же. Однако наиболее атакованные микросегменты следуют в несколько другом порядке: на первом месте “Онлайн-букмекеры” (179 Mpps), на втором “Онлайн-ритейл” (153 Mpps), а замыкает тройку микросегмент “Медиа, ТВ, радио и блогеры” (103 Mpps).

Самый большой ботнет

Крупнейший ботнет 2024 года был обнаружен нами в четвертом квартале. На пике атаки в ней были задействованы 227 тысяч устройств — на 67% больше, чем в крупнейшем ботнете 2023 года (около 146 тысяч).

Данный ботнет атаковал микросегмент “Банки”, причем атака проходила в несколько этапов. В первой волне (19 ноября) приняли участие 165 тысяч устройств. Через несколько дней (23 ноября) произошла вторая, самая серьезная волна атаки, в которой были задействованы более 227 тысяч ботов. Третий этап атаки (26 ноября) был значительно слабее первых двух, в нем принимало участие лишь 69 тысяч устройств.

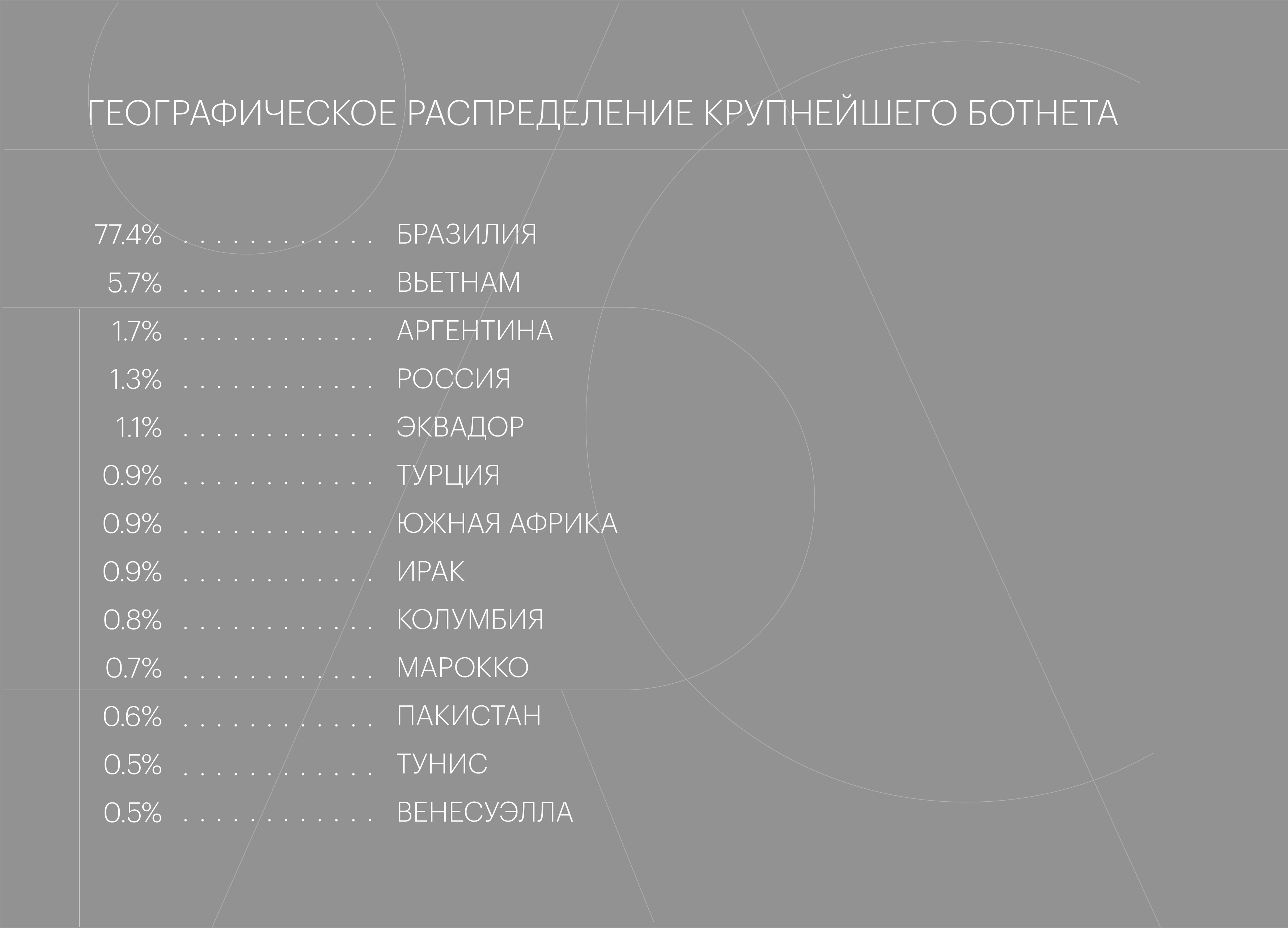

Что касается географического распределения, данный ботнет состоял преимущественно из устройств в Бразилии (77,4%), Вьетнаме (5,7%), Аргентине (1,7%), России (1,3%) и Эквадоре (1,1%). Также в небольших количествах (менее процента на каждую из стран) в него входили устройства из Турции, ЮАР, Ирака, Колумбии, Марокко, Пакистана, Туниса и Венесуэлы.

Мы прогнозируем, что в будущем подобные гигантские ботнеты станут встречаться только чаще. Для этого есть три предпосылки. Первая — замедление быстрого роста производительности и функциональности цифровых устройств. Из-за этого люди реже заменяют девайсы и могут пользоваться ими по 5 и более лет. Особенно это характерно для пользователей из развивающихся стран.

Вторая — время, в течение которого устройства получают обновления, не увеличивается и в лучшем случае составляет 3-4 года. И третья предпосылка — продолжающийся рост качества и скорости подключения к интернету.

В итоге по всему миру и особенно в развивающихся странах мы имеем десятки и сотни миллионов уязвимых устройств, подключенных к быстрому и качественному интернету. Это дает атакующим бесплатные и практически неограниченные ресурсы для совершения DDoS-атак.

DDoS-атаки на уровне приложений (L7)

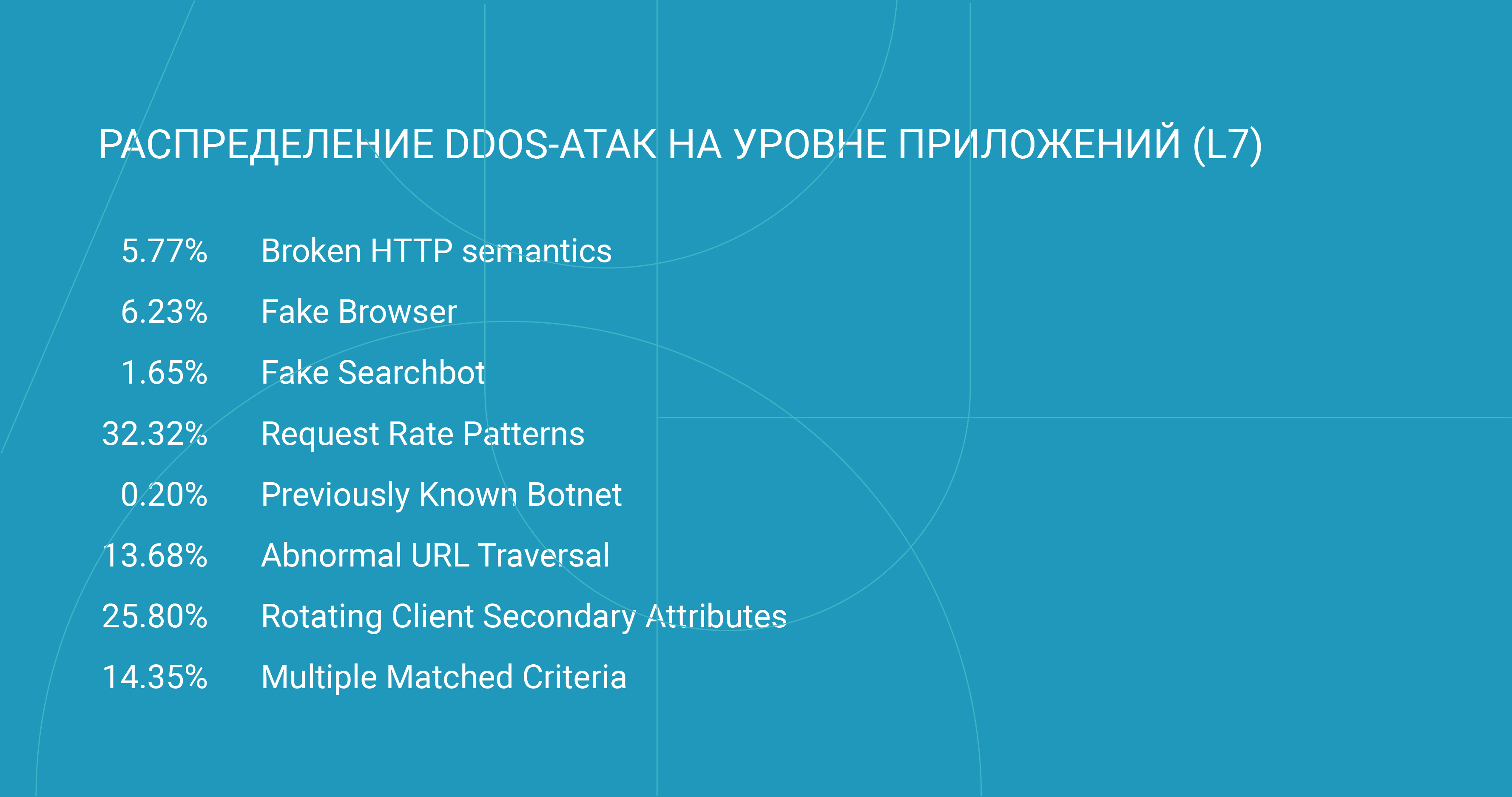

Количество DDoS атак на уровне приложений в 2024 году немного снизилось по сравнению с прошлым годом. Тройка наиболее распространенных классов атак осталась неизменной: самая большая доля приходится на атаки класса Request Rate Patterns (32,3%), которые характеризуются частотой запросов, отличающейся от ожидаемого поведения легитимного пользователя.

На втором месте класс Rotating Client Secondary Attributes (25,8%) — атаки с необычным набором заголовков в запросе. На третьем месте мультиклассовые атаки Multiple Matching Criteria (14,4%).

Распределение L7 DDoS-атак по индустриям

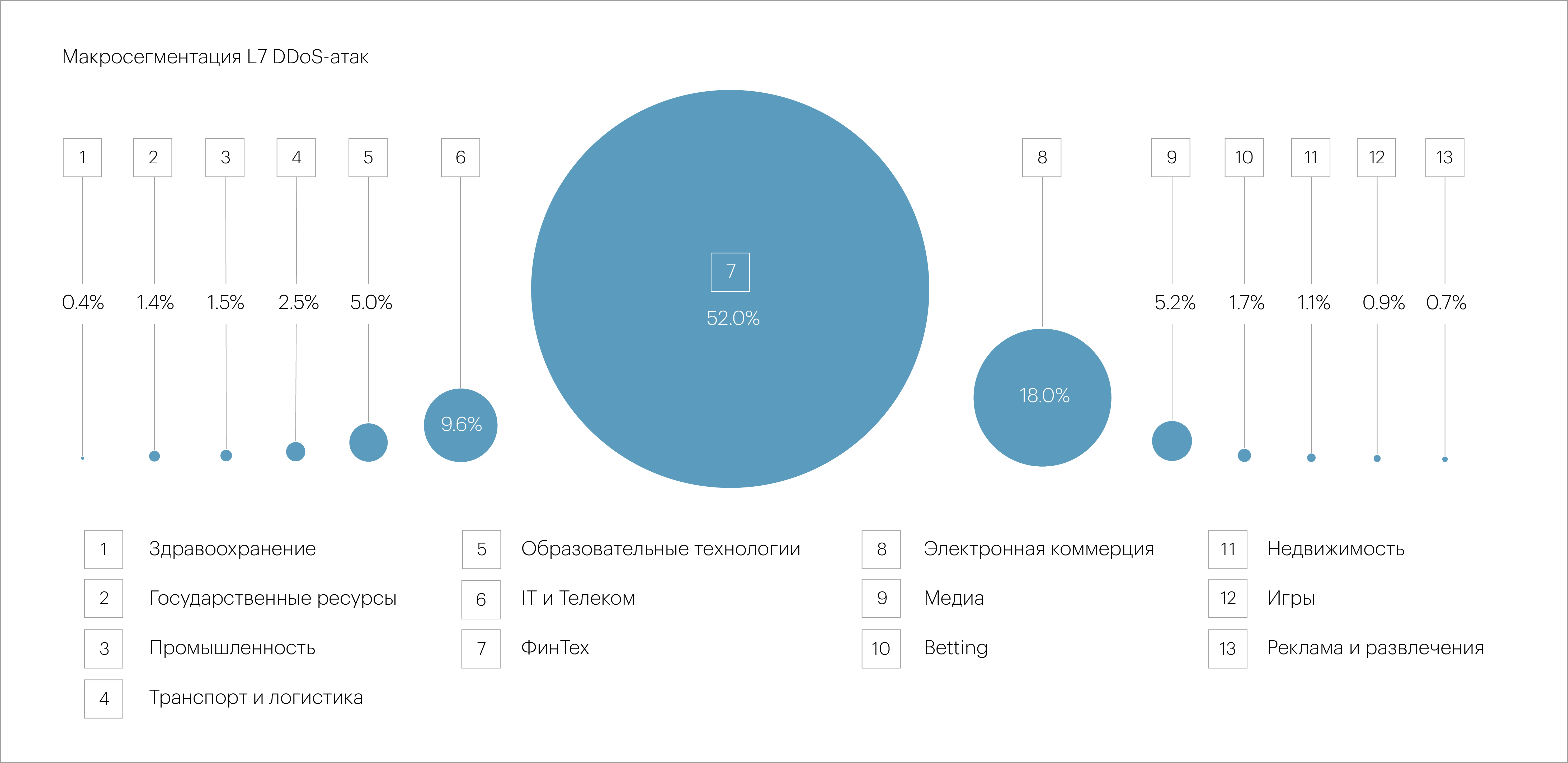

Наибольшее количество L7 DDoS-атак в 2024 году пришлось на макросегменты “Финтех” (52%), “Электронная коммерция” (18%) и “ИТ и Телеком” (9,6%). Вместе эти три сегмента отвечают почти за 80% всех атак на уровне приложений, которые мы зафиксировали в 2024 году.

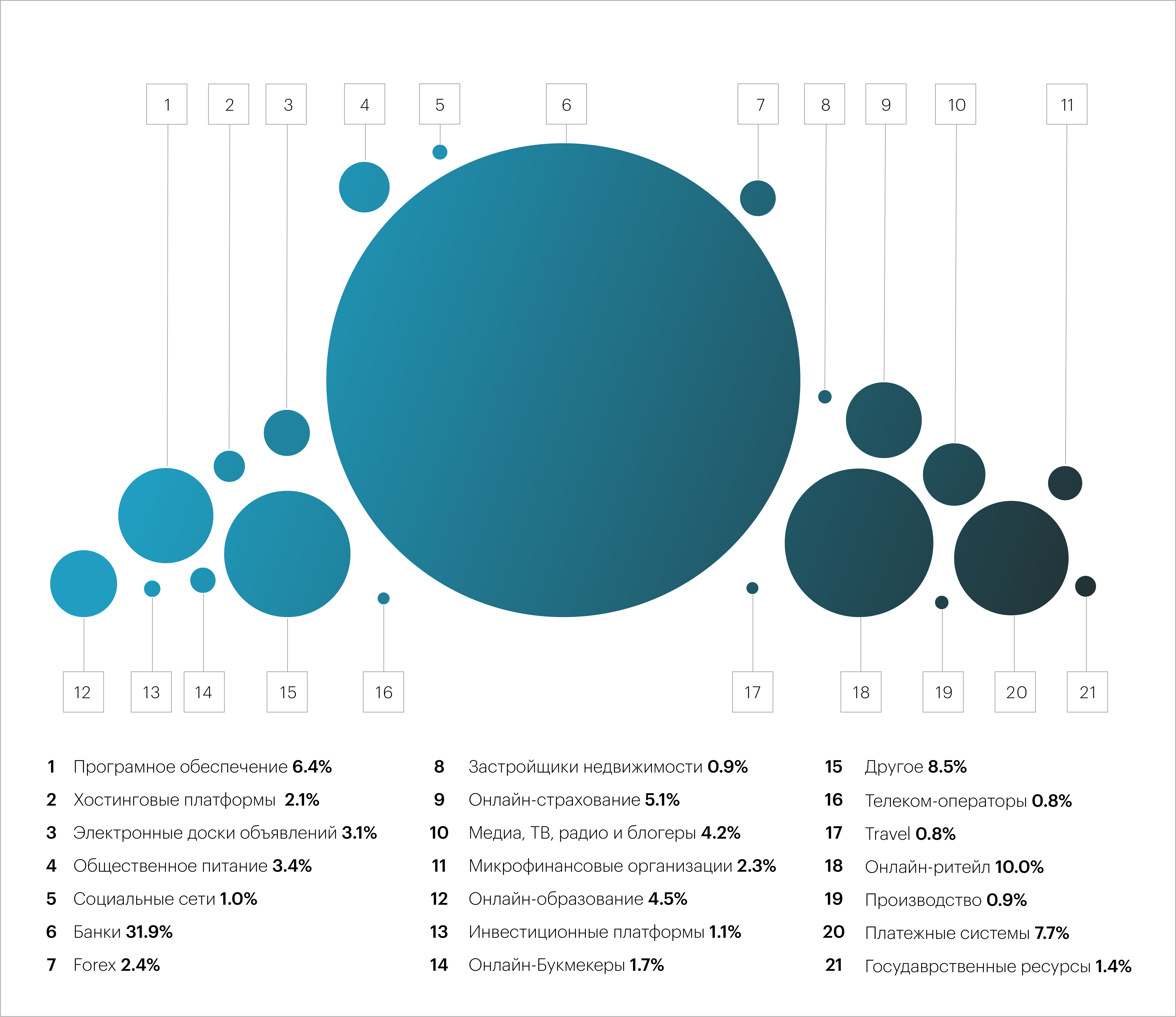

Среди микросегментов чаще всего атаковали “Банки” (31,9%), “Онлайн-ритейл” (10%), “Платежные системы” (7,7%), “Программное обеспечение” (6,4%) и “Онлайн-страхование” (5.1%).

Продолжительность и интенсивность L7 DDoS-атак по индустриям

Наиболее длительная L7 DDoS-атака 2024 года произошла во втором квартале и была нацелена на микросегмент “Телеком-операторы”. Она началась 10 апреля и продолжалась более двух суток — 49,1 часа.

Вторая по продолжительности атака года также произошла во втором квартале, незадолго до первой. Она была нацелена на микросегмент “Платежные системы” и также длилась чуть больше двух суток — 48,2 часа.

Наконец, третья по длительности атака 2024 года была зафиксирована в четвертом квартале и нацелена на микросегмент “Электронные доски объявлений”. Она продолжалась 35,9 часа.

Если говорить о наиболее интенсивных атаках, то тройка лидеров в 2024 году была следующей:

- 1,56 миллиона rps: атака произошла во 2 квартале и была нацелена на микросегмент “Букмекерские конторы”.

- 0,95 миллиона rps: атака произошла в третьем квартале и была нацелена на микросегмент “Электронные доски объявлений”.

- 0,68 миллиона rps: как и первая атака, также произошла во 2 квартале и была нацелена на микросегмент “Букмекерские конторы”.

Для сравнения: наиболее длительная атака на уровне приложений в 2023 году продолжалась 76,8 часа. Максимальная интенсивность атак достигала в прошлом году 0,98 миллиона rps.

Что касается максимального количества устройств, задействованных в атаке, то здесь все рекорды были поставлены совсем недавно, в четвертом квартале:

- 1 472 941 устройство — атака на микросегмент “Государственные ресурсы”.

- 1 335 104 устройства — еще одна атака на микросегмент “Государственные ресурсы”.

- 923 770 устройств — атака на микросегмент “Платежные системы”

Географическое распределение источников DDoS-атак

В списке стран, которые чаще всего служили источниками DDoS-атак, в 2024 году произошли небольшие изменения по сравнению с 2023 годом. На первых двух местах по-прежнему находятся Россия (32,4%) и США (20,6%). Однако Китай, который достаточно долго стабильно занимал третье место, начиная со второго квартала покинул топ-3. Его место по итогам года заняла Бразилия (5,8%).

Также в топ-10 источников вредоносного трафика в 2024 году вошли Сингапур (5,2%), Китай (5,1%), Индия (4,7%), Германия (4,4%), Великобритания (4,2%), Нидерланды (3,6%) и Индонезия (2,9%). Суммарно эти десять стран отвечают почти за 90% всех заблокированных IP-адресов.

Статистика защиты от ботов

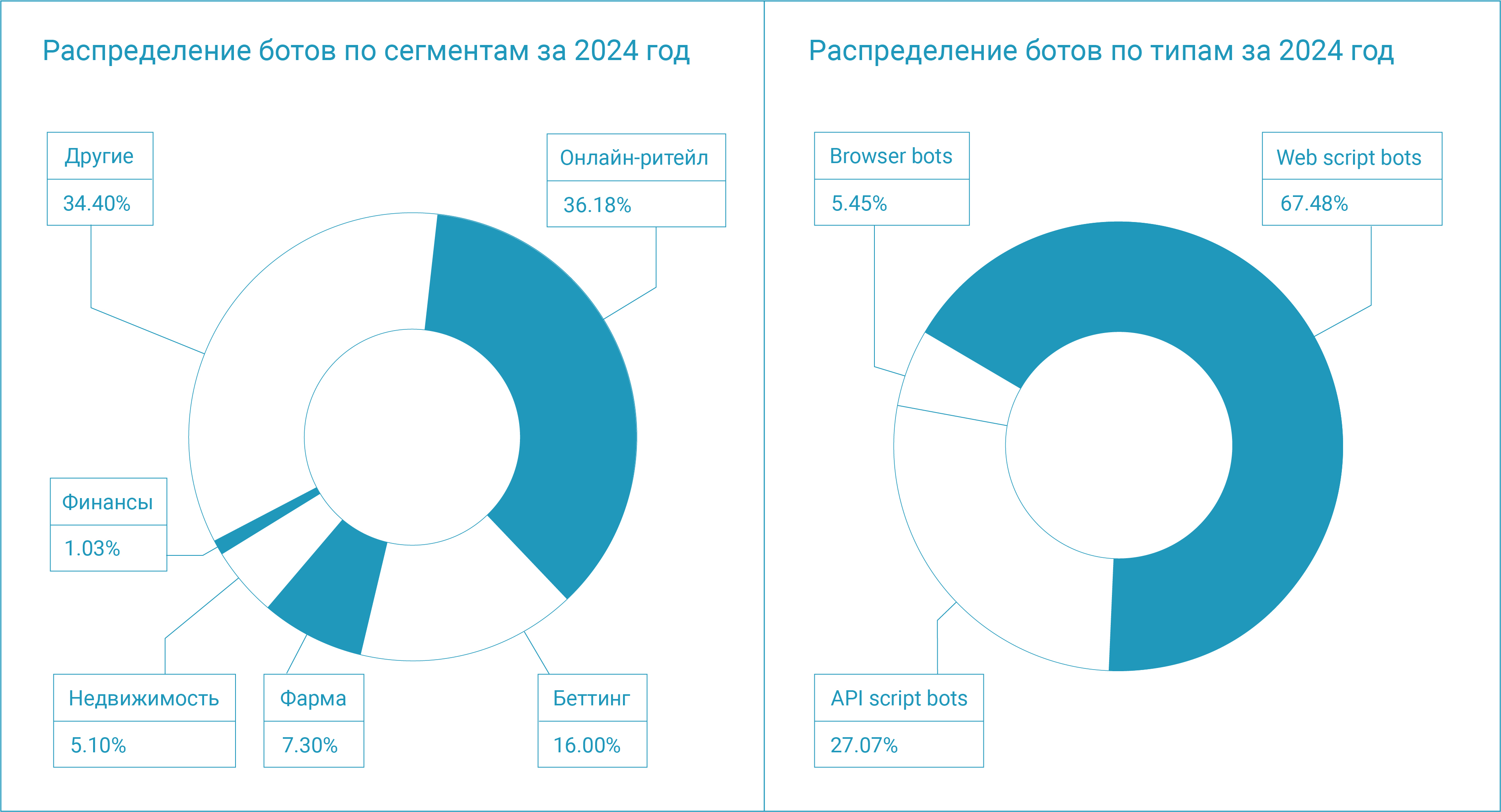

В 2024 году количество заблокированных запросов ботов выросло на 30% по сравнению с 2023 годом. В среднем в месяц мы блокировали 1,69 миллиарда таких запросов против 1,3 миллиарда в прошлом году.

Наибольшее число атак ботов в этом году пришлось на сегменты “Онлайн-ритейл” (36,2% от всей бот-активности), “Онлайн-букмекеры” (16%), “Онлайн-аптеки” (7,3%) и “Недвижимость” (5,1%) и “Банки” (1%). В совокупности эти пять категорий отвечают примерно за две трети всех зафиксированных нами атак ботов.

Самая масштабная бот-атака 2024 года была зафиксирована 2 марта. Она была направлена на сегмент “Онлайн-букмекеры”, в процессе защиты от этой атаки мы суммарно заблокировали 22 258 587 бот-запросов.

Самая быстрая бот-атака 2024 года также была нацелена на сегмент “Онлайн-букмекеры”. Произошла она 19 февраля и ее скорость в пике достигала 79 300 запросов в секунду.

Распределение ботов по типам в 2024 году было следующим: основную часть составляли скриптовые боты (67,5%). На втором месте API-боты (27,1%), на третьем — браузерные боты (5,4%).

Мы прогнозируем, что в следующем году доля атак на сегмент “Онлайн-ритейл” в общей бот-активности продолжит расти. В атаках на сегмент “Онлайн-букмекеры”, вероятно, продолжатся резкие всплески интенсивности, которые мы наблюдали в 2024 году. При этом бот-активность в остальных сегментах, как и в этом году, будет иметь более постоянный, “фоновый” характер.

Также из глобальных трендов можно отметить, что онлайн-ресурсы продолжают убирать контент из публичного доступа и прятать его от неавторизованных пользователей. Таким образом они одновременно и защищают контент от ботов, и получают возможность собирать больше данных о посетителях.

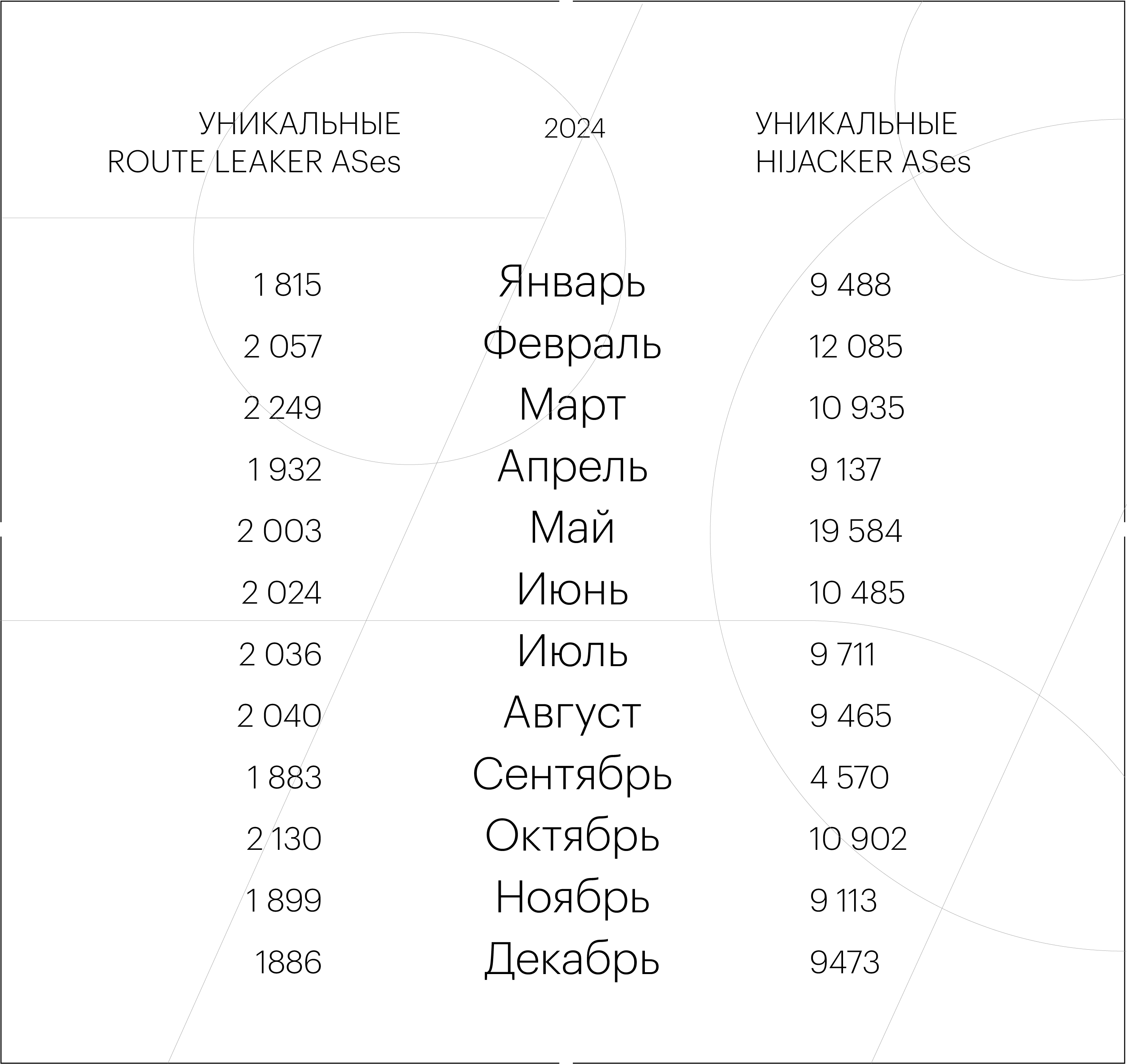

Инциденты BGP

Количество уникальных автономных систем (АС), совершивших BGP route leaks, было достаточно стабильно в течение года. При этом количество таких АС в среднем в месяц было на 10% выше по сравнению с прошлым годом.

Количество АС, которые осуществляли BGP hijacks, достаточно сильно менялось от месяца к месяцу. При этом в среднем за месяц в 2024 таких АС было на 24% больше, чем в прошлом году.

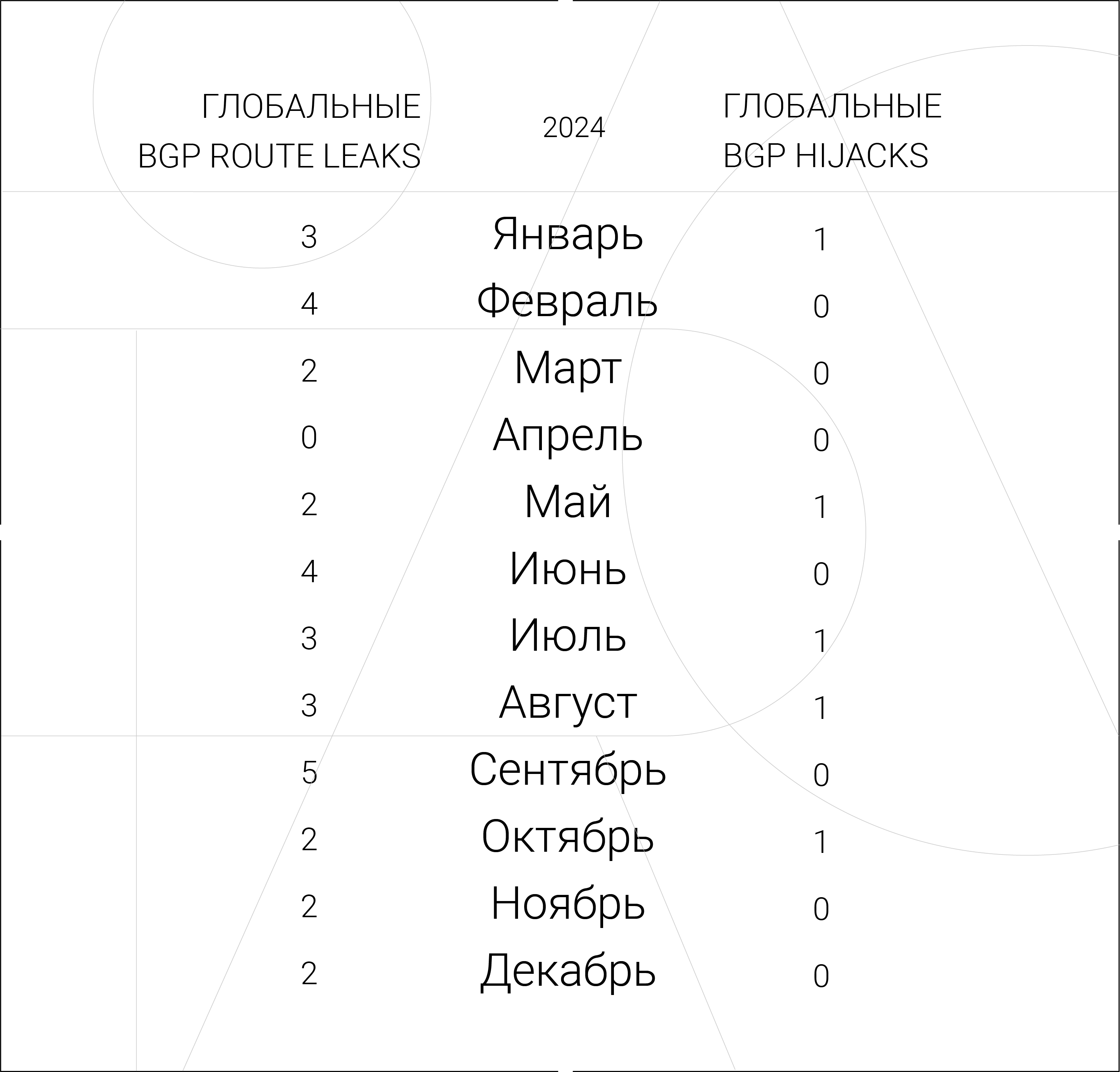

Глобальные инциденты BGP

Напомним, что для выделения глобальных BGP-инцидентов, команда Curator.Radar использует ряд пороговых значений. Эти условия включают количество затронутых префиксов и автономных систем, а также степень распространения аномалии по таблицам маршрутизации.

Количество зафиксированных глобальных инцидентов в 2024 году значительно увеличилось по сравнению с 2023. В частности, число глобальных утечек маршрутов BGP выросло на 59%, а число глобальных перехватов трафика с помощью BGP — на 25%.

Из интересных событий мы зафиксировали успешное предотвращение в третьем квартале 2024 года утечки маршрутов BGP между точками обмена интернет-трафика (Internet Exchanges). Это стало возможным благодаря применению стандарта RFC 9234, разработанного экспертами Curator в соавторстве с другими специалистами в рамках Internet Engineering Task Force (IETF).

Детальные выводы

- Общее число DDoS-атак в 2024 году заметно выросло по сравнению с 2023 годом (+53%).

- Доля мультивекторных атак в 2024 году также немного подросла: их было зафиксировано на 8% больше, чем в прошлом году.

- Максимально интенсивная L3-L4 атака 2024 года была зафиксирована в микросегменте “Медиа, ТВ, радио и блогеры”. Она произошла в четвертом квартале 2024 года и имела битрейт более 1 Тбит/с — 1140 Гбит/с. Это 65% больше рекорда прошлого года (0,69 Тбит/с).

- Самый большой ботнет, обнаруженный нами в 2024 году, состоял из 227 тысяч устройств (самый крупный ботнет 2023 года — около 136 тысяч). Такое быстрое укрупнение ботнетов можно связать с ростом количества устаревших и уязвимых устройств в развивающихся странах.

- Самая длительная DDoS-атака 2024 года продолжалась 463,9 часа, то есть более 19 дней. Для сравнения, рекорд 2023 года — всего 3 дня. Рост максимальной длительности атак на защищенные системы может быть связан с упомянутым выше укрупнением ботнетов при одновременном росте скорости подключения к интернету. В совокупности это дает атакующим не только бесплатные, но и практически неограниченные ресурсы для атак.

- Макросегмент “Финтех” лидировал в 2024 году по количеству совершенных на него L3-L4 атак (25,8%). Из микросегментов чаще всего атаковали “Банки” — на них пришлось 16,1% от всех атак.

- На втором месте по количеству L3-L4 атак макросегмент “Электронная коммерция” (20,5%) и, в частности, микросегмент “Онлайн-ритейл” (13,7%). На третьем — макросегмент “Медиа” (13,5%) и микросегмент “Медиа, ТВ, радио и блогеры” (12,8%).

- Помимо рекордной атаки на “Медиа, ТВ, радио и блогеры” мощностью 1,14 Тбит/с, интенсивные атаки в 2024 году также были зафиксированы в микросегментах “Онлайн-букмекеры” (882 Гбит/с), “Онлайн-ритейл” (706 Гбит/с), “Банки” (317 Гбит/с), “Хостинговые платформы” (313 Гбит/с), “Forex” (311 Гбит/с) и “Платежные системы” (300 Гбит/с).

- Наибольшее количество L7 DDoS-атак в 2024 году пришлось на макросегменты “Финтех” (52%), “Электронная коммерция” (18%) и “ИТ и Телеком” (9,6%).

- Среди микросегментов чаще всего атаковали “Банки” (31,9%), “Онлайн-ритейл” (10%) и “Платежные системы” (7,7%).

- Самая длительная L7 атака 2024 года продолжалась более двух суток — 49,1 часа.

- Самая интенсивная L7 атака достигала в пике 1,56 миллиона rps.

- Наибольшее количество устройств, задействованных в одной L7 атаке, составило 1 472 941.

- Тройка стран-лидеров среди источников DDoS-атак в 2024 году выглядела следующим образом: первое место заняла Россия (32,4%), на втором разместились США (20,6%), на третьем месте Бразилия (5,8%). Доля Китая, который достаточно долго занимал третье место, со второго квартала резко снизилась, так что по итогам года он покинул топ-3.

- Бот-активность в 2024 году значительно усилилась по сравнению с прошлым годом: среднемесячное количество заблокированных запросов выросло на 30% относительно 2023 года.

- Самая масштабная бот-атака 2024 года (в сумме 22 258 587 заблокированных бот-запросов) произошла 2 марта и была нацелена на сегмент “Онлайн-букмекеры”.

- Самая быстрая бот-атака 2024 года также была направлена на сегмент “Онлайн-букмекеры”. Она произошла 19 февраля и ее скорость в пике достигала 79 300 запросов в секунду.

- Наибольшее число бот-атак в 2024 году пришлось на сегменты “Онлайн-ритейл” (36,2% от всей бот-активности), “Онлайн-букмекеры” (16%), “Онлайн-аптеки” (7,3%) и “Недвижимость” (5,1%) и “Банки” (1%).

- Количество АС, из-за которых происходили инциденты BGP, в 2024 году заметно выросло по сравнению с прошлым годом.

- Среднемесячное количество АС, совершавших BGP route leaks, увеличилось на 10%.

- Среднемесячное количество АС, совершавших BGP hijacks, повысилось на 24%.

- Количество глобальных BGP route leaks выросло на 59%.

- В третьем квартале мы зафиксировали случай успешного использования разработанного экспертами Curator стандарта RFC 9234 в “живой природе”. Благодаря этому удалось предотвратить утечку маршрутов между точками обмена интернет-трафиком.