Ключевые факты и выводы

- Общее число L3-L4 DDoS-атак во 2 квартале 2025 года заметно выросло по сравнению со 2 кварталом 2024 (+43%).

- Наибольшее число L3-L4 DDoS-атак во 2 квартале было направлено на сегменты “Финтех” (22,6%), “Электронная коммерция” (20,6%) и “ИТ и Телеком” (16,1%).

- Самая интенсивная L3-L4 DDoS-атака 2 квартала имела максимальный битрейт 965 Гбит/с — немногим меньше рекорда всего прошлого года (1140 Гбит/с). Атака была направлена на организацию из микросегмента “Онлайн-букмекеры” и, по всей видимости, была связана с установлением Александром Овечкиным нового рекорда результативности среди игроков НХЛ.

- Самая длительная L3-L4 DDoS-атака 2 квартала продолжалась чуть более четырех суток (96,5 ч). Для сравнения, рекорд 2024 года — 19 дней (463,9 ч).

- Количество L7 DDoS-атак во 2 квартале 2025 года значительно выросло по сравнению со 2 кварталом 2024 (+74%).

- Целями L7 DDoS-атак во 2 квартале 2025 года чаще всего становились сегменты “Финтех” (43,6%), “Электронная коммерция” (22,6%) и “ИТ и Телеком” (18,2%).

- Среди микросегментов наибольшее количество L7 DDoS-атак было направлено на “Банки” (24,7%), “Программное обеспечение” (12,9%), “Рестораны и доставка еды” (10,9%), “Платежные системы” (8,5%) и “Онлайн-ритейл” (6,1%).

- Самая продолжительная L7 DDoS-атака 2 квартала длилась 65,5 часа.

- Во втором квартале мы зафиксировали атаку рекордного по размеру DDoS-ботнета, состоявшего из 4,6 миллиона устройств. Это в 3,5 раза больше рекорда 1 квартала (1,3 миллиона) и в 20 раз больше крупнейшего ботнета, обнаруженного нами в 2024 году (227 тысяч).

- Тройка стран, которые чаще всего служили источниками L7 DDoS-атак, во 2 квартале 2025 не изменилась по сравнению с 2024 годом: это Россия (17%), США (16,6%) и Бразилия (13,2%), доля последней уверенно растет уже нескольких кварталов подряд.

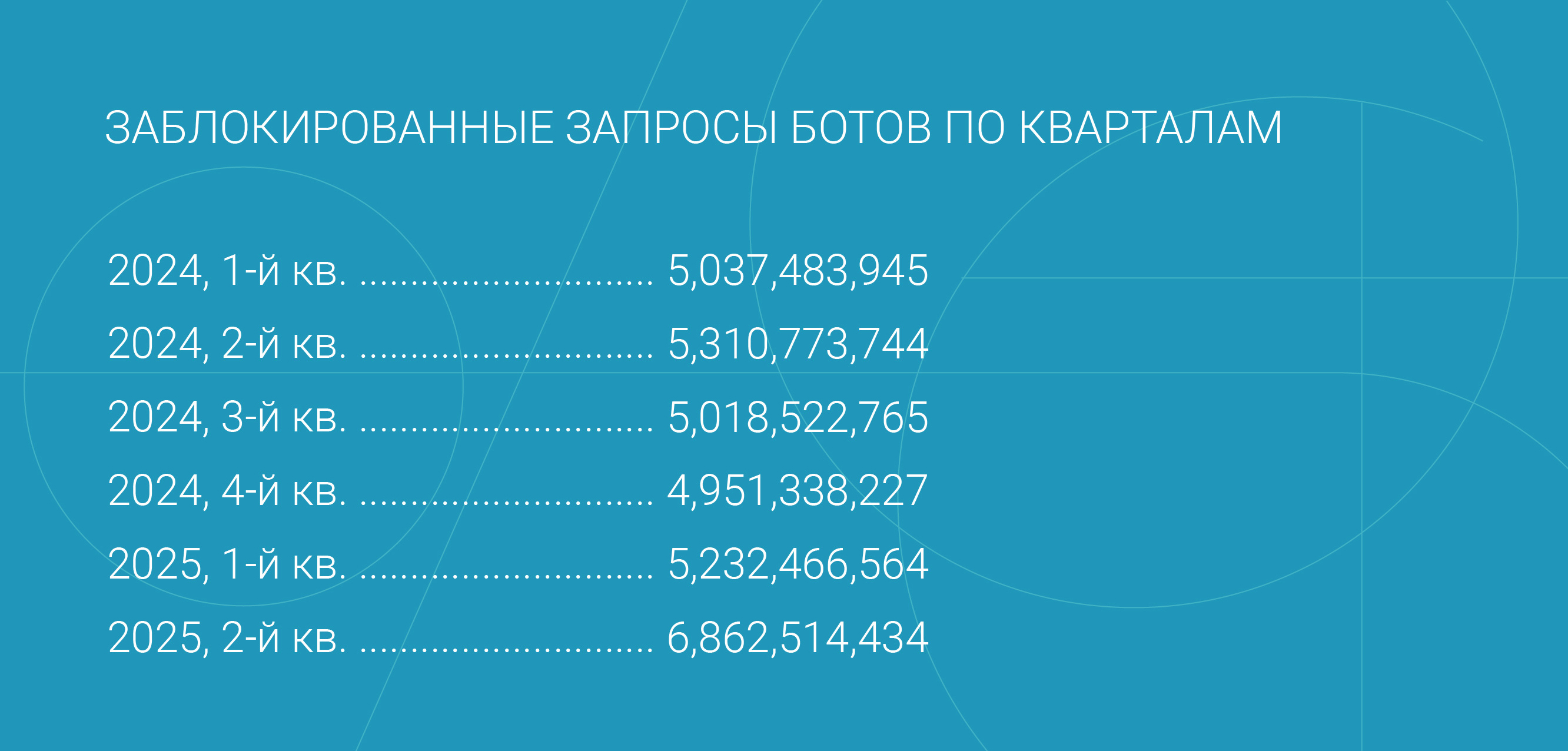

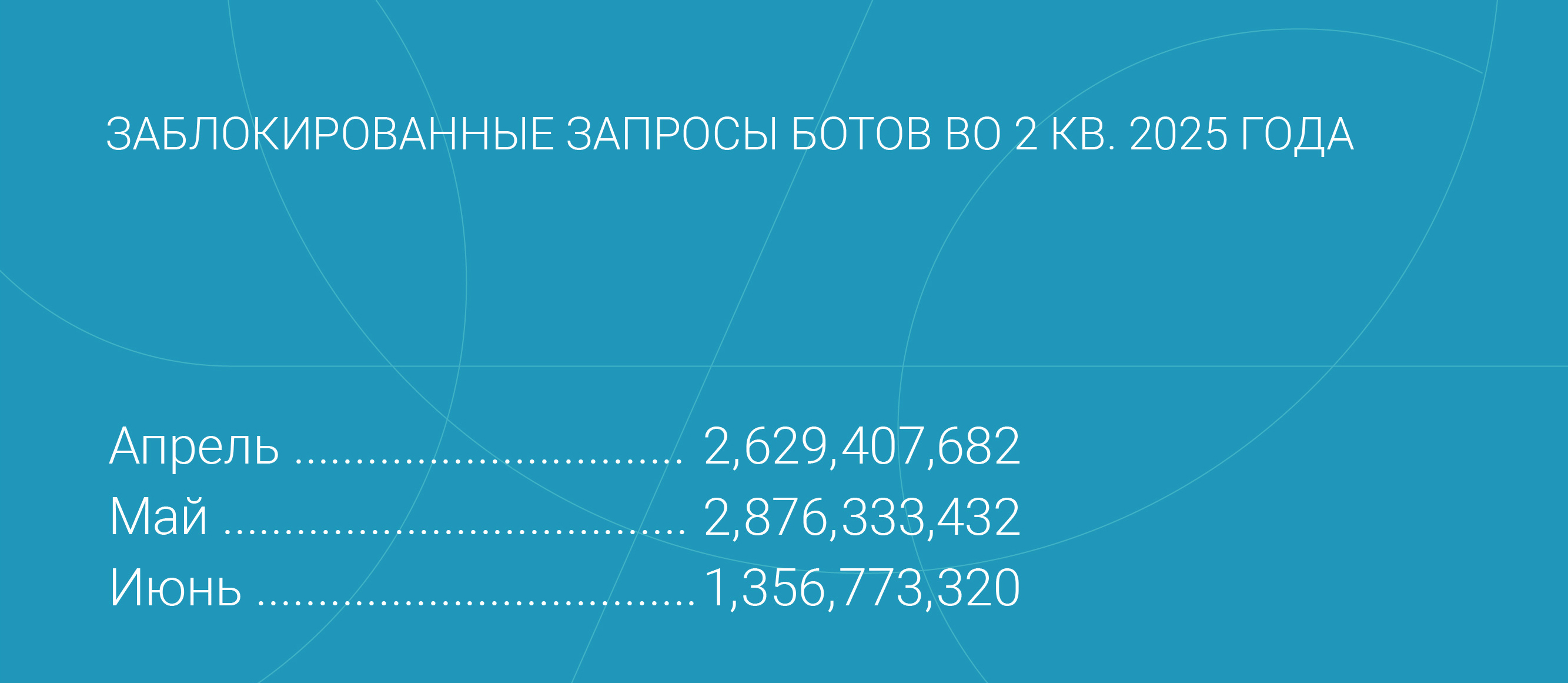

- Активность “плохих” ботов во 2 квартале 2025 значительно выросла (+31%) относительно прошлого квартала. Основной прирост трафика пришелся на апрель-май.

- В основном это было связано с одной-единственной атакой на сегмент “Электронная коммерция”, которая началась в апреле, а закончилась только в мае, продлившись более месяца. В рамках защиты от нее мы заблокировали около 2 миллиардов бот-запросов — месячную норму бот-трафика.

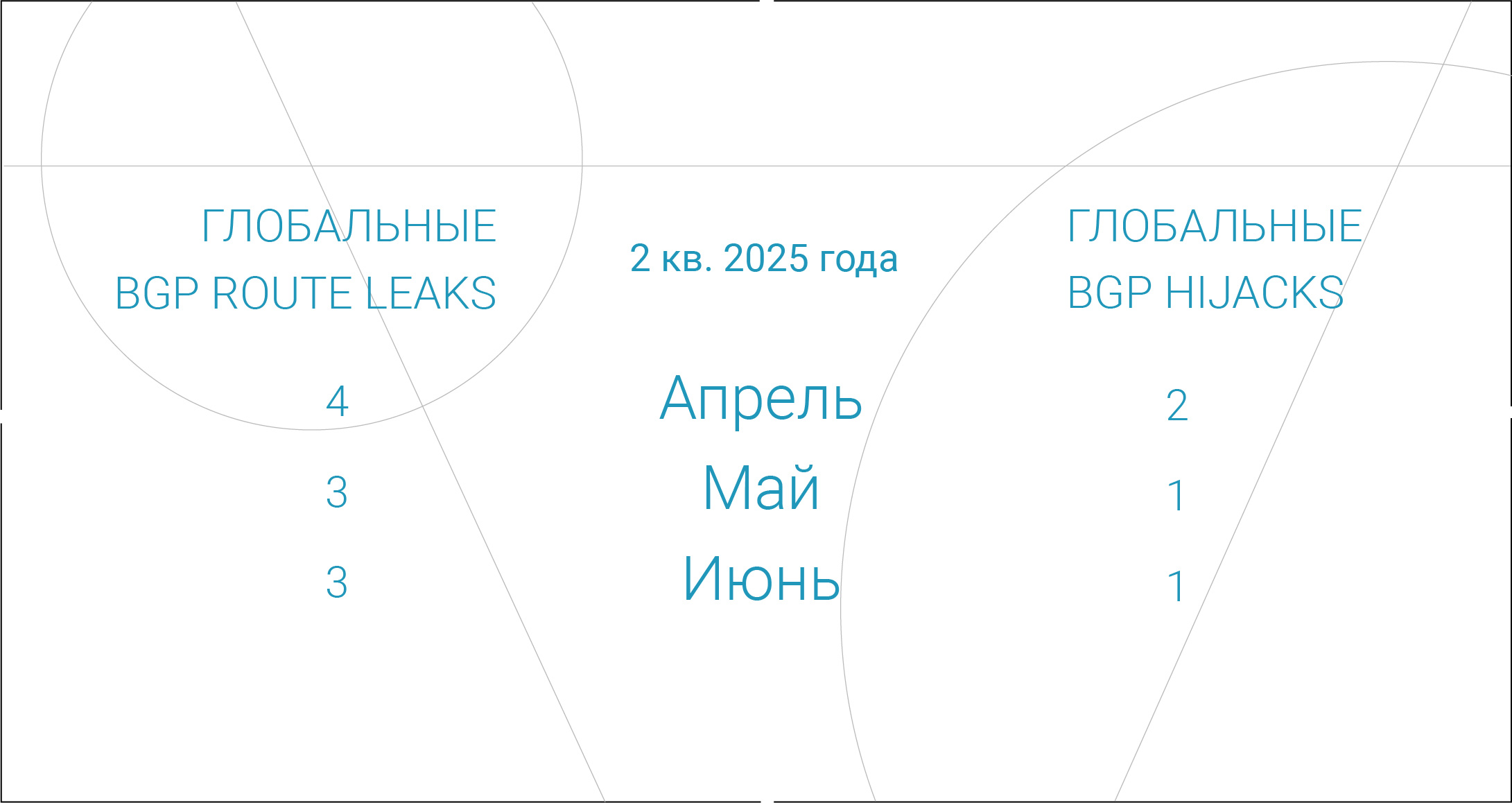

- Число уникальных автономных систем, осуществлявших утечки маршрутов и BGP-перехваты, во 2 квартале 2025 года было примерно на том же уровне, что и в нескольких предыдущих кварталах.

- После резкого снижения, которое мы наблюдали в прошлом квартале, количество глобальных инцидентов BGP во 2 квартале значительно выросло и поставило новый квартальный рекорд. Мы зафиксировали 14 таких инцидентов: 10 глобальных утечек маршрутов и 4 глобальных BGP-перехвата.

DDoS-атаки на сетевом и транспортном уровне (L3-L4)

Количество L3-L4 DDoS-атак интенсивностью более 1 Гбит/с во втором квартале 2025 заметно выросло по сравнению с тем же кварталом прошлого года: мы зафиксировали на 43% больше таких атак, чем годом ранее. Напоминаем, что с начала прошлого года мы исключаем из статистики инциденты с интенсивностью менее 1 Гбит/с.

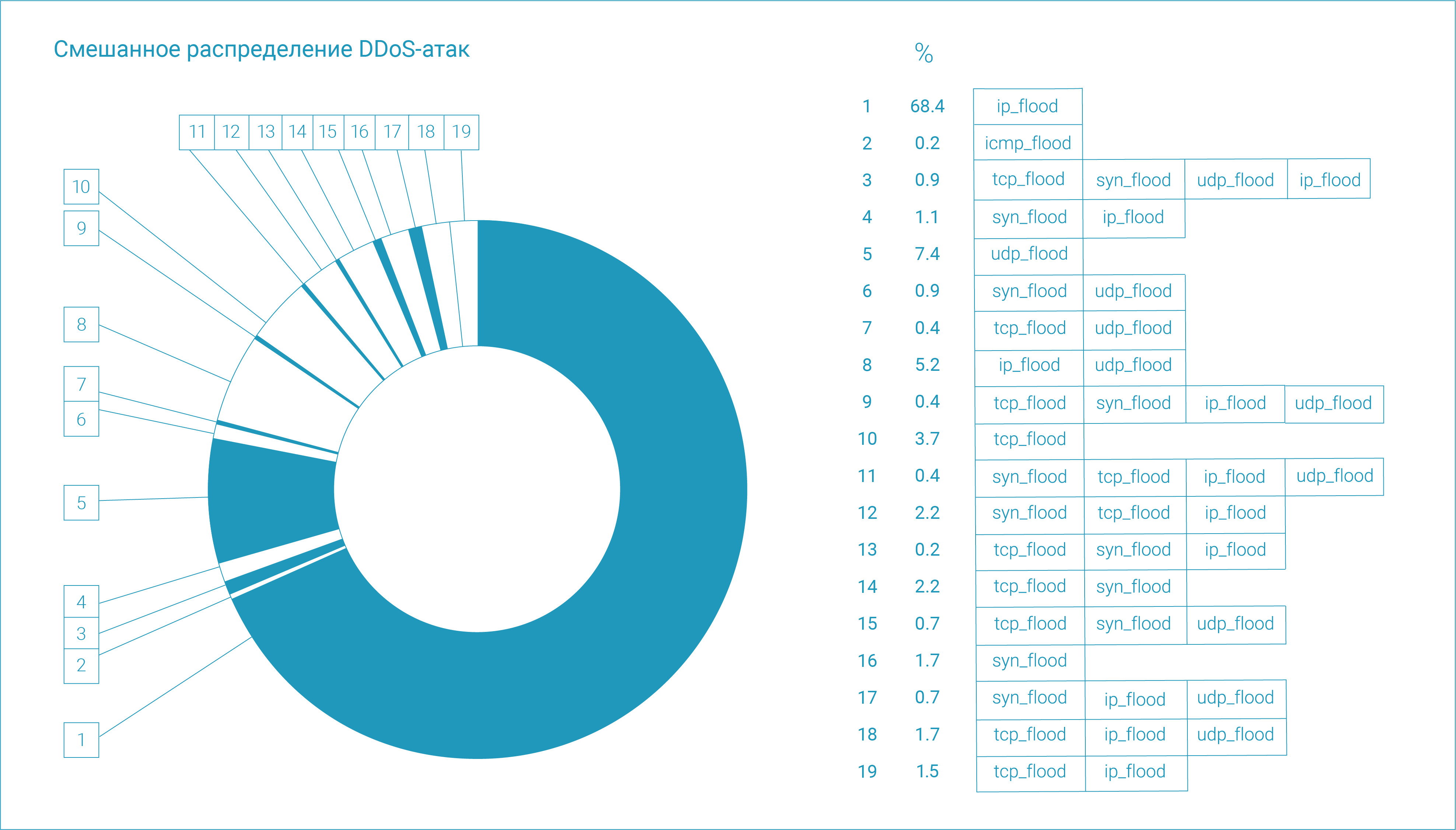

Число мультивекторных атак во 2 квартале 2025 года росло даже немного быстрее, чем общее число L3-L4 атак (+49% год к году). За счет этого их доля выросла почти на один процентный пункт: с 17,8% в прошлом году до 18,5%.

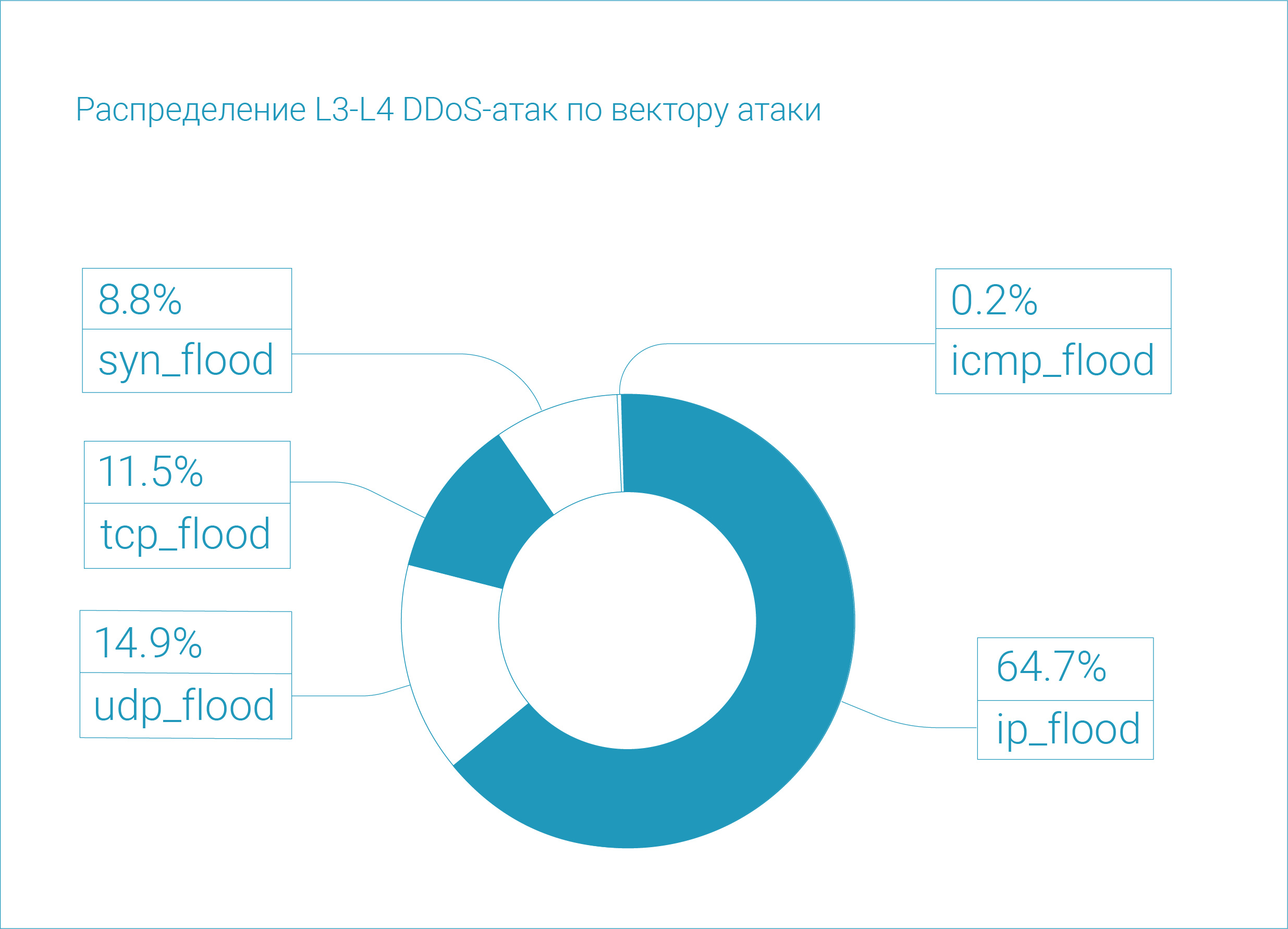

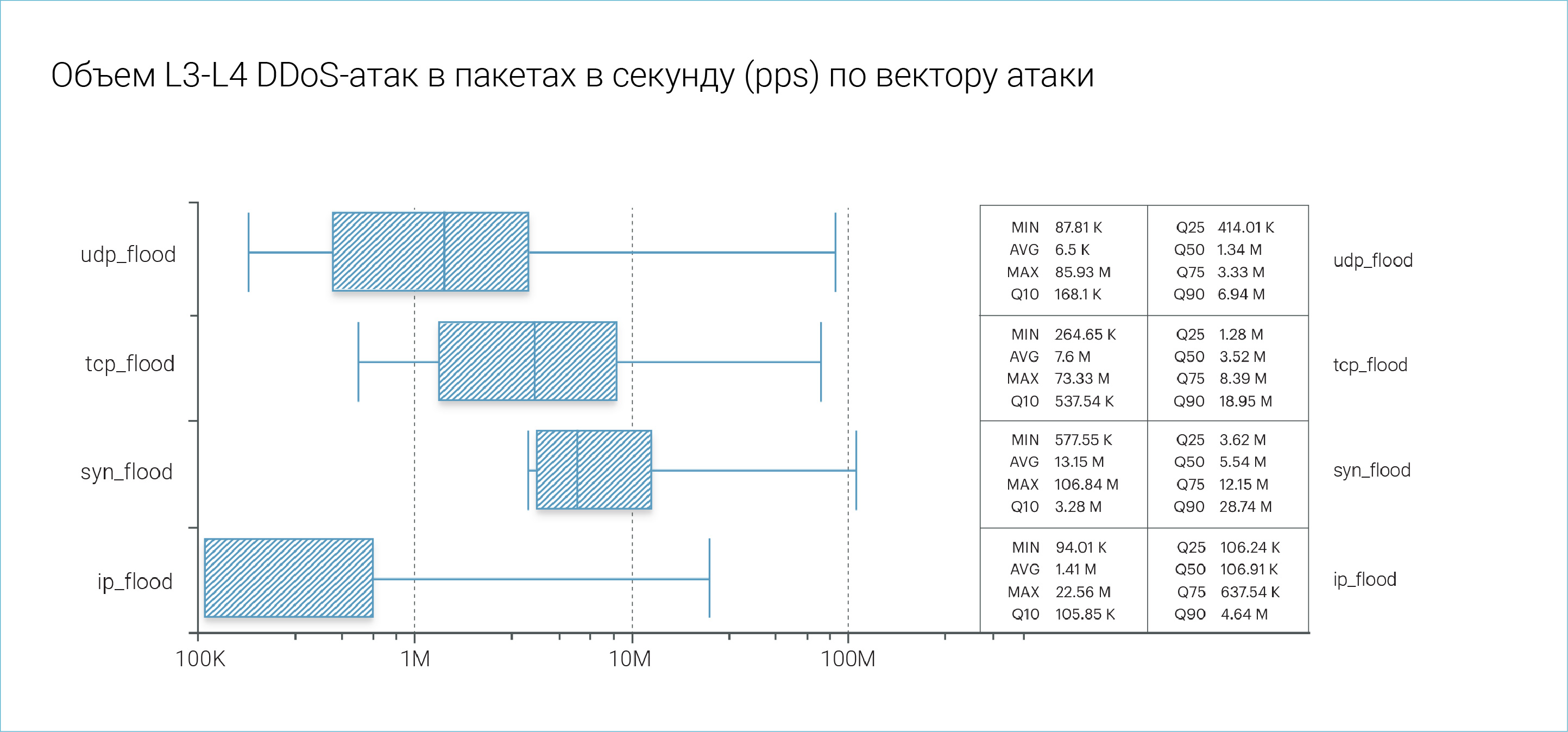

Распределение по “чистым” векторам во 2 квартале 2025 году было следующим: в лидеры вышел IP flood, на который в этом квартале пришлось почти две трети всех L3-L4 DDoS-атак (64,7%). Далее с огромным отставанием следуют UDP flood (14,9%), TCP flood (11,5%) и SYN flood (8,8%).

Атаки ICMP flood, судя по всему, окончательно потеряли популярность у злоумышленников — во 2 квартале их доля была крайне незначительной (0,2%), а в 1 квартале 2025 года мы не зафиксировали ни одной такой атаки.

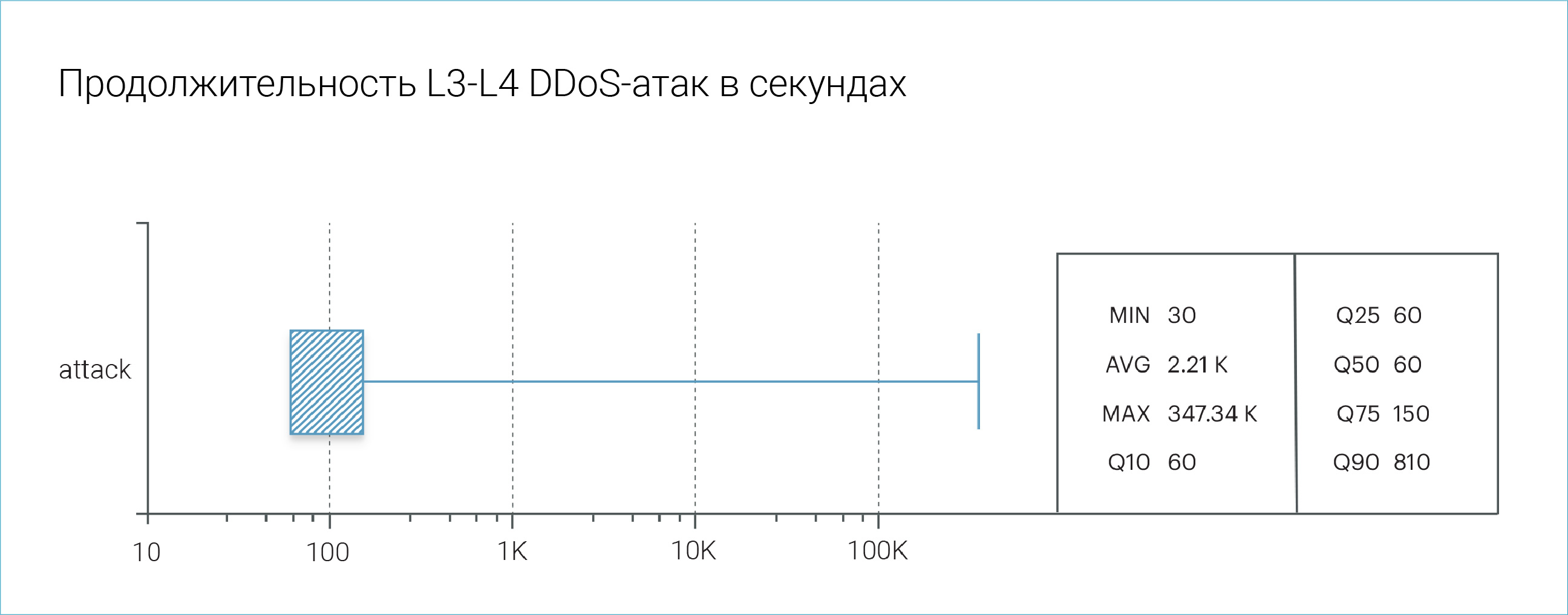

Продолжительность L3-L4 DDoS-атак

Тройка наиболее продолжительных атак 2 квартала 2025 года выглядела следующим образом: на первом месте атака на микросегмент “Онлайн-букмекеры”, которая продолжалась немногим более 4 суток — 96,5 часов. Далее следуют атаки на микросегменты “Телеком-операторы” (42,8 часа) и “Хостинговые платформы” (20,7 часа). Для сравнения, рекорд прошлого года — 19 дней (463,9 ч).

В массе своей атаки во 2 квартале 2025 года были немного короче, чем во 2 квартале прошлого года. Например, средняя продолжительность атак упала с 40 минуты в прошлом году до 36,8 минут во 2 квартале этого года. Медианное значение снизилось еще более заметно: со 150 до 60 секунд.

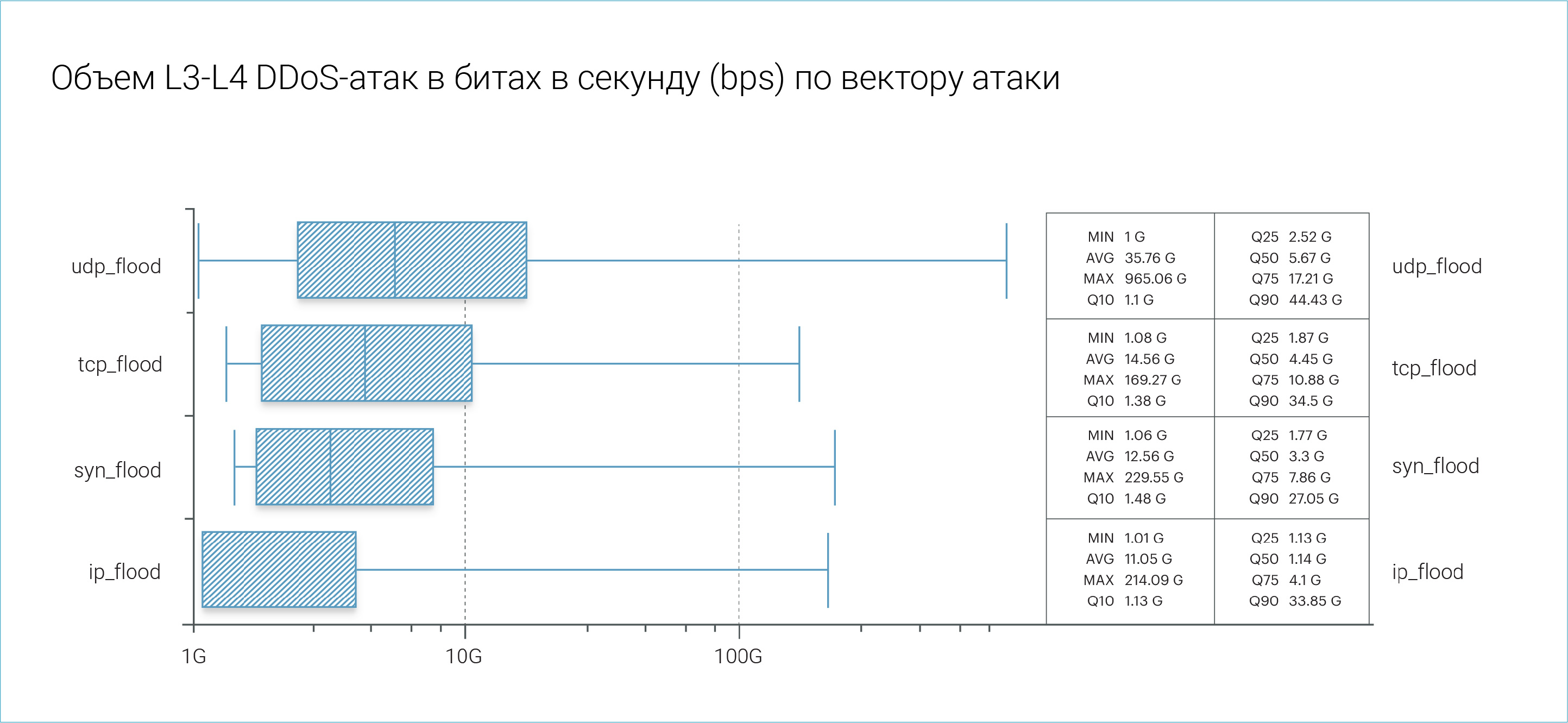

Интенсивность L3-L4 DDoS-атак

Самый интенсивный DDoS-инцидент 2 квартала и всего первого полугодия 2025 был зафиксирован 3 апреля: это была атака на организацию из сегмента “Онлайн-букмекеры”, которая в пике достигала 965 Гбит/с — лишь немногим меньше рекорда прошлого года (1140 Гбит/с).

Атака продолжалась около полутора часов и проходила в несколько волн, при этом пик атаки пришелся на 20-ю минуту. Это была мультивекторная атака, пиковой интенсивность по разным векторам была следующей: UDP flood — 965 Гбит/с, SYN flood — 229 Гбит/с, IP flood — 214 Гбит/с и TCP flood — 169 Гбит/с.

Дата атаки явно указывает на связь с историческим моментом в истории НХЛ — установлением Александром Овечкиным рекорда результативности среди игроков лиги. 3 апреля Александр Овечкин забил свой 892-й гол, 5 апреля сравнялся с Гретцки по количеству голов (894), а 6 апреля побил рекорд, забив 895-й гол. Мы полагаем, что это событие, вероятно, и стало причиной атаки.

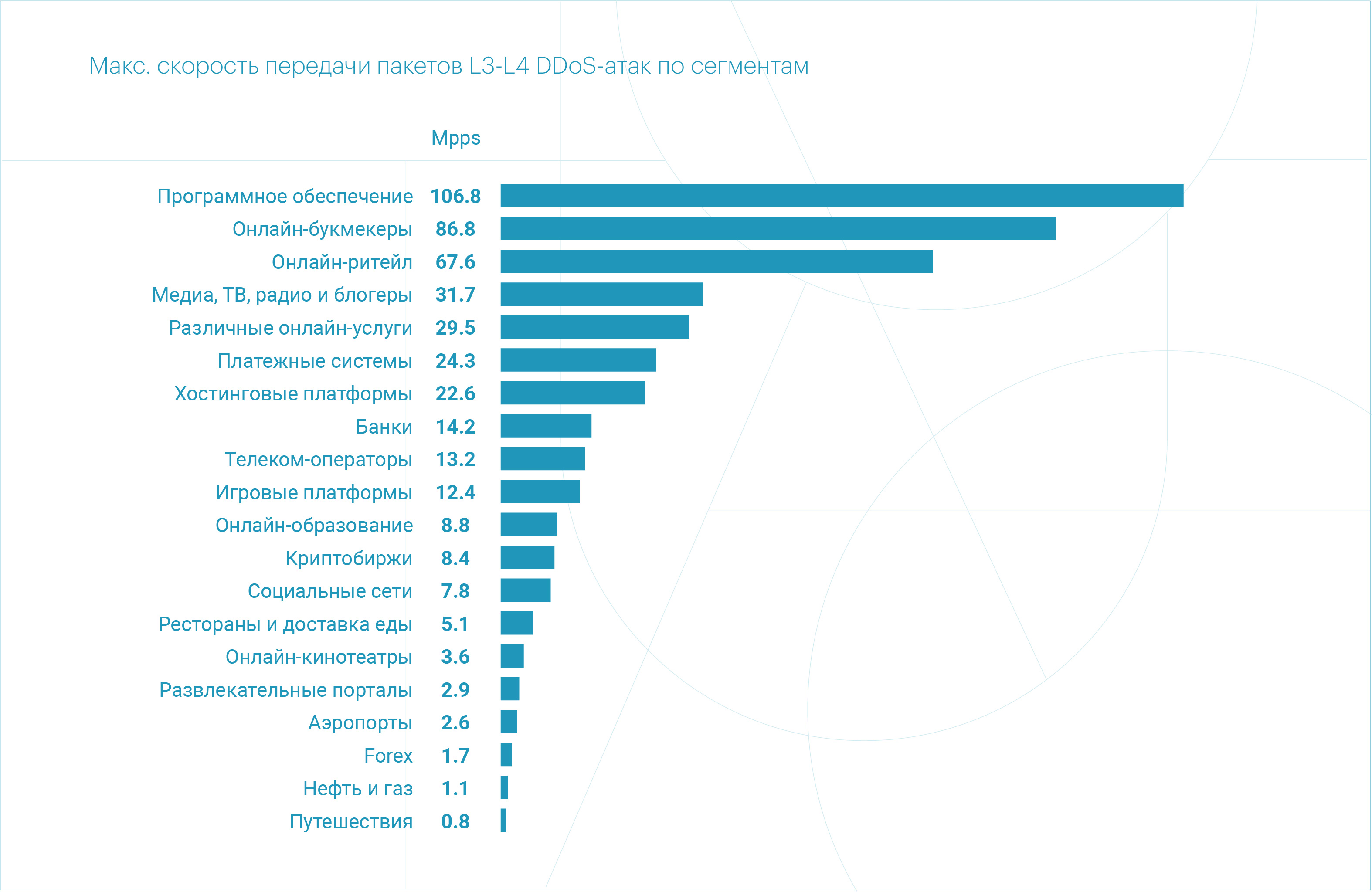

Наиболее масштабная атака квартала с точки зрения максимальной скорости передачи пакетов была несколько более интенсивной, чем год назад: 106,8 Mpps во 2 квартале 2025 против 63,6 Mpps во 2 квартале 2024.

Распределение L3-L4 DDoS-атак по индустриям

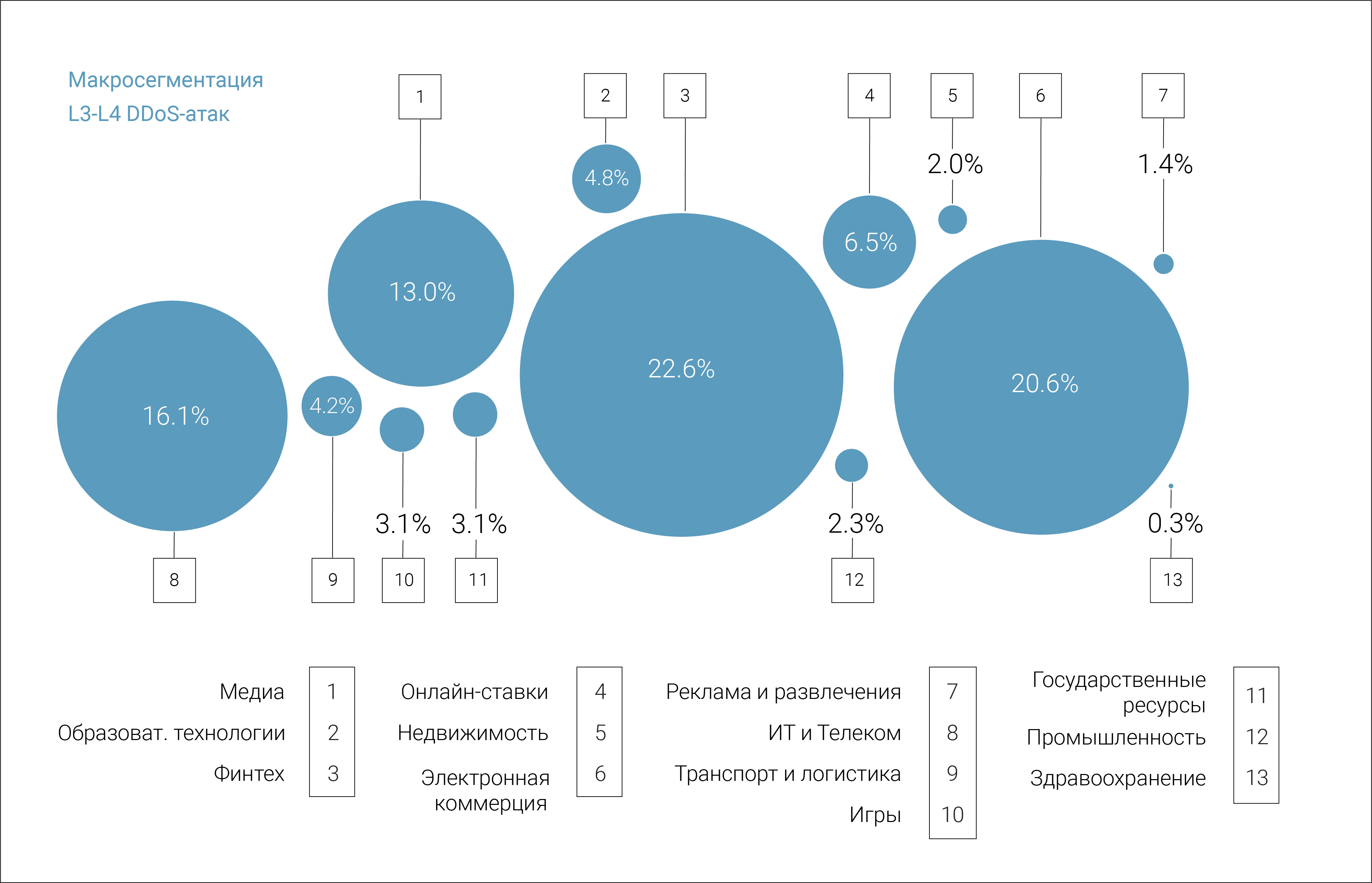

Чаще всего во 2 квартале 2025 года DDoS-атаки на сетевом и транспортном уровне были нацелены на сегменты “Финтех” (22,6%), “Электронная коммерция” (20,6%) и “ИТ и Телеком” (16,1%). Суммарно на эти три сегмента пришлось 59,3% от всех L3-L4 атак, зафиксированных в ушедшем квартале.

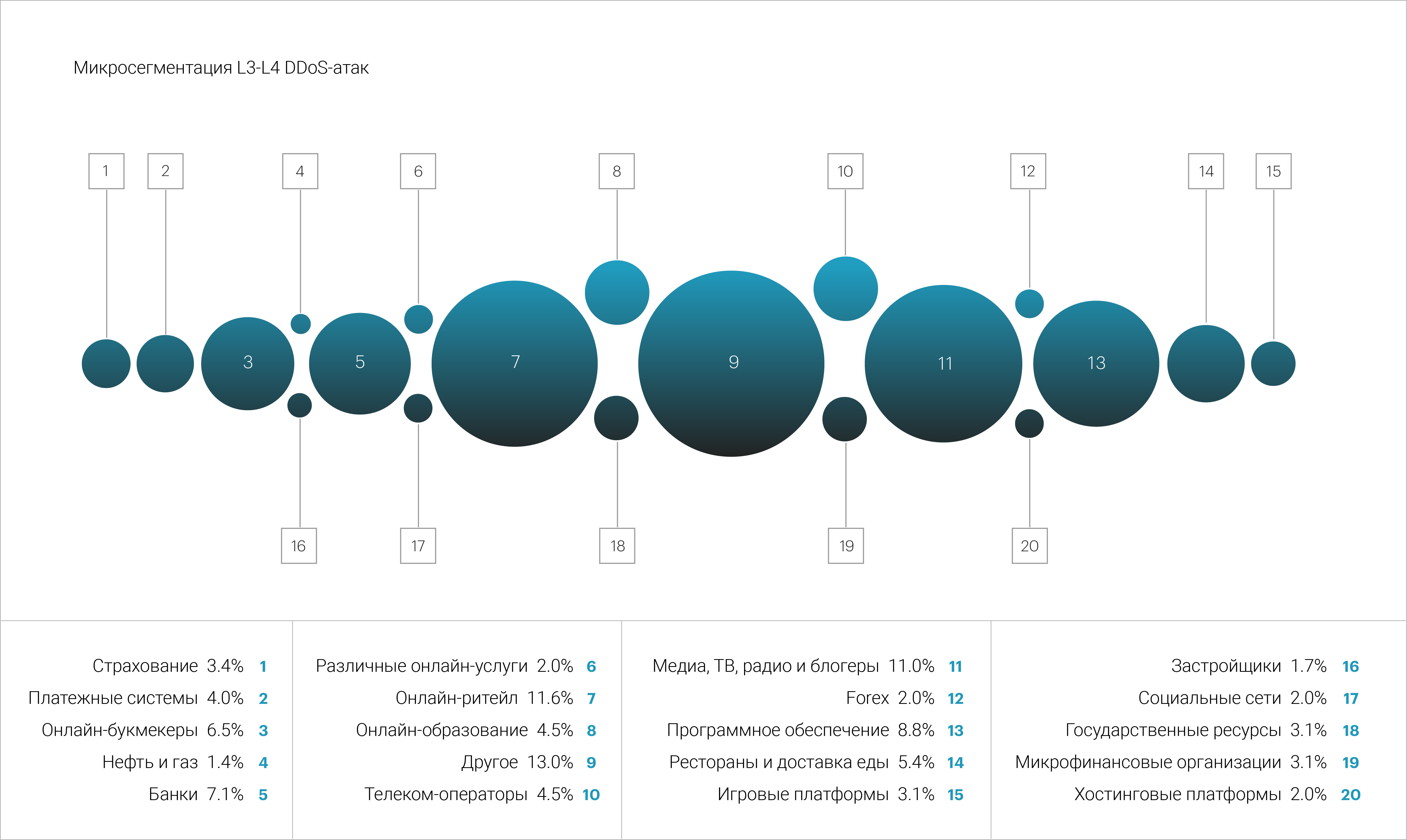

Что касается более подробной сегментации, то наиболее атакованными микросегментами во 2 квартале 2025 года стали “Онлайн-ритейл” (11,6%), “Медиа, ТВ, радио и блогеры” (11%), “Программное обеспечение” (8,8%), “Банки” (7,1%) и “Онлайн-букмекеры” (6,5%). Суммарно эти пять микросегментов отвечают почти за половину (44,9%) всех атак, которые мы наблюдали за этот отчетный период.

Продолжительность L3-L4 DDoS-атак по индустриям

После спада в 1 квартале этого года L3-L4 DDoS-атаки вернулись к более типичной продолжительности. Наиболее длительной стала атака на микросегмент “Онлайн-букмекеры”, которая продолжалась более 4 суток — 96,5 часа.

На втором месте атака на организацию из микросегмента “Телеком-операторы” — около полутора суток (42,8 часа). На третьем — атака на микросегмент “Хостинговые платформы”, которая длилась 20,7 часа.

Напомним, что в 2024 году рекордная L3-L4 DDoS-атака длилась почти 19 дней (463,9 ч). В прошлом квартале первое место заняла атака продолжительностью 9,6 часа. А год назад, во 2 квартале 2024 года самой длительным L3-L4 инцидентом стала атака, которая продолжалась ровно трое суток — 72 часа.

Интенсивность L3-L4 DDoS-атак по индустриям

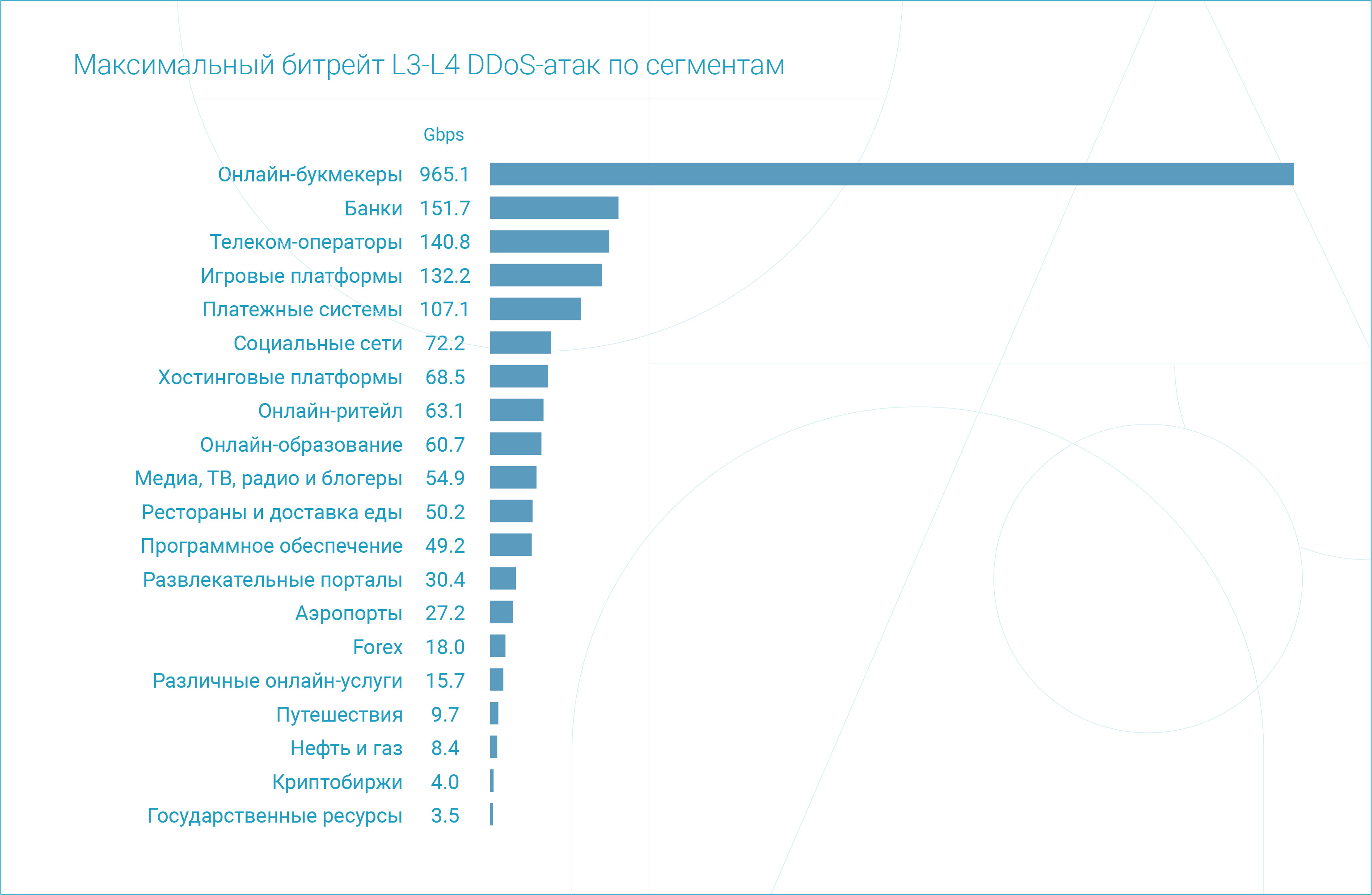

В пятерку микросегментов, на которые пришлись самые интенсивные L3-L4 DDoS-атаки 2 квартала 2025 года вошли “Онлайн-букмекеры” (965 Гбит/с), “Банки” (152 Гбит/с), “Телеком-операторы” (141 Гбит/с), “Игровые платформы” (132 Гбит/с) и “Платежные системы” (107 Гбит/с).

В пятерку микросегментов, атаки на которые имели максимальную скорость передачи пакетов, во 2 квартале попали “Программное обеспечение” (107 Mpps), “Онлайн-букмекеры” (87 Mpps), “Онлайн-ритейл” (68 Mpps), “Медиа, ТВ, радио и блогеры” (32 Mpps) и “Различные онлайн-услуги” (30 Mpps).

Как и в случае продолжительности, после заметного спада первого квартала интенсивность L3-L4 атак вернулась к значениям, сопоставимым с уровнем прошлого года.

DDoS-атаки на уровне приложений (L7)

Второй квартал 2025 года стал ударным по количеству L7 DDoS-атак: мы зафиксировали прирост на 74% по сравнению со 2 кварталом прошлого года.

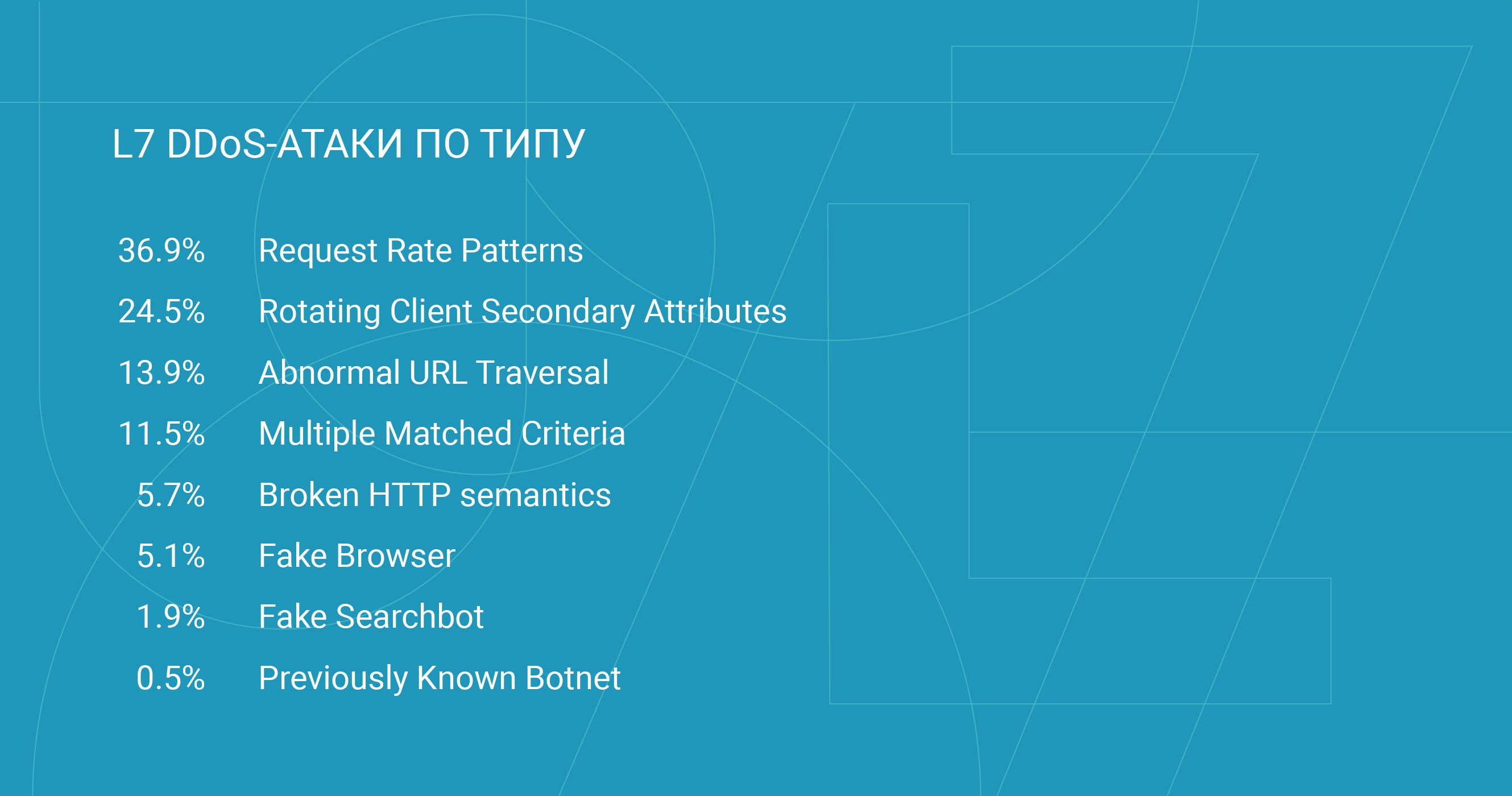

Тройка наиболее распространенных классов L7-атак не изменилась по сравнению с прошлым кварталом. На первом месте атаки класса Request Rate Patterns (36,9%), которые характеризуются частотой запросов, отличающейся от ожидаемого поведения легитимного пользователя.

На втором месте класс Rotating Client Secondary Attributes (24,5%) — атаки с необычным набором заголовков в запросе. На третьем месте атаки Abnormal URL Traversal (13,9%) — действия, которые легитимные пользователи часто даже не в состоянии выполнить.

Распределение L7 DDoS-атак по индустриям

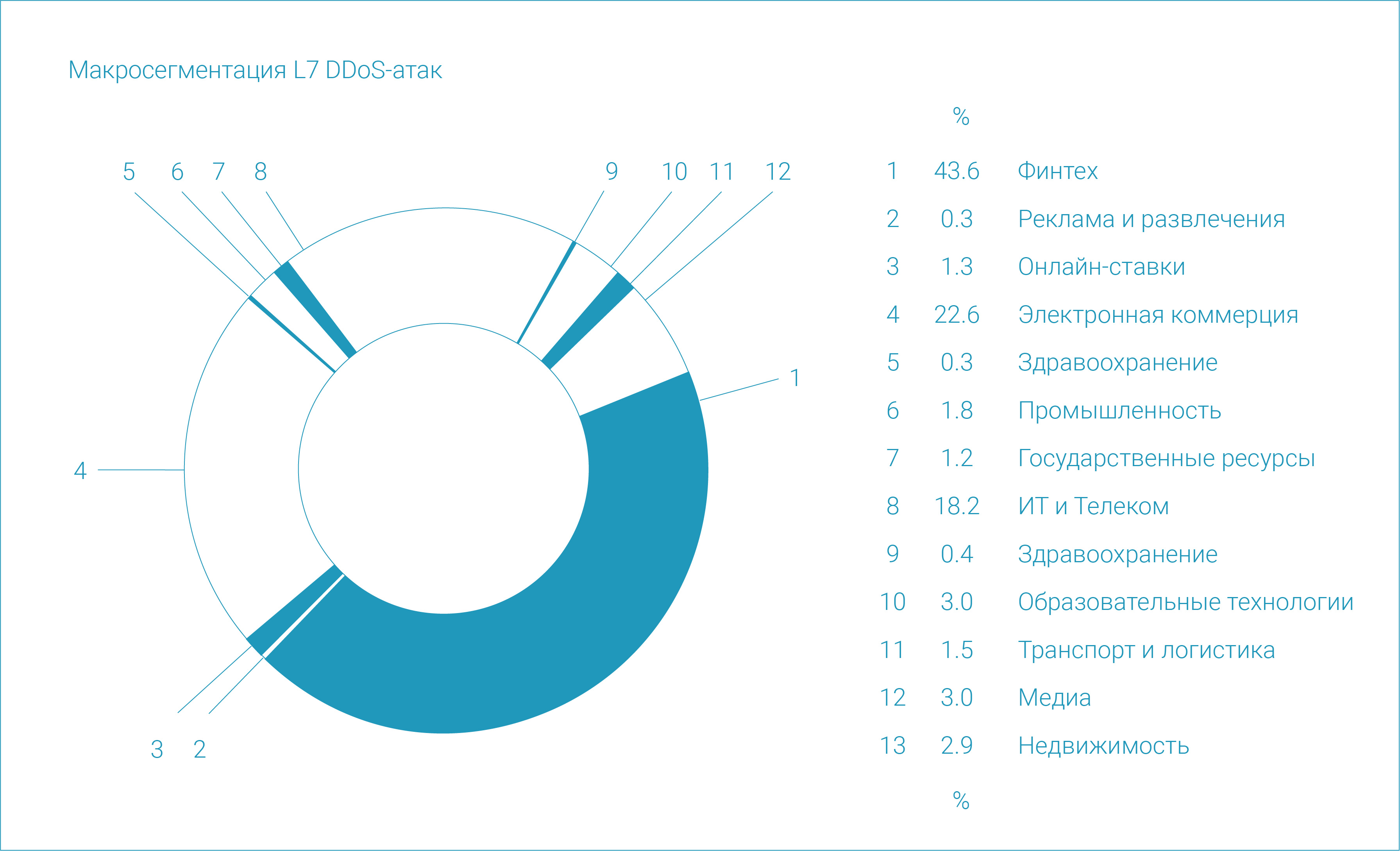

Наибольшее количество L7 DDoS-атак, как и в прошлые несколько кварталов, было нацелено на макросегмент “Финтех”. Однако доля этого макросегмента за год ощутимо снизилась: с 56,8% во 2 квартале 2024 года до 43,6% во 2 квартале 2025 года

На втором и третьем местах также не произошло изменений — на них расположились микросегменты “Электронная коммерция” с долей 22,6% и “ИТ и Телеком” с долей 18,2%, доли которых заметно выросли по сравнению со 2 кварталом 2024 (было 13,8% и 7,8% соответственно).

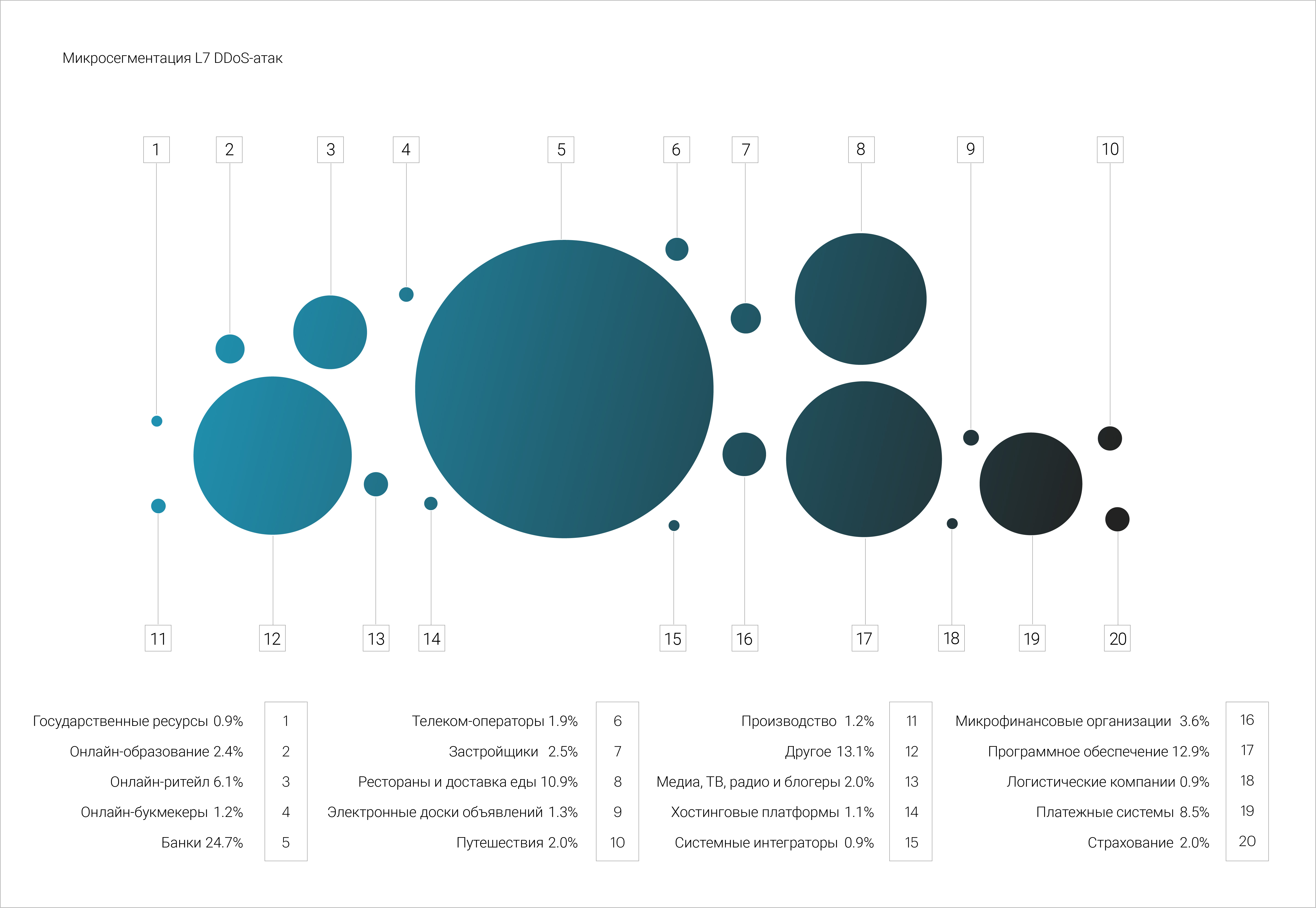

Из микросегментов во 2 квартале 2025 чаще всего атаковали “Банки” (24,7%), доля которых также за год заметно снизилась (во 2 кв 2024 было 32,2%). Также значительное количество L7 DDoS-атак было нацелено на микросегменты “Программное обеспечение” (12,9%), “Рестораны и доставка еды” (10,9%), “Платежные системы” (8,5%) и “Онлайн-ритейл” (6,1%).

Продолжительность L7 DDoS-атак по индустриям

Пятерка самых длительных L7 DDoS-атак, которые мы зафиксировали во 2 квартале 2025 года, выглядела следующим образом: на первом месте — атака на “Онлайн-ритейл”, которая продолжалась 65,5 часа.

Далее следуют атаки на микросегменты “Логистические компании” (45,7 ч), “Телеком-операторы” (40 ч), “Программное обеспечение” (17,2 ч) и “Медиа, ТВ, радио и блогеры” (15,9 ч).

Для сравнения: самым длительным L7-инцидентом всего прошлого года была атака продолжительностью 49 часов. Таким образом, одна атака во 2 квартале 2025 смогла значительно превзойти этот рекорд, а еще две — приблизиться к нему.

Самый большой DDoS-ботнет

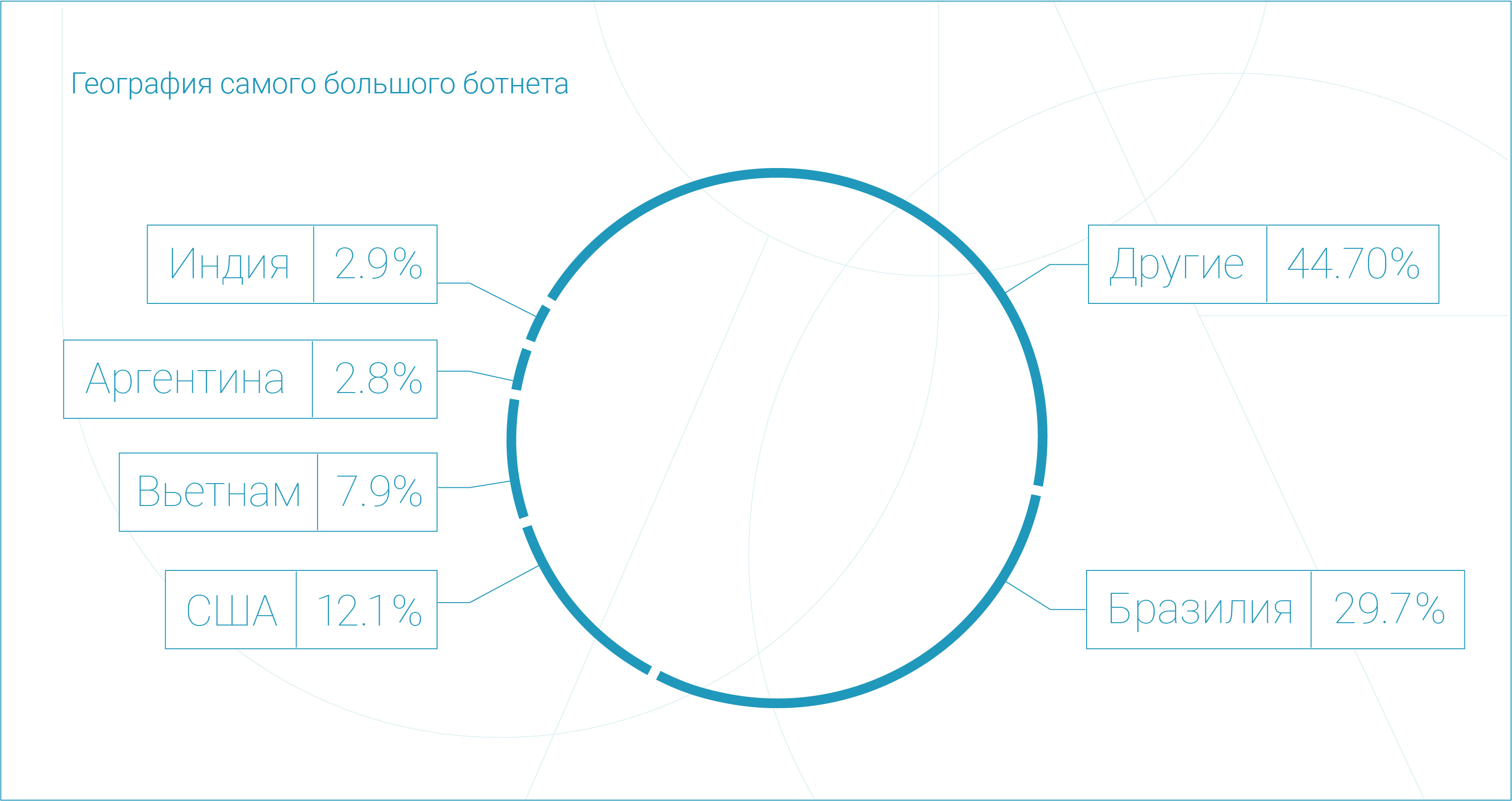

В конце прошлого квартала, 26 марта 2025, мы зафиксировали атаку самого крупного на тот момент DDoS-ботнета, который состоял из 1,33 миллиона устройств, преимущественно находившихся в Бразилии (51%), а также Аргентине, России, Ираке, Мексике и ряде других стран.

В середине второго квартала, 16 мая 2025, мы наблюдали новую атаку этого ботнета. На этот раз в ней принимали участие в 3,5 раза больше устройств: всего в ходе отражения данной атаки мы заблокировали около 4,6 миллиона IP-адресов. Это примерно в 20 раз больше самого крупного ботнета, обнаруженного в 2024 году (227 тысяч) и почти в 34 раза больше рекорда 2023 года (136 тысяч).

Атака была направлена на организацию из сегмента “Государственные ресурсы”, продолжалась чуть больше часа и состояла из нескольких этапов:

- На первом этапе в ней было задействовано около 2,2 миллиона устройств.

- На втором этапе атакующие добавили еще около 1,5 миллиона устройств.

- На третьем этапе были привлечены еще порядка 0,9 миллиона — итого 4,6 миллиона.

География ботнета за прошедшие между этими инцидентами полтора месяца заметно диверсифицировалась: хотя среди заблокированных IP-адресов по-прежнему преобладали адреса из Бразилии, их доля снизилась с 51% до 30%. Также мы заблокировали значительное количество IP-адресов из США (12,1%), Вьетнама (7,9%), Индии (2,9%) и Аргентины (2,8%). При этом значительно увеличилась доля прочих стран: с 33% в марте до около 45% в мае.

Географическое распределение источников L7 DDoS-атак

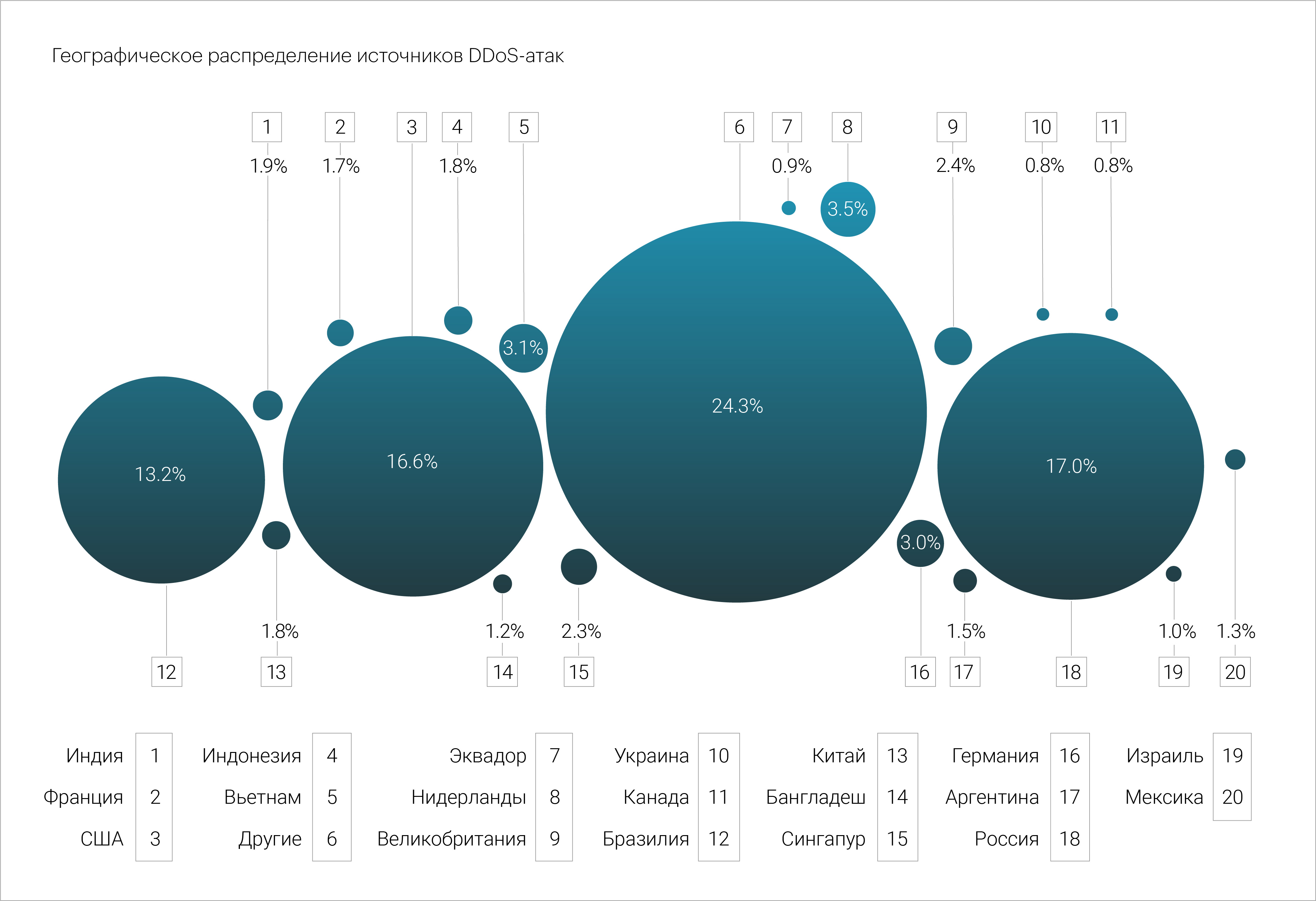

Среди стран, которые чаще всего служили источниками DDoS-атак на уровне приложений, во 2 квартале 2025 года лидировали Россия (17%) и США (16,6%), доли которых практически сравнялись. На третьем месте прочно закрепилась Бразилия (13,2%), доля которой значительно выросла за последний год.

Также в “горячую десятку” источников вредоносного трафика вошли Нидерланды (3,5%), Вьетнам (3,1%), Германия (3%), Великобритания (2,4%), Сингапур (2,3%), Индия (1,9%) и Китай (1,8%). В сумме на перечисленные 10 стран пришлось около двух третей (64,8%) всех IP-адресов, заблокированных нами во 2 квартале при отражении DDoS-атак.

Статистика защиты от “плохих” ботов — CURATOR.ANTIBOT

Чтобы избежать путаницы, следует пояснить, что под “плохими” ботами имеются в виду автоматизированные системы, которые пытаются взаимодействовать с сайтами, притворяясь настоящими пользователями. В отличие от деструктивных DDoS-ботов, “плохие” боты не стремятся нарушить работоспособность сайта. Их цели обычно состоят в сборе данных, накрутке каких-либо параметров, брутфорсе учетных записей и так далее.

Во втором квартале 2025 года мы наблюдали резкий рост трафика “плохих” ботов (+31%), который значительно опережал прирост количества защищаемых ресурсов.

Пик увеличения бот-трафика пришелся на апрель-май, после чего в июне наблюдался некоторый спад. В значительной степени это было связано с наиболее продолжительной бот-атакой квартала, к которой мы вернемся ниже.

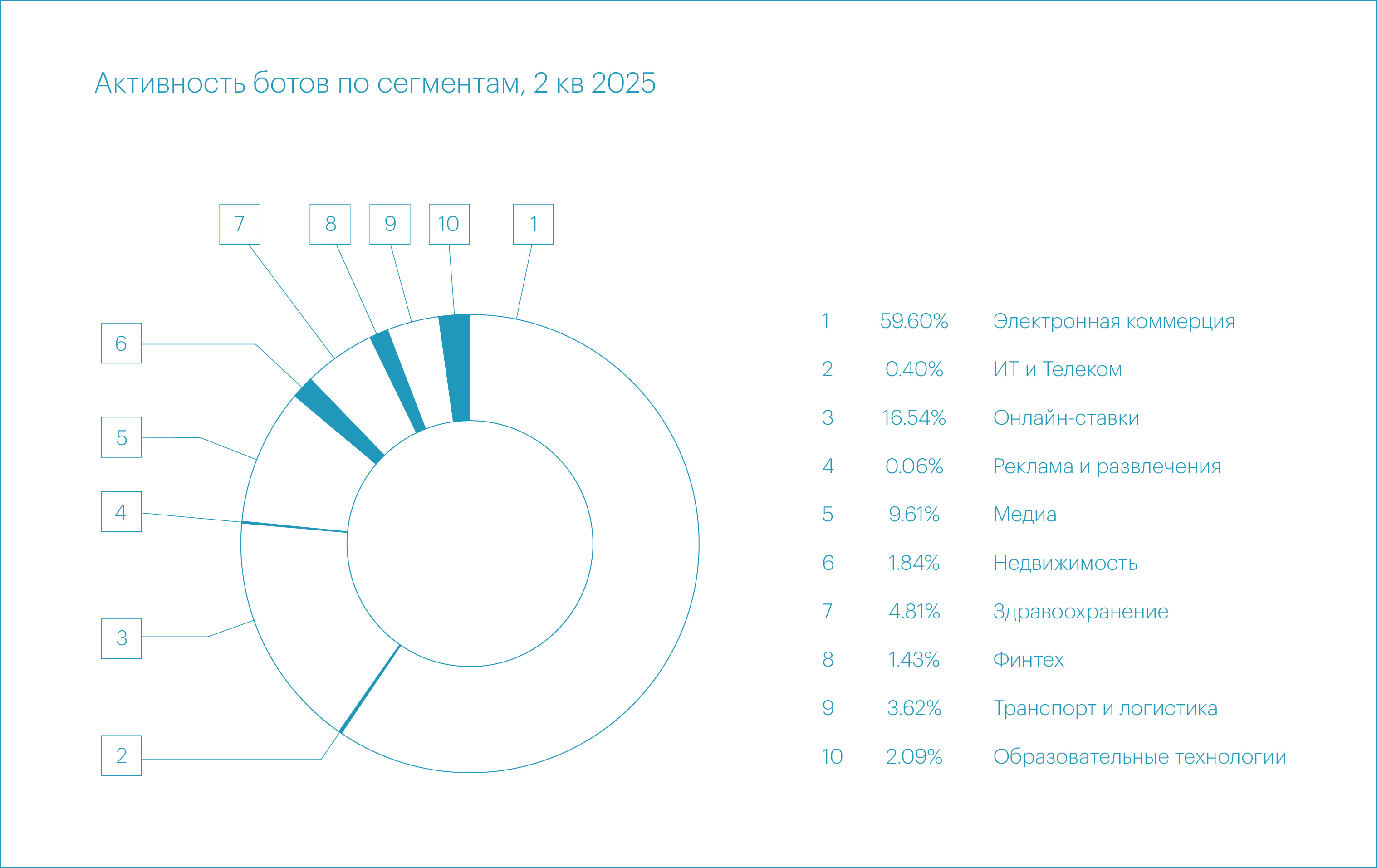

В основном атаки “плохих” ботов во 2 квартале 2025 были нацелены на сегмент “Электронная коммерция”, доля которого выросла до 59,6%. Далее со значительным отставанием следуют “Онлайн-ставки” (16,5%) и “Медиа” (9,6%). На эти три сегмента во 2 квартале пришлось более 85% всего трафика “плохих” ботов.

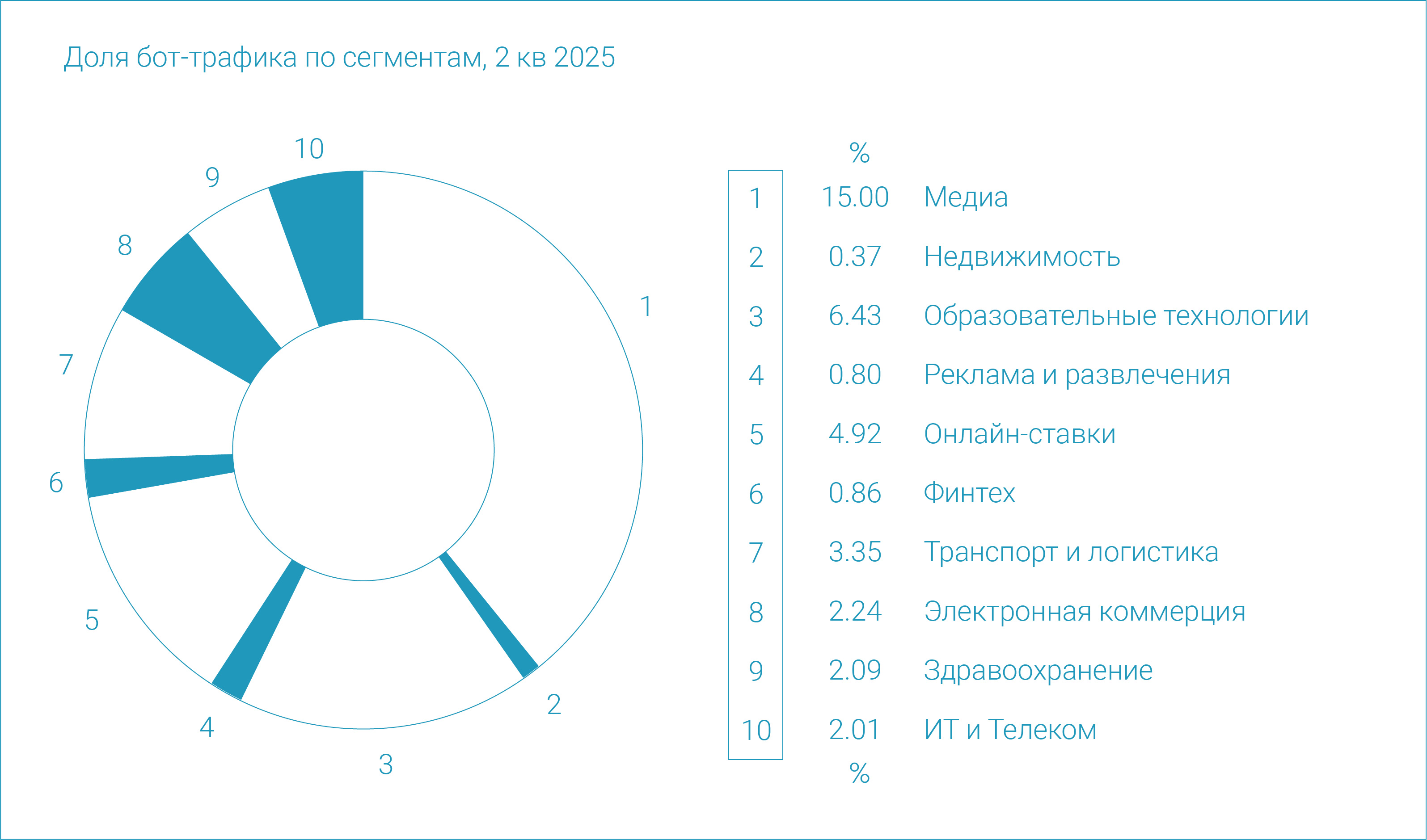

С этого квартала мы также начали анализировать долю бот-трафика от общего объема трафика на защищаемые нами ресурсы — своего рода “индекс ботовости”. В среднем во 2 квартале 2025 года по данным нашей аналитической системы этот показатель составил 2,34%.

Интересно, что бот-индекс сильно варьировался от индустрии к индустрии. Тройка наиболее подверженных бот-трафику сегментов выглядит следующим образом: “Медиа” (15%), “Образовательные технологии” (6,4%) и “Онлайн-ставки” (4,9%).

Следует заметить, что CURATOR.ANTIBOT позволяет заказчикам самостоятельно настраивать, на каких страницах и на каких доменах будет работать защита. Поэтому в данной статистике может не учитываться значительная часть бот-трафика.

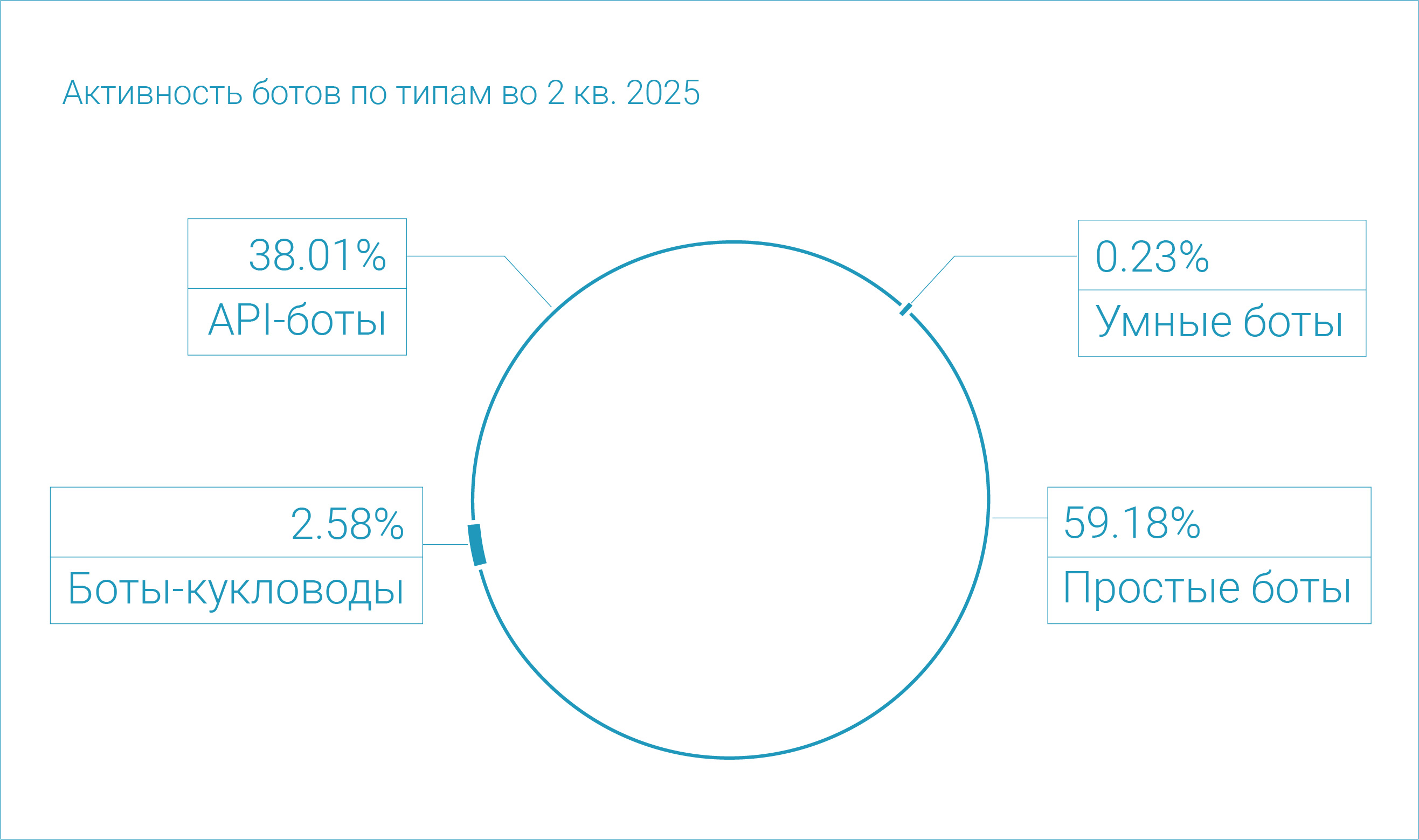

Также мы усовершенствовали нашу категоризацию ботов, теперь мы выделяем четыре категории вместо трех:

- Простые боты — скрипты, использующие cURL, Python и другие языки, но не использующие браузеры.

- Боты-кукловоды — роботы, имитирующие окружение обычного пользователя, но с внешней автоматизацией.

- Умные боты — боты, которые знают, что будут проверены и пытающиеся преодолеть эту проверку.

- API-боты — скрипты, игнорирующие нормальное пользовательское взаимодействие с ресурсом и нацеленные в основном на API.

Таким образом, ранее используемая нами категория “браузерные боты” превратилась в два отдельных типа — “боты-кукловоды” и “умные боты”.

Во 2 квартале 2025 года распределение “плохих” ботов по этим типам было следующим: основную часть, как обычно, составляли простые боты (59,2%). Далее следовали API-боты (38%), а боты-кукловоды и умные боты были ответственны всего 2,58% и 0,23% трафика

Наиболее заметные атаки “плохих” ботов

Теперь вернемся к самой длительной атаке квартала, о которой мы уже упомянули выше — она же была и самой масштабной. В начале апреля под нашу защиту был поставлен высоконагруженный ресурс из сегмента “Электронная коммерция”.

Однако атакующие далеко не сразу обратили внимание на то, что их запросы не приносят желаемого эффекта и остановили свою деятельность только через месяц с небольшим после включения нашей защиты. За это время злоумышленники успели отправить, а мы заблокировать 1 934 485 130 запросов, то есть примерно нашу месячную норму бот-трафика.

Самая быстрая бот-атака квартала также была направлена на сегмент “Электронная коммерция”. Максимальная скорость данной атаки достигала 441 147 запросов в секунду.

Инциденты BGP

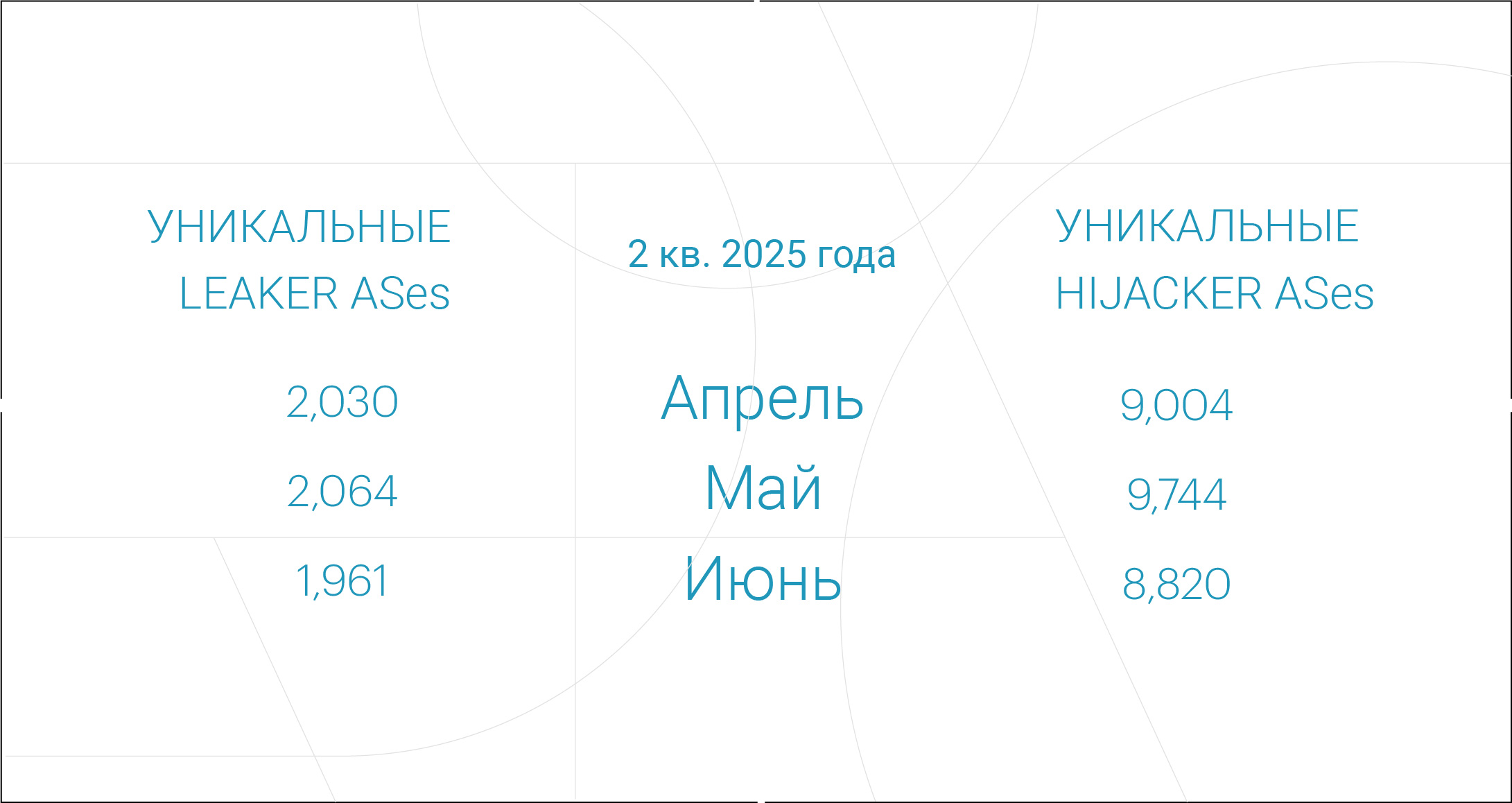

Число уникальных автономных систем (АС), которые были ответственны за утечки маршрутов и BGP-перехваты, во 2 квартале 2025 было примерно на том же уровне, что и в нескольких предыдущих кварталах.

Глобальные инциденты BGP

Напоминание: для выделения глобальных BGP-инцидентов команда CURATOR.BGP использует ряд пороговых значений. Эти условия включают количество затронутых префиксов и автономных систем, а также степень распространения аномалии по таблицам маршрутизации.

Глобальных инцидентов BGP во 2 квартале произошло значительно больше, чем в предыдущем отчетном периоде, в котором наблюдалось неожиданное затишье. Более того, по количеству таких инцидентов 2 квартал 2025 года стал рекордным за последние два года: мы зафиксировали 14 глобальных инцидентов — 10 утечек маршрутов и 4 BGP-перехвата.

Глобальные утечки маршрутов во 2 квартале происходили у разных провайдеров в большом количестве регионов. Вероятно, в ближайшем будущем мы продолжим их наблюдать, поскольку механизмы защиты от утечек маршрутов, такие как RFC9234 и ASPA, пока далеки от повсеместного внедрения.

Детальные выводы

- Общее число L3-L4 DDoS-атак во 2 квартале 2025 выросло на 43% по сравнению со 2 кварталом 2024.

- Доля мультивекторных атак незначительно выросла: с 17,8% во 2 квартале 2024 до 18,5% во 2 квартале 2025.

- Преобладающим вектором стал IP flood — на него пришлось 64,7% от общего количества L3-L4 DDoS-атак. Наименее популярным у атакующих был ICMP flood (0,2%).

- Чаще всего во 2 квартале L3-L4 DDoS-атаки были направлены на сегменты “Финтех” (22,6%), “Электронная коммерция” (20,6%) и “ИТ и Телеком” (16,1%).

- Среди микросегментов L3-L4 DDoS атаки были преимущественно нацелены на “Онлайн-ритейл” (11,6%), “Медиа, ТВ, радио и блогеры” (11,0%), “Программное обеспечение” (8,8%), “Банки” (7,1%) и “Онлайн-букмекеры” (6,5%).

- Наиболее интенсивная L3-L4 DDoS-атака была зафиксирована в микросегменте “Онлайн-букмекеры” и, по всей видимости, была связана с установлением Александром Овечкиным нового рекорда результативности среди игроков НХЛ. Максимальный битрейт этой атаки составил 965 Гбит/с, лишь немного не дотянув до рекорда прошлого года (1140 Гбит/с).

- Три самых длительных L3-L4 DDoS-атаки 2 квартала были нацелены на микросегменты “Онлайн-букмекеры” (96,5 ч), “Телеком-операторы” (42,8 ч) и “Хостинговые платформы” (20,7 ч). Для сравнения: в 2024 году рекордная атака длилась почти 19 дней (463,9 ч).

- Общее число L7 DDoS-атак во 2 квартале 2025 года значительно выросло по сравнению со 2 кварталом 2024 (+74%).

- Наибольшее количество L7 DDoS-атак вo 2 квартале 2025 года было направлено на макросегменты “Финтех” (43,6%), “Электронная коммерция” (22,6%) и “ИТ и Телеком” (18,2%).

- Среди микросегментов целями L7 DDoS-атак во 2 квартале чаще всего становились “Банки” (24,7%), “Программное обеспечение” (12,9%), “Рестораны и доставка еды” (10,9%), “Платежные системы” (8,5%) и “Онлайн-ритейл” (6,1%).

- Три самых длительных L7 DDoS-атаки 2 квартала были направлены на микросегменты “Онлайн-ритейл” (65,5 ч), “Логистические компании” (45,7 ч) и “Телеком-операторы” (40 ч).

- Самый большой DDoS-ботнет, который мы обнаружили во 2 квартале, состоял из 4,6 миллиона устройств (самый крупный ботнет 2024 года — около 227 тысяч). Преимущественно в него входили устройства из Бразилии (29,7%), США (12,1%), Вьетнама (7,9%), Индии (2,9%) и Аргентины (2,8%).

- В целом, тройка стран-лидеров среди источников L7 DDoS-атак не изменилась по сравнению с прошлым годом: первое место заняла Россия (17%), на втором месте США (16,6%), на третьем месте Бразилия (13,2%), доля которой значительно выросла за последние несколько кварталов.

- Активность “плохих” ботов во 2 квартале 2025 была значительно выше (+31%), чем в предыдущем квартале.

- Основной прирост бот-трафика пришелся на апрель-май и был связан с продолжительной атакой на сегмент “Электронная коммерция”. Она длилась более месяца, в рамках защиты от нее мы заблокировали около 2 миллиардов бот-запросов.

- Наибольшее число атак “плохих” ботов во 2 квартале 2025 пришлось на сегменты “Электронная коммерция” (59,6%), “Онлайн-ставки” (16,5%) и “Медиа” (9,6%).

- В среднем доля бот-трафика от всего трафика на защищаемые нами ресурсы во 2 квартале 2025 составила 2,34%. При этом в ряде сегментов она была значительно выше среднего: по этому показателю лидировали “Медиа” (15%), “Образовательные технологии” (6,4%) и “Онлайн-ставки” (4,9%).

- Количество уникальных АС, которые осуществляли утечки маршрутов и BGP-перехваты, во 2 квартале 2025 года оставалось примерно на том же уровне, что и в нескольких предыдущих кварталах.

- В то же время количество глобальных инцидентов BGP во 2 квартале 2025 года значительно выросло и мы зафиксировали новый квартальный рекорд: 14 глобальных инцидентов — 10 утечек маршрутов и 4 BGP-перехвата.