Узнайте, как киберпреступники используют Fast Flux для повышения устойчивости к взлому своей инфраструктуры. Мы расскажем о преимуществах Fast Flux для злоумышленников, проблемах, которые эта техника создает для специалистов по безопасности, и о наиболее эффективных стратегиях борьбы с угрозой, таких как изъятие доменов, вывод из строя ботнетов и международное сотрудничество.

Киберпреступники постоянно совершенствуют тактику нападений, чтобы избежать обнаружения и сохранить свою вредоносную инфраструктуру. Одним из методов, получивших известность, является fast flux, повышающий устойчивость ботнетов и вредоносных веб-сайтов к попыткам их отключения. В этой статье мы рассмотрим, как работает fast flux, почему он представляет собой серьезную проблему с точки зрения обеспечения кибербезопасности и как киберпреступники используют эту технику, продавая инфраструктуру fast flux на подпольных форумах и в сетях.

Fast flux («быстрый поток») – техника DNS, быстро изменяющая IP-адреса, связанные с доменным именем, что затрудняет отслеживание и выключение вредоносных серверов. Этот процесс осуществляется через бот-сеть, огромный пул устройств, инфицированных вредоносным программным обеспечением. Эти устройства, часто называемые «flux-агентами», заражены вредоносным ПО, которое позволяет злоумышленникам контролировать их, тем самым осложняя борьбу с вредоносными программами и DDoS-атаками.

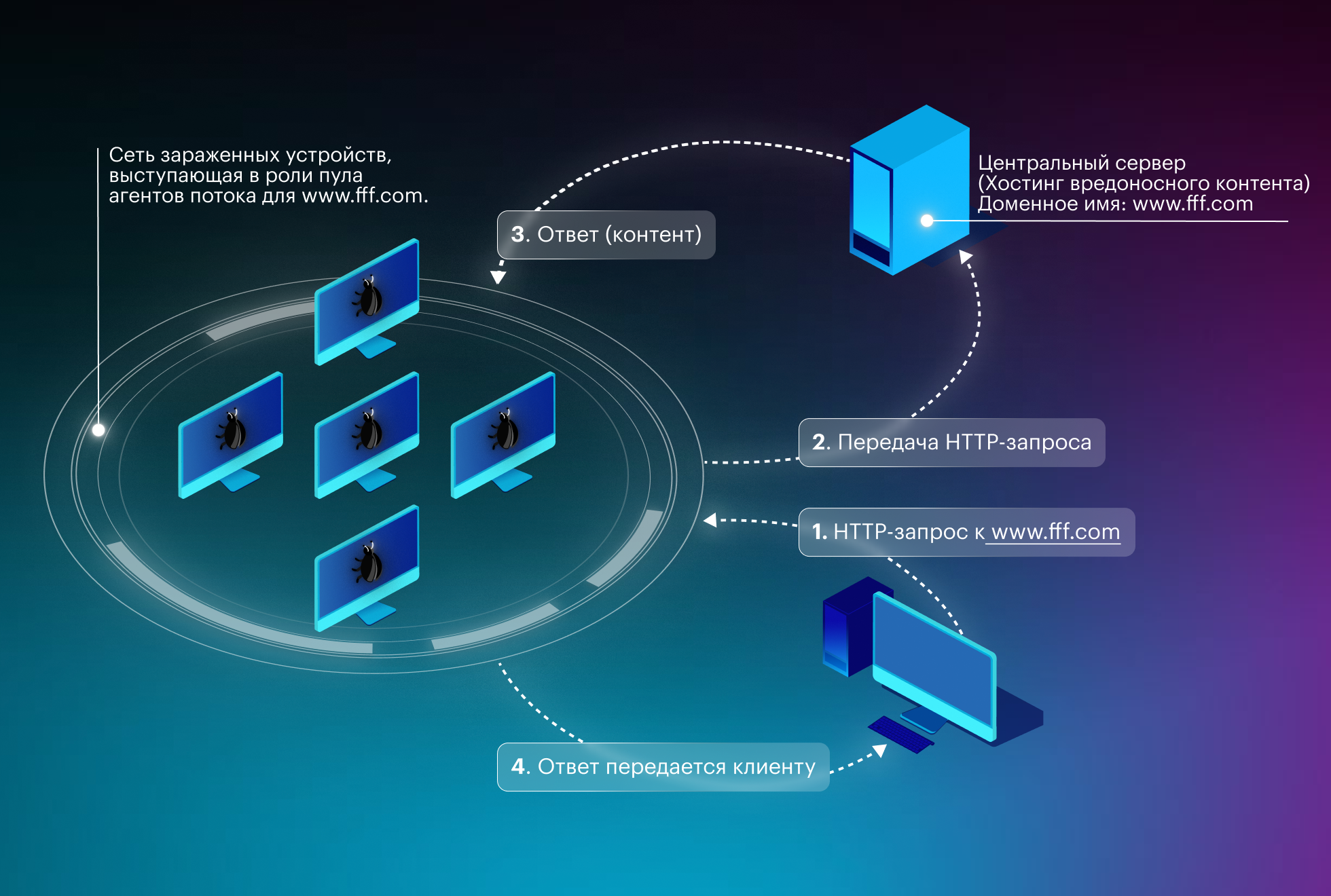

Базовая иллюстрация того, как работает fast flux

Когда пользователь пытается получить доступ к вредоносному веб-сайту с помощью fast flux, доменное имя преобразуется в IP-адрес одного из flux-агентов, а не реального вредоносного сервера. Затем flux-агент пересылает запрос пользователя на скрытый сервер и передает ответ обратно. Этот процесс повторяется с разными flux-агентами для каждого запроса, что усложняет задачу идентификации и блокировки местоположения вредоносного сервера.

Сети с быстрым потоком можно разделить на два типа: однопоточные и двухпоточные.

Однопоточные сети изменяют IP-адрес, связанный с одним доменным именем. Двухпоточные сети также изменяют IP-адреса серверов имен, отвечающих за разрешение доменного имени, и обеспечивают дополнительный уровень обфускации, что еще больше затрудняет отслеживание вредоносной инфраструктуры.

Сети Fast Flux остаются очень устойчивыми и сложными для обезвреживания

Использование fast flux дает киберпреступникам несколько преимуществ.

Во-первых, эта техника повышает доступность их вредоносных веб-сайтов и ботнетов. Используя разнообразную сеть скомпрометированных устройств, выступающих в роли flux-агентов, злоумышленники могут распространять свой вредоносный контент по нескольким точкам, что затрудняет специалистам по безопасности полную блокировку вредоносной деятельности. Такая избыточность гарантирует, что даже если некоторые flux-агенты будут обнаружены и уничтожены, оставшиеся агенты смогут продолжать обслуживать вредоносный контент, поддерживая работоспособность инфраструктуры.

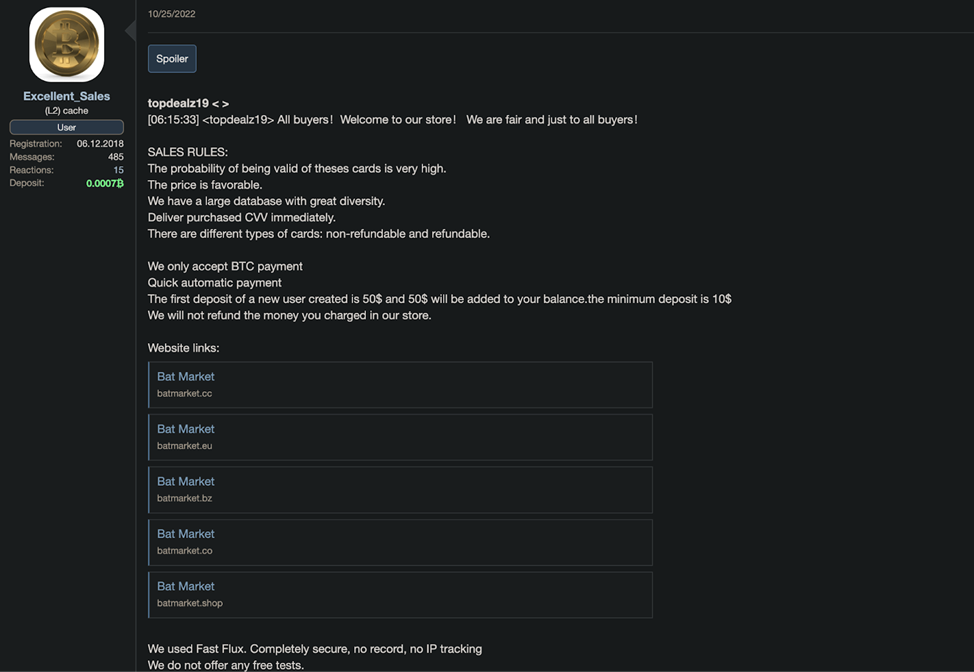

Доказательства того, что рынок киберпреступности использует fast flux

Во-вторых, Fast Flux помогает киберпреступникам ускользать от обнаружения со стороны систем безопасности и правоохранительных органов. Постоянная ротация IP-адресов вредоносных доменов делает традиционные подходы к составлению черных списков в значительной степени неэффективными, а также затрудняет отслеживание вредоносной инфраструктуры службами безопасности и правоохранительными органами, предоставляя киберпреступникам возможность беспрепятственно продолжать свою деятельность.

Кроме того, используя сеть взломанных устройств в качестве прокси-серверов, злоумышленники могут скрыть истинное происхождение своих атак, что затрудняет правоохранительным органам сбор доказательств и судебное преследование. Эта техника также может негативно сказаться на легитимных владельцах скомпрометированных устройств.

Например, если домашний роутер заражен вредоносным ПО и становится частью ботнета fast flux, он не только продолжает работать по своему прямому назначению в доме, но и одновременно используется во вредоносных целях. Если против скомпрометированного устройства будут приняты контрмеры, такие как блокировка его IP-адреса или ограничение доступа к сети, это может непреднамеренно нарушить онлайн-активность легитимных пользователей, которые полагаются на это устройство.

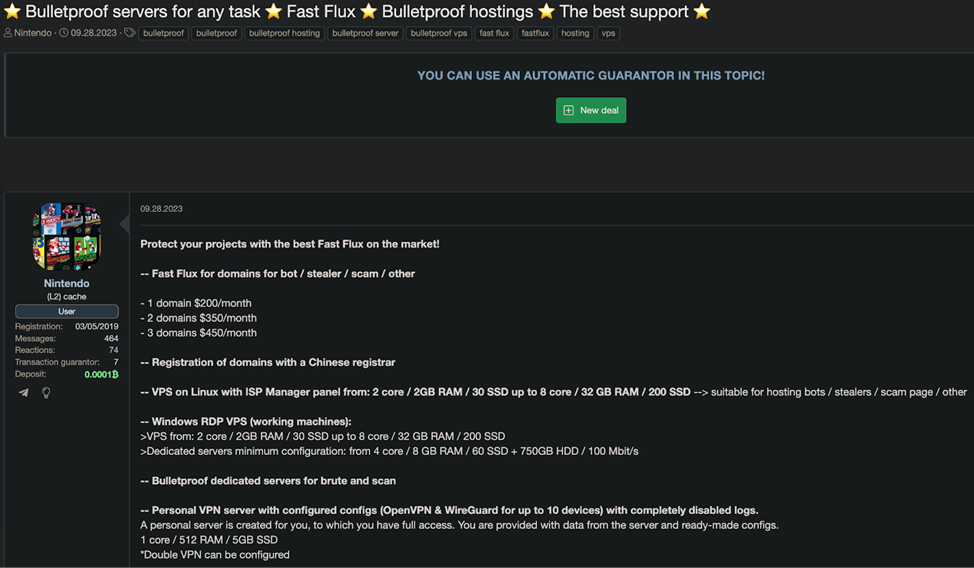

Киберпреступники извлекают выгоду из Fast Flux, продавая инфраструктуру как услугу

Киберпреступники осознали ценность fast flux и начали продавать доступ к инфраструктуре fast flux на форумах и в сетях, демократизируя доступ к устойчивым к блокировке сетям и позволяя эксплуатировать эту технику более широкому кругу киберпреступников, в том числе и тем, кто имеет ограниченные технические навыки.

Киберпреступник, продающий Fast Flux как услугу

Продажа инфраструктуры fast flux на киберпреступных форумах и в сетях обычно осуществляется по модели подписки, когда покупатели вносят периодическую плату за доступ к сети fast flux. Продавцы часто рекламируют услуги, указывая размер своего ботнета, географическое распределение своих агентов flux и предоставляемые ими гарантии бесперебойной работы. Некоторые продавцы даже предлагают варианты настройки, позволяющие покупателям указать желаемый уровень запаса мощности и частоту смены IP-адресов.

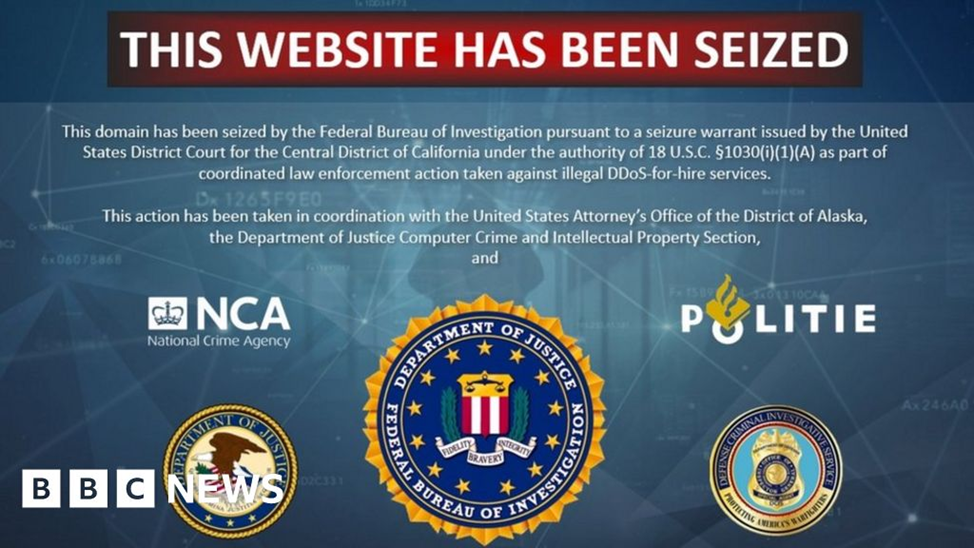

Изъятие доменов - самый эффективный подход в борьбе с Fast Flux

Для борьбы со злонамеренным использованием fast flux наиболее эффективным подходом является вывод из строя или захват доменных имен, связанных с вредоносной инфраструктурой. Если вывести из строя доменные имена, сеть fast flux станет неэффективной, поскольку постоянно меняющиеся IP-адреса больше не будут иметь стабильного домена, на который можно ссылаться. Изъятие доменов требует тесного сотрудничества между правоохранительными органами и регистраторами доменов для быстрого выявления и приостановки работы вредоносных доменов.

Ярким примером такого подхода является закрытие сети Avalanche в 2016 году. Avalanche представляла собой крупномасштабную сеть быстрого обмена данными, действовавшую с 2009 года и нанесшую ущерб в размере 6 миллионов евро в результате концентрированных кибератак на системы онлайн-банкинга в Германии. В глобальной операции по уничтожению этой сети участвовали правоохранительные органы из 30 стран, что привело к аресту пяти человек, обыску 37 помещений и изъятию 39 серверов.

В операции использовалась техника sinkholing, которая включает в себя перенаправление трафика с вредоносных доменов на сервер, контролируемый правоохранительными органами или исследователями в области безопасности, эффективно нейтрализуя вредоносную инфраструктуру. Впечатляет то, что операция привела к захвату или блокировке более 800 000 доменов, став крупнейшим в истории примером использования sinkholing для борьбы с инфраструктурой ботнетов на тот момент.

Пример уведомления правоохранительных органов об изъятии домена

Тем не менее, одного изъятия доменов может быть недостаточно для полного обезвреживания сетей Fast flux. Киберпреступники часто используют несколько доменных имен и могут быстро зарегистрировать новые для замены тех, что были изъяты. Комплексная стратегия также должна включать усилия по выявлению и выводу из строя базовых ботнетов, которые действуют как flux-агенты. Это требует сотрудничества между международными правоохранительными органами, а также взаимодействия с интернет-провайдерами (ISP) и компаниями, занимающимися кибербезопасностью, для выявления скомпрометированных устройств.

Сделайте следующие шаги вместе с Qrator Labs

Рассмотрите возможность внедрения эффективного решения для обеспечения безопасности DNS, такого как Qrator.SecureDNS, чтобы защитить вашу организацию от атак на основе DNS, а также обеспечить доступность и целостность вашей DNS инфраструктуры.

Qrator.SecureDNS предлагает передовые техники нейтрализации атак, глобальную сеть anycast для обеспечения непрерывной доступности и простые варианты развертывания, которые устраняют необходимость полного раскрытия вашей доменной зоны. Организации могут снизить риски, сохраняя при этом видимость своего DNS-трафика благодаря встроенной поддержке DNSSEC и подробному анализу DNS-трафика. Нажмите здесь, чтобы запланировать демо сегодня и узнать, как мы можем вам помочь в борьбе с современными сетевыми атаками.