Анализ рынка сетевой безопасности в первом квартале 2024 года мы начали с корректировки методологии сбора данных, как и обещали в отчете по итогам 2023 года. А именно, мы отсекли все инциденты интенсивностью меньше 1 гигабита в секунду (Gbps), чтобы сконцентрироваться на значимых событиях. Как мы уже упоминали в предыдущем отчете, вследствие роста пропускной способности каналов растет и размер атак. В результате, в конце года мы ввели в оборот терминологии сетевой безопасности новый термин “белый шум” - незначительные всплески трафика с низкой интенсивностью (до 1 Gbps).

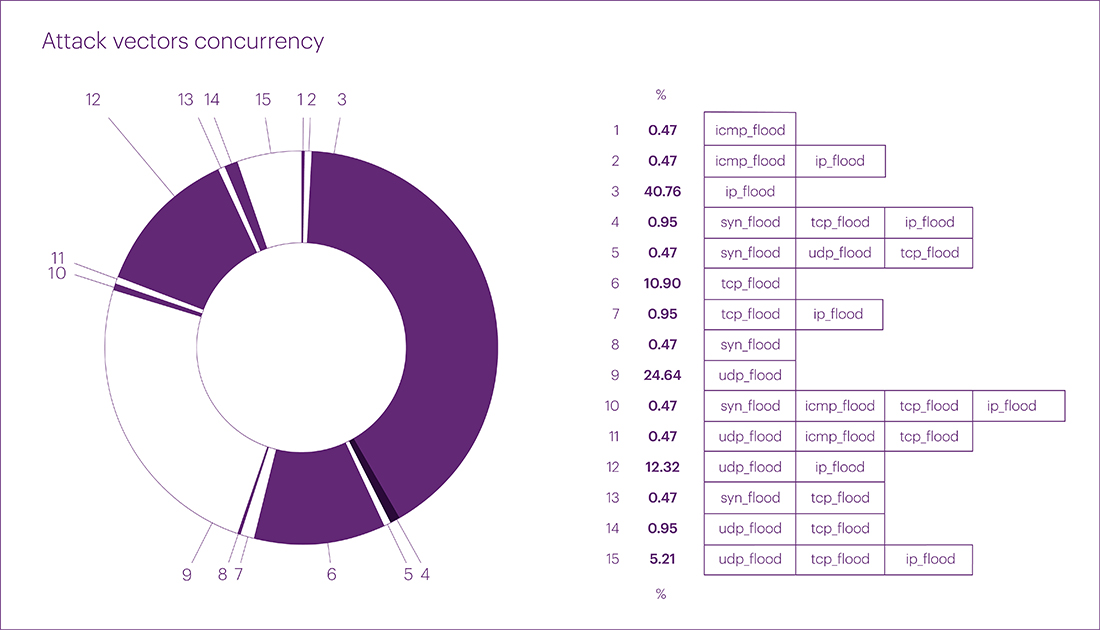

В результате изменения методологии анализа, в первом квартале текущего года распределение атак по векторам в смешанных значениях изменилось. Ранее занимавший первые строчки и активно набиравший рост UDP флуд разместился на втором месте с долей в 24,64% (-35,55% по сравнению с показателем предыдущего квартала, и -12,56% по сравнению с аналогичным периодом прошлого года). На первом месте с долей 40,76% обосновался IP фрагментированный флуд. Замыкают тройку лидеров смешанные атаки в комбинации UDP+IP фрагментированный флуд - 12,32%. TCP флуд оказался на 4 строчке - 10,90%. Стоит отметить и пятую строчку - это комбинация трех векторов UDP+IP+TCP флуд, общий объем атак которых составил 5,21%.

В общей сложности объем смешанных мультивекторных атак составил 23,22%, что почти в два раза больше показателя предыдущего квартала. Мы связываем это в первую очередь с увеличением доступных мощностей. Для опытных хакеров и хактивистов это дает возможность организовывать большое количество атак в виде "ковровых бомбардировок" - мультивекторные атаки. Защититься от DDoS-атак такого характера сложнее, чем от целенаправленной атаки, просто потому, что большинство поставщиков DDoS защищают отдельные IP-адреса, а не инфраструктуры и сети целиком. Таким образом, основное внимание при обнаружении и устранении угроз уделяется отдельным IP-адресам, а не сетям. Именно поэтому мультивекторные атаки на незащищенные или частично защищенные инфраструктуры могут достигать своей цели (и этот показатель может расти).

Как не сложно заметить из скорректированной статистики, преимущественно атаки типа UDP флуд составляли “белый шум” в прошлом году. На протяжении всего года мы объясняли значительный рост данного вектора атак, связанного с расширением каналов и добавлением новых инструментов дистанционных коммуникаций в организациях.

Теперь, рассматривая статистику под новым углом (атаки интенсивностью от 1 Gbps), видно как сильно IP флуд вырвался вперед, показав прирост 23,90% по сравнению с аналогичным показателем четвертого квартала прошлого года и 31,03% по сравнению с первым кварталом прошлого года.

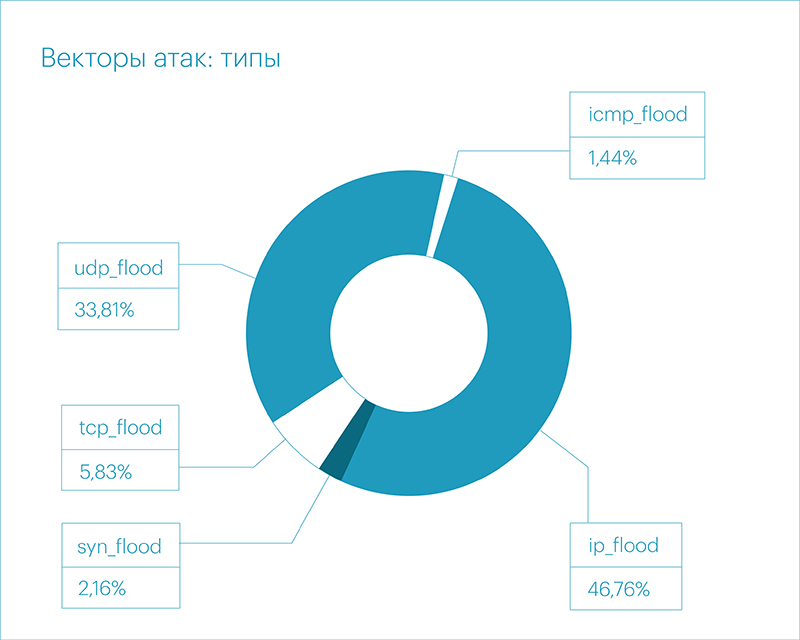

В статистике распределения чистых векторов атак места распределились в схожем порядке, без учета смешанных векторов:

Продолжительность атак

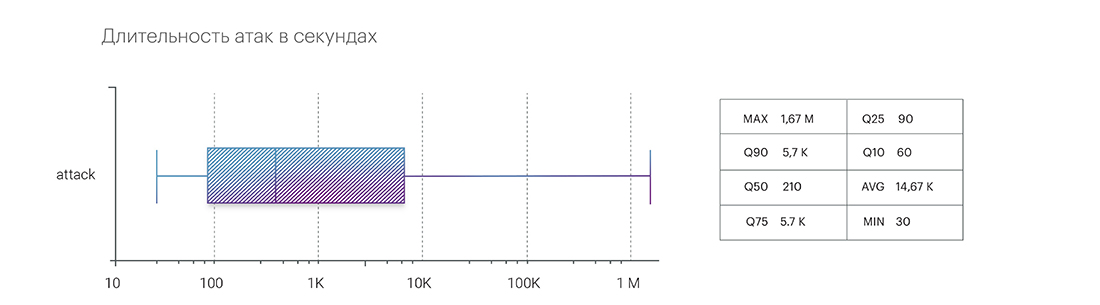

Продолжительность атак в первом квартале 2024 года сразу же задала высокую планку показателей. Если по итогам 2023 года самой продолжительной непрерывной атакой стал мультивекторный инцидент в сегменте Аэропортов (Макросегмент Транспорт и Логистика), который продлился в общей сложности около трех дней и в пике достигал 5,94 Gbps. То по итогам уже первого квартала 2024 года самый продолжительный инцидент составил 464 часа, или почти три недели (19,5 дней). Одновекторная атака в виде TCP флуда произошла в сегменте Электронной коммерции и в пике достигла 279,87 Gbps.

Средняя продолжительность атак с учетом пиковых показателей в первом квартале составила 4 часа. А продолжительность атак без учета пиковых показателей - по 90 перцентилю - в среднем достигла 95 минут.

В векторах атак показатели продолжительности распределились следующим образом:

- TCP flood - 464 часа

- UDP flood - 26 часов

- IP fragmented flood - 2 часа

- SYN flood - 33,5 минуты

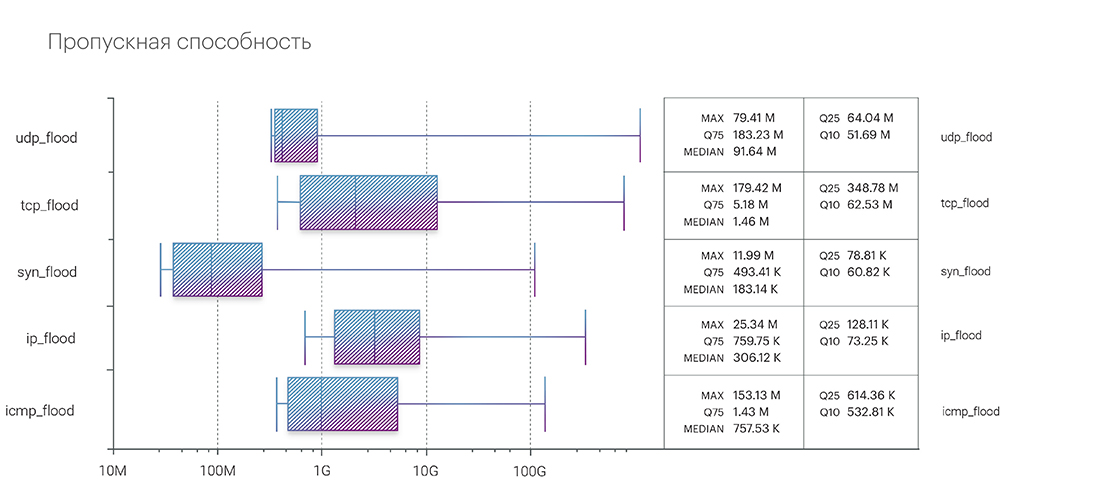

Векторы атак: пропускная способность

Самая интенсивная атака - UDP флуд - в первом квартале была зафиксирована в сегменте Онлайн ставок, и в пике достигла 881,75 Gbps. Этот показатель, аналогично предыдущему (самая продолжительная атака), побил рекорд прошлого года, который был зафиксирован в сегменте Общественного питания в первом квартале 2023 и составил 690 Gbps в пике.

На второй позиции разместился TCP флуд с битрейтом 620,88 Gbps в пике. Замыкает тройку лидеров IP фрагментированный флуд с пиковым показателем 270,46 Gbps. Полная статистика интенсивности атак за первый квартал выглядит следующим образом:

- UDP food - 881,75 Gbps

- TCP flood - 620,88 Gbps

- IP fragmented flood - 270,46 Gbps

- ICMP flood - 112,7 Gbps

- SYN flood - 91,11 Gbps

Исходя из исторических данных за период 2021 - 2024 (рассматриваются данные только за первый квартал каждого года) динамика интенсивности атак следующая:

- 2021 - 743,26 Gbps в пике - IP фрагментированный флуд

- 2022 - 566,85 Gbps в пике - UDP флуд

- 2023 - 690,24 Gbps в пике - UDP флуд

- 2024 - 881,75 Gbps в пике - UDP флуд

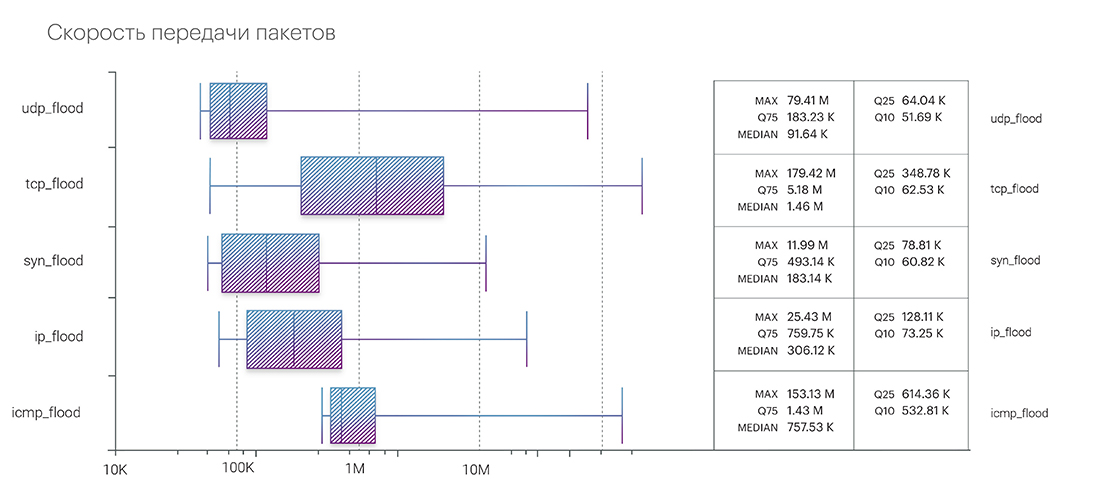

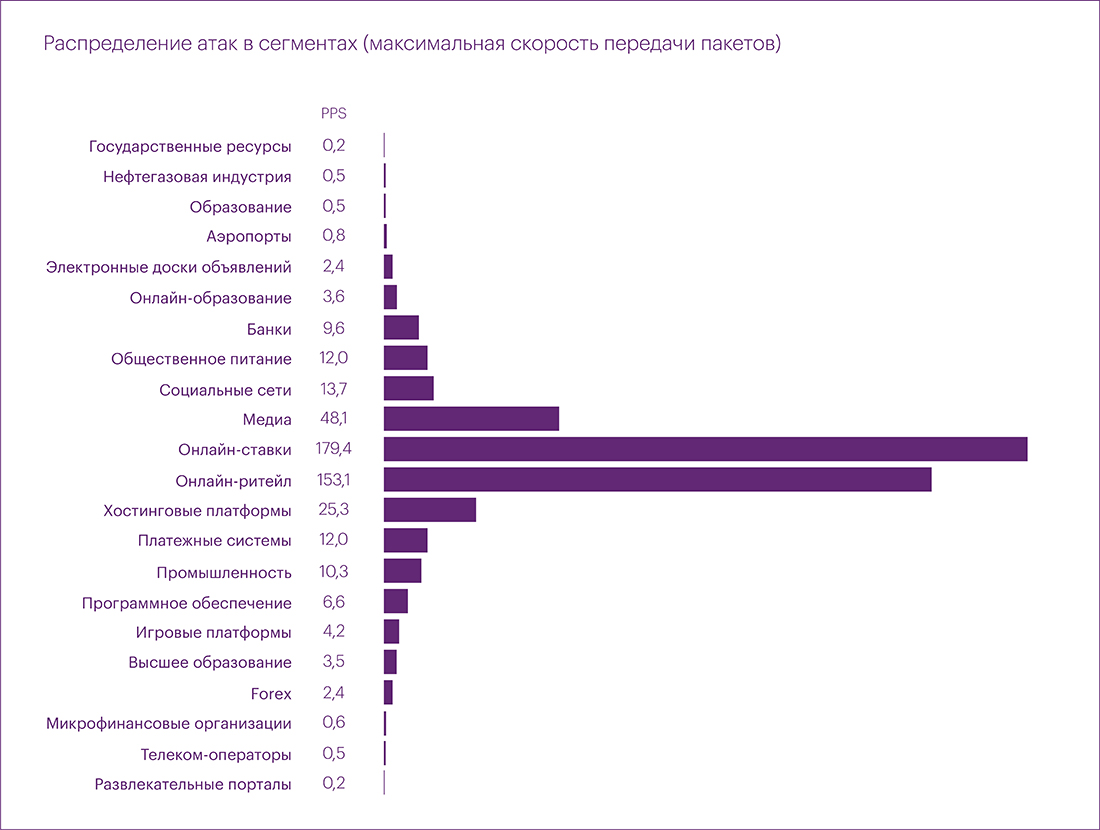

Картина в рейтинге пакетной интенсивности выглядит иначе. Первую строчку рейтинга занял TCP флуд, с показателем 179,42 Mpps. Следом идет ICMP флуд - 153,13 Mpps. И замыкает тройку UDP флуд - 79,41 Mpps:

- TCP флуд - 179,42 Mpps

- ICMP флуд - 153,13 Mpps

- UDP флуд - 79,41 Mpps

- IP фрагментированный флуд - 25,34 Mpps

- SYN флуд - 11,99 Mpps

DDoS-атаки: сегментация

Распределение атак по индустриям (Attacks by segment)

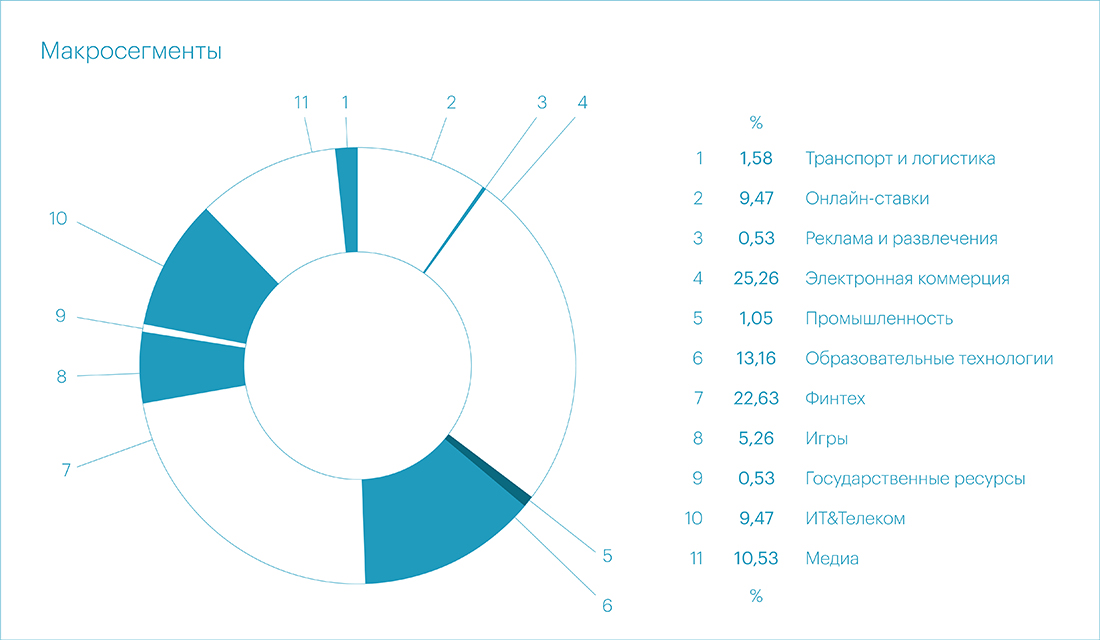

В первом квартале текущего года наибольшее количество атак пришлось на сегмент Электронной коммерции - 25,26% всех атак. На втором месте сегмент Финансовых технологий - 22,63%. И на третьем – образовательные технологии – 13,16%.

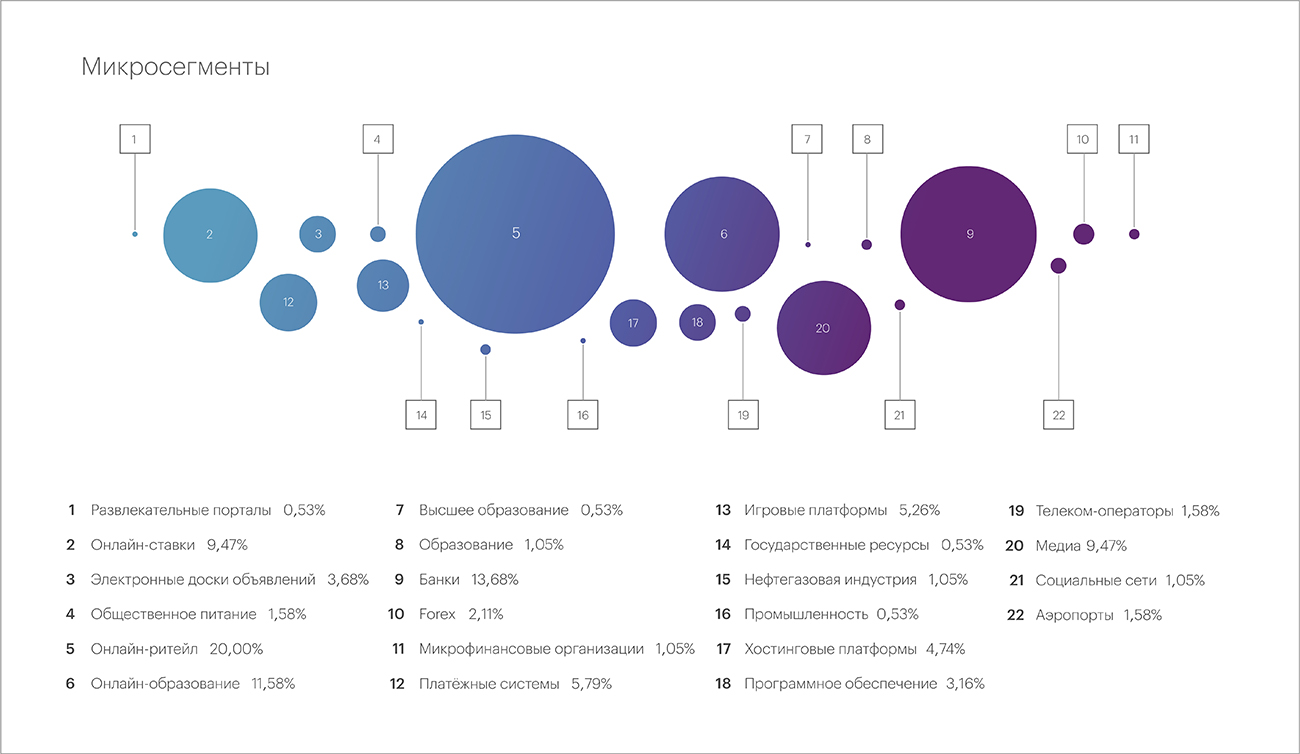

В статистике микросегментов места распределились следующим образом:

- От действий злоумышленников чаще всего страдали Интернет-магазины - 20% всех атак;

- На долю Банков пришлось 13,68% всех атак;

- Онлайн образование разместилось на третьем месте с долей 11,68%.

Распределение атак в сегментах по продолжительности

Самая продолжительная атака произошла в сегменте Интернет-магазинов (Электронная коммерция). Как мы уже упоминали выше, инцидент произошел с 01 по 20 февраля, продлившись почти три недели. Вторая по продолжительности атака была зафиксирована в сегменте Онлайн ставок, инцидент продлился 72 часа. Закрывает тройку лидеров атака в банковском сегменте, длительность которой составила почти 6 часов.

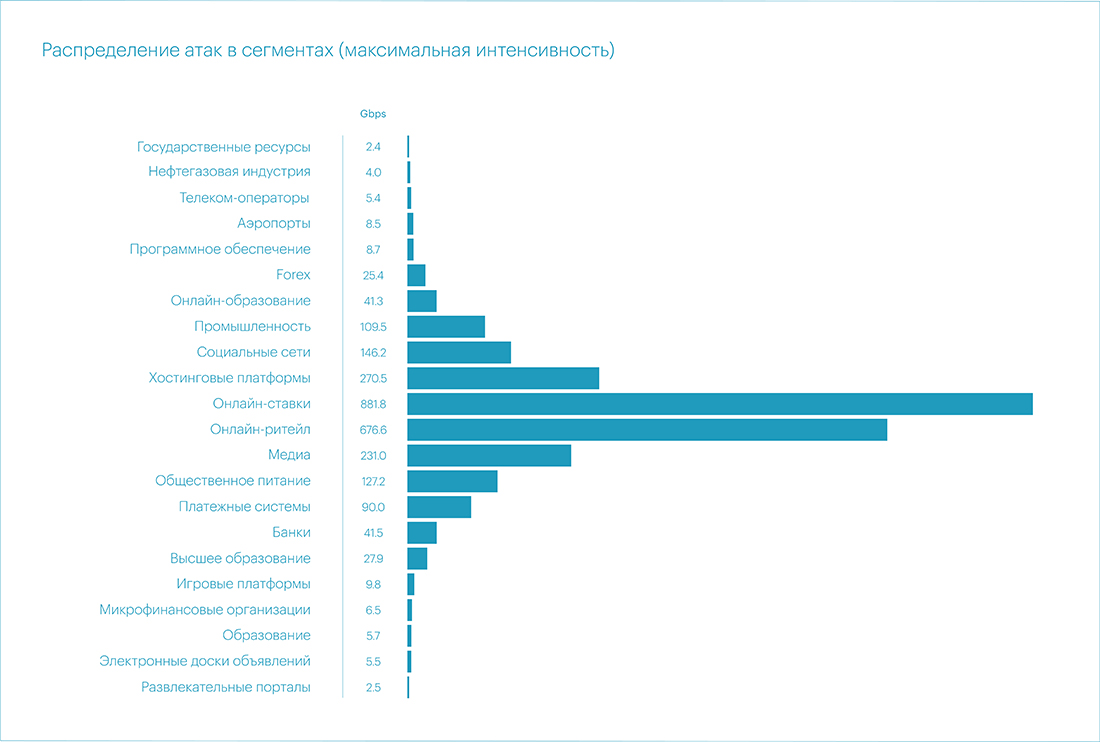

Распределение атак в сегментах по интенсивности

Что касается интенсивности атак за прошедший период, то наиболее значимые показатели были в сегментах Онлайн ставок, Интернет-магазинов и Хостинговых платформ - 881,8 Gbps, 686,6 Gbps и 270,5 Gbps соответственно. Кроме этого, стоит отметить и четыре последующих инцидента, которые, на наш взгляд, заслуживают дополнительного внимания. Сюда вошли сегменты Медиа, Социальные сети, Общественное питание и Производственный сектор. Все атаки на эти сегменты достигли в пике интенсивности более 100 Gbps:

Ранее мы редко наблюдали атаки на Производственный сектор, однако в этом году показатели с первых месяцев преподносят сюрпризы и заставляют задуматься о намечающихся новых трендах сетевой безопасности.

Все вышеперечисленные кейсы, на наш взгляд, имеют признаки коммерческих атак, которые начали набирать популярность в прошлом году. Это закономерно, ведь мы уже рассказывали о расширении каналов связи, переходе на новые протоколы для оптимизации работы удаленных офисов, легкости и низкой стоимости организации DDoS-атак. Все это дает хорошие возможности влияния на бизнес для злоумышленников. Как результат, репутационные риски, прямые финансовые потери, упущенная прибыль, сорванные маркетинговые акции, затраченные на восстановление работоспособности систем ресурсы и так далее.

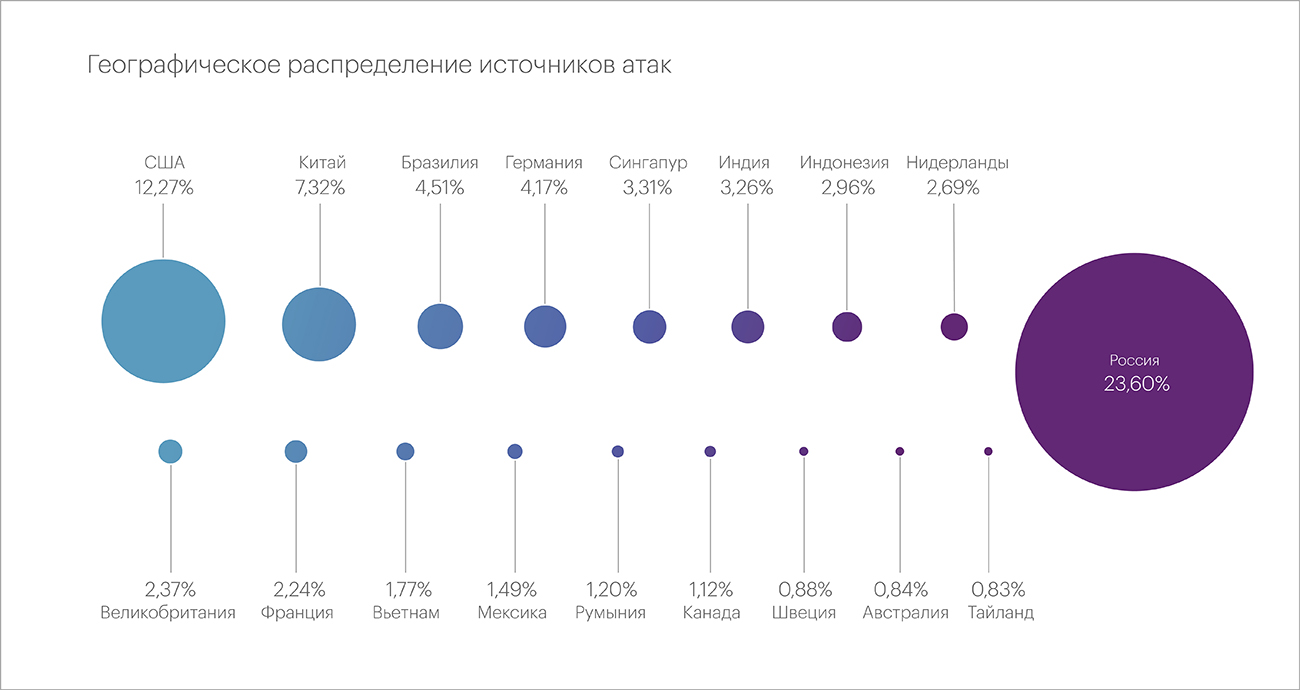

Географическое распределение источников атак

Тройка лидеров стран – основных источников вредоносного трафика – остается неизменной уже несколько кварталов подряд.

Россия, как и прежде, возглавила Топ-20: в первом квартале здесь было заблокировано 23,6% IP-адресов, что однако, почти в 2 раза меньше показателя 4 квартала 2023 года, который составил 42,03% от общего числа. На втором и третьем местах оказались США и Китай – 12,27% и 7,32% блокировок соответственно.

Список основных лидеров также не претерпел существенных перемен, тем не менее показатели у многих стран выросли почти в 2 раза, по сравнению с четвертым кварталом 2023: Бразилия (4,51%), Германия (4,17%), Сингапур (3,31%), Индия (3,26%), Индонезия (2,96%), Нидерланды (2,69%), Великобритания (2,37%).

Самый большой ботнет

Самый большой ботнет первого квартала более, чем в 3 раза превысил показатели четвертого квартала 2023 года, однако оказался в 2,5 раза меньше крупнейшего ботнета аналогичного периода в прошлом году. Численность ботнета составила 51 400 устройств. Напомним, что в прошлом квартале этот показатель составил 16 000 устройств, а годом ранее (в первом квартале 2023) – 131 628.

Атака ботнета произошла 19 февраля в сегменте Онлайн-ставок. Устройства ботнета были зафиксированы в 9 странах: Индонезия, США, Россия, Колумбия, Китай, Индия, Бразилия, Филиппины, Германия.

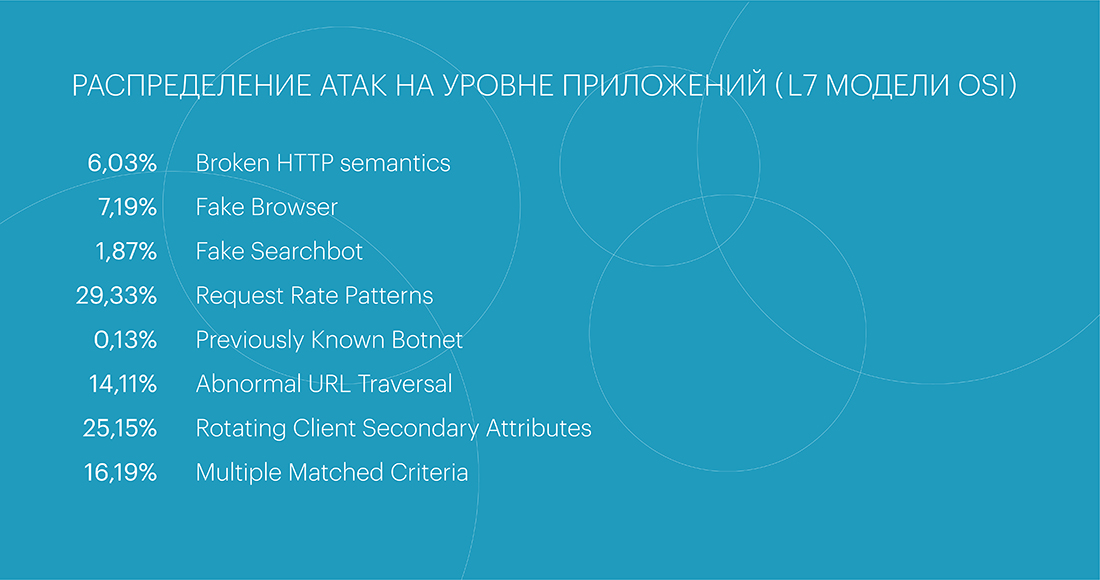

Атаки на уровне приложений (L7 модели OSI) - Application Layer Attacks

В первом квартале 2024 года количество атак на прикладном уровне снизилось относительно аналогичного периода прошлого года на 22%. Что еще раз подтверждает нашу гипотезу о более точечном характере атак L7 ввиду высокой стоимости организации таких атак и уязвимостей протокола HTTP версии 2, о которых мы писали в отчете за третий квартал прошлого года.

Статистика наиболее популярных классов атак в первом квартале распределилась следующим образом. Самым популярным у злоумышленников по-прежнему остается лидер прошлого года - Request Rate Patterns - класс показателей, отличающихся от ожидаемого поведения легитимного пользователя с точки зрения частоты запросов - 29,33%. Вторым по популярности стал класс Rotating Client Secondary Attributes - необычный набор заголовков в запросе - с долей 25,15%. И замыкают тройку лидеров мультиклассовые атаки - Multiple Matching Criteria - 16,19%. Количество атак данного класса вот уже три квартала подряд остается на одном и том же уровне относительно других классов.

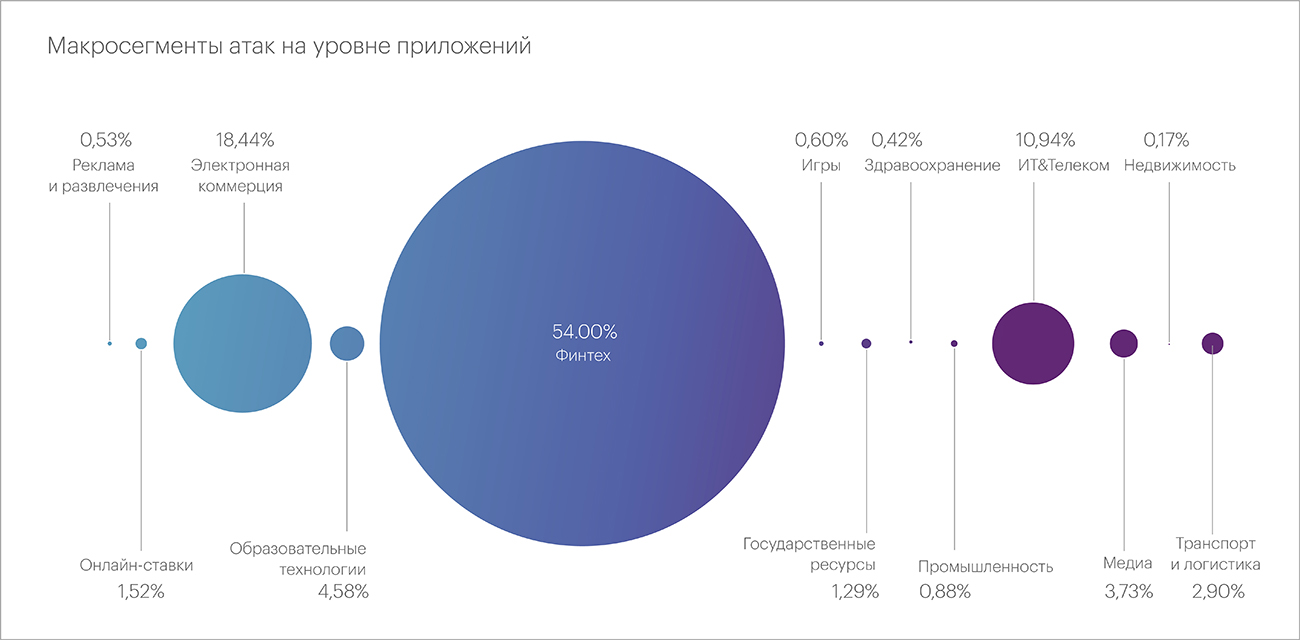

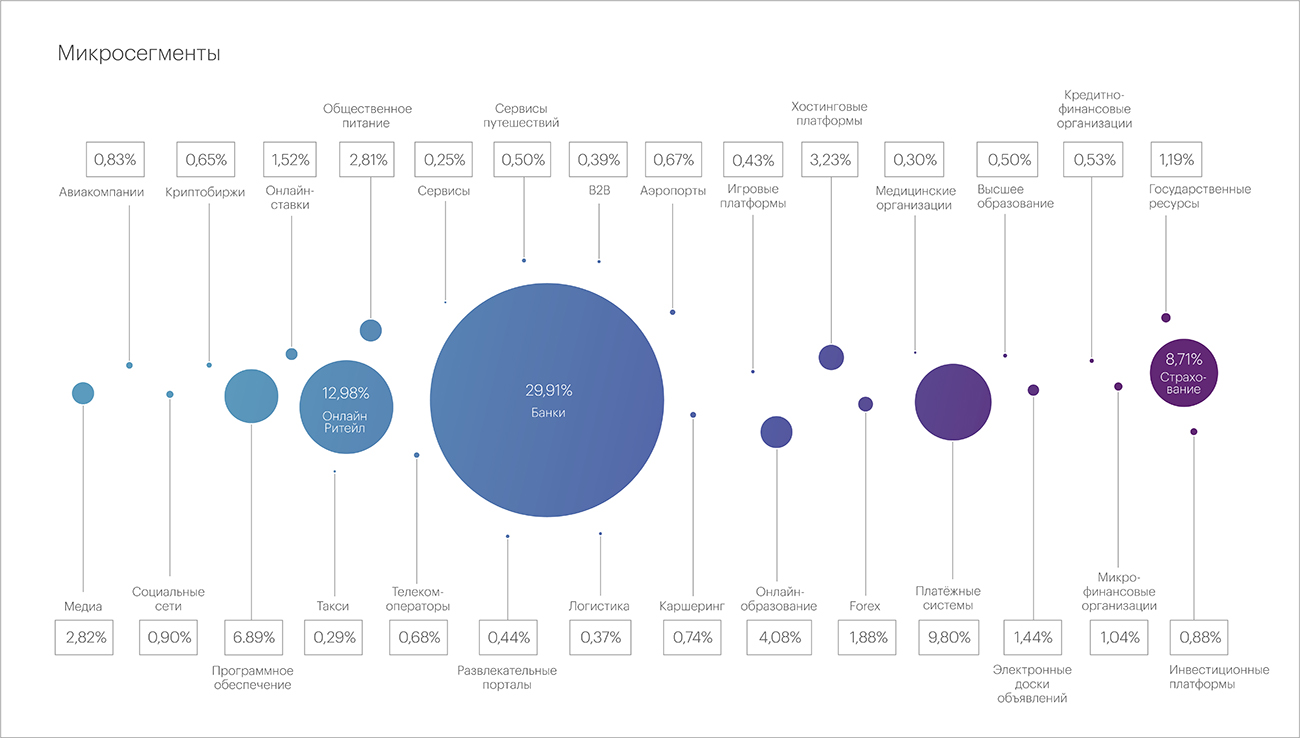

Наибольшее количество атак по итогам первого квартала текущего года пришлось на сегмент Финансовых технологий – больше половины всех атак – 54%. Спускаясь на уровень микросегментов, можно отметить, что основными целями в сегменте Финансовых технологий стали Банки (29,91%), Платежные системы (9,8%), и Страховые компании (8,71%).

На второй строчке макросегментов расположилась Электронная коммерция с долей 18,44%. Замыкает тройку лидеров сегмент ИТ и Телеком - 10,94%.

На уровне микросегментов, как мы уже отметили выше, чаще всего от действий злоумышленников пострадали Банки (29,91%). Вторую строчку заняли Онлайн-магазины - 12,98%. Следом расположились Платежные системы и Страховые компании.

В сегменте Банков более четверти (25,42%) всех атак были класса Rotating Client Secondary Attributes. Почти столько же (25,06%) заняли атаки Request Rate Patterns. Третьим по популярности стали мультиклассовые атаки (18,28%).

Именно на этот сегмент - Банки - пришлись все самые большие показатели этого квартала. Так, рейтинг атак с наибольшим показателем запросов в секунду (RPS) в первом квартале возглавила мультиклассовая атака на сегмент Банков с пиковой частотой 220 тысяч запросов в секунду. Этот показатель далек от рекордов прошлого года, в котором уже на третьей строчке была атака интенсивностью более 289 тысяч запросов в секунду.

Здесь же была зафиксирована и другая атака с наибольшим количеством задействованных устройств - 243 879. А также наиболее долгая непрерывная атака, которая продлилась 21 час.

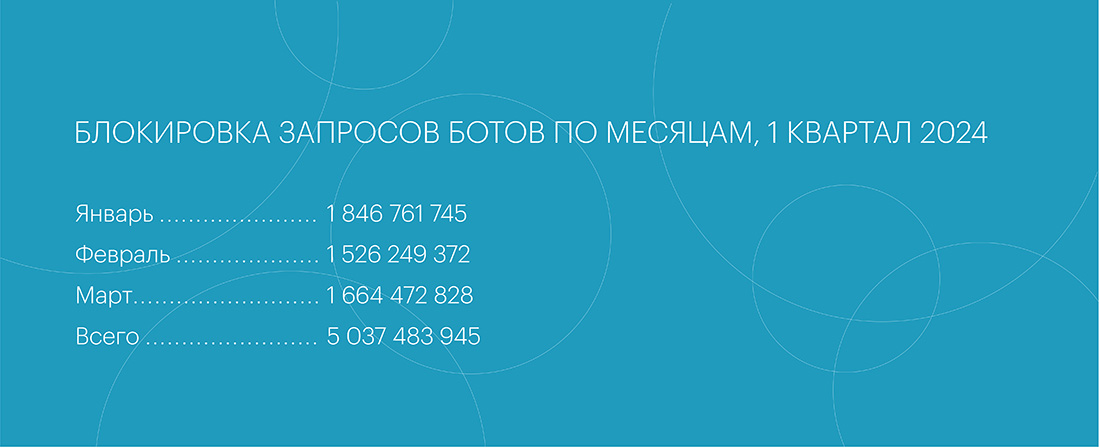

Статистика защиты от ботов

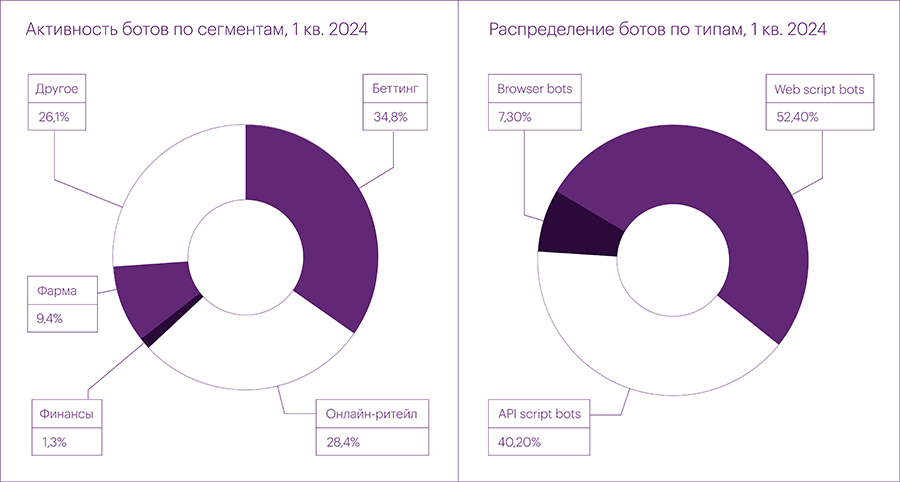

В сравнении с четвертым кварталом 2023 года, количество атак ботов возросло на 18,4% составив 5 037 483 945. В этом периоде не отмечалось резких по объему и продолжительности всплесков – было плавное возрастание нагрузки и плавный спад. Самым активным месяцем 1 квартала стал январь, на который пришлось больше всего атак: 1,8 млрд. заблокированных запросов ботов.

В первом квартале наблюдалось значительное смещение нагрузки в сторону беттинга (34,8%) из-за повышенного спроса на контент онлайн-ставок со стороны как легитимных пользователей, так и ботов. В этом сегменте отмечался не только рост общего трафика и «белого шума» бот-активности, но и увеличение числа всплесков.

Сфера онлайн-ритейла немного потеряла позиции – с 29,1% в 4 квартале 2023 до 28,4% в 1 квартале 2024, а вот фармацевтика заметно выросла за квартал в рамках своей доли – почти на четверть (с 7,1% до 9,4%).

Крупнейшая атака ботов произошла в сфере беттинга 2 марта. В этот день было зафиксировано 22 258 587 запросов, что, однако, почти на 27% меньше пиковой атаки четвертого квартала 2023 года в сегменте онлайн-ритейла. Наиболее быстрая атака была организована 19 февраля также в сфере онлайн-ставок. Скорость атаки составила 79 300 запросов ботов в пике (rps), что в 2 раза больше самой быстрой атаки четвертого квартала прошлого года, произошедшей в сегменте электронной коммерции.

В части эксплуатируемых методов дистрибуции ботов ситуация несильно изменилась по сравнению с предыдущим кварталом. Число сложных браузерных ботов немного увеличилось (с 5,6% до 7,3%), в основном за счет использования ботоводами новых более популярных платформ, которые лучше обходят системы защиты.

Ровно год назад – в первом квартале 2023 – доля браузерных ботов составляла всего 2%. в этом году – уже более 7%, а значит, этот метод демонстрирует устойчивый рост от квартала к кварталу.

Доли же скриптовых и API-ботов изменились совершенно незначительно: эти методы эксплуатируются все еще довольно активно, но за счет роста количества браузерных ботов в методах дистрибуции ботов начинает наблюдаться новое распределение сил.

Бот-трафик планомерно растет, несмотря на перепады между праздниками. Между январем и мартом была небольшая февральская «пропасть», но это не помешало общей бот-активности квартала вырасти на 18,4%.

На 2024 год можно также прогнозировать активный рост числа бот-атак. В ретроспективе нескольких лет первые кварталы года часто бывают не самыми активными, и, наблюдая рост белого шума, единичных всплесков атак и уверенные темпы роста браузерных ботов, от 2 и 3 кварталов этого года мы ожидаем устойчивого роста еще примерно на 20%.

Инциденты BGP

Число уникальных АС, осуществлявших Route Leaks, немного увеличилось, по сравнению с четвертым кварталом 2023, – примерно на 10%, чему способствовало большое число глобальных Route Leaks в начале января.

Количество уникальных АС, осуществлявших BGP Hijacks, также возросло за квартал, но несущественно – с 12 373 до 15 000.

Глобальные инциденты BGP

Команда Qrator.Radar имеет набор определенных пороговых значений, отделяющих глобальные инциденты от всех остальных. Они включают количество затронутых префиксов, автономных систем и степень распределения аномалии по таблицам маршрутизации.

Число глобальных утечек маршрутов в первом квартале 2024 выросло в 2 раза, по сравнению с предыдущим периодом – с 6 до 12 за квартал, а вот глобальный BGP Hijack был зафиксирован только 1 (в четвертом квартале 2023, напомним, таких инцидентов не было совсем).

| Число глобальных BGP Route Leaks | Число глобальных BGP Hijacks |

|

Январь: 6 |

Январь: 1 Февраль: 0 Март: 0 |

2024 год начался с получившего широкую известность инцидента с Orange España, когда хакер взломал личный кабинет оператора в RIPE NCC и перенастроил RPKI ROA объекты префиксов, вызвав таким образом недоступность сети Orange.

Вслед за этим инцидентом последовали еще несколько утечек маршрутов, затронувших большое число стран. В начале января произошло сразу две крупных утечки от бразильских телеком операторов: IPNET TELECOM (затронувшая 2868 АС и 193 страны) и Wixnet (2 522 АС и 193 страны).

Следом была зафиксированы две волны утечки от казахстанского оператора TNS PLUS, в результате которых в совокупности пострадали 511 АС и 146 стран.

Февраль был ознаменован двумя утечками маршрутов: по вине оператора Бангладеша BDLink Communication, затронув 106 АС из 16 стран, и сингапурской компании DIGISIGMA PTE. LTD (4234 конфликта для 43 АС из 7 стран).

В марте произошла крупная утечка от российского оператора МТС, в результате чего образовалось 4065 конфликтов для 329 АС из 28 стран.

Полное описание всех инцидентов по дате их возникновения можно найти в Twitter-ленте Qrator.Radar.

Выводы:

- В результате изменения методологии анализа и отсечения всех инцидентов интенсивностью меньше 1 Gbps, по нашим данным, UDP флуд заметно сдал свои позиции, сократившись на 35,55%, по сравнению с показателем предыдущего квартала и уступив первенство IP фрагментированному флуду

- Увеличение доступных мощностей дает возможность опытным хакерам и хактивистам организовывать большое количество мультивекторных атак в виде "ковровых бомбардировок".

- Самая продолжительная атака в виде TCP флуда произошла в сегменте Электронной коммерции (464 часа, или почти три недели -19,5 дней).

- Наиболее интенсивная атака - UDP флуд - была зафиксирована в сегменте Онлайн ставок и в пике достигла 881,75 Gbps, побив рекорд прошлого года.

- В первом квартале текущего года наибольшее количество атак пришлось на сегмент Электронной коммерции - 25,26% всех атак, а в статистике микросегментов первое место заняли интернет-магазины – 20% всех атак.

- По интенсивности атак наиболее значимые показатели были в сегментах Онлайн ставок, Интернет-магазинов и Хостинговых платформ - 881,8 Gbps, 686,6 Gbps и 270,5 Gbps соответственно.

- Коммерческие атаки продолжают набирать популярность за счет расширения каналов связи, перехода на новые протоколы для оптимизации работы удаленных офисов, легкости и низкой стоимости организации DDoS-атак.

- Количество атак на прикладном уровне L7 снизилось на 22%, что еще раз подтверждает гипотезу о более точечном характере атак ввиду высокой стоимости их организации.

- Наибольшее количество L7 атак пришлось на сегмент Финансовых технологий – 54%, а на уровне микросегментов чаще всего от действий злоумышленников страдали Банки (29,91%).

- В сравнении с четвертым кварталом 2023 года, количество атак ботов возросло на 18,4%, но резких по объему и продолжительности всплесков не отмечалось.

- Наблюдалось значительное смещение нагрузки бот-атак в сторону беттинга (34,8%) из-за повышенного спроса на контент онлайн-ставок со стороны как легитимных пользователей, так и ботов.

- На 2024 год можно прогнозировать активный рост числа бот-атак. Наблюдая рост белого шума, единичных всплесков атак и уверенные темпы роста браузерных ботов, от 2 и 3 кварталов этого года ожидается устойчивый рост еще примерно на 20%.

- Существенных всплесков инцидентов BGP не наблюдалось, однако число глобальных утечек маршрутов, затронувших большое количество стран, выросло в 2 раза, по сравнению с предыдущим периодом – с 6 до 12 за квартал.