2023 год оказался довольно богатым на события и тренды в области сетевой безопасности. Появился новый термин “белый шум”, развитие искусственного интеллекта повлекло увеличение активности ботов, что сильно сказалось на коммерческих компаниях, мы обнаружили признаки, вновь начавшего набирать популярность, коммерческого DDoS-а, внедрение технологий “удаленного офиса” привело к расширению каналов связи и, как следствие, повышению интенсивности атак, и многое другое. Но давайте обо всем по порядку.

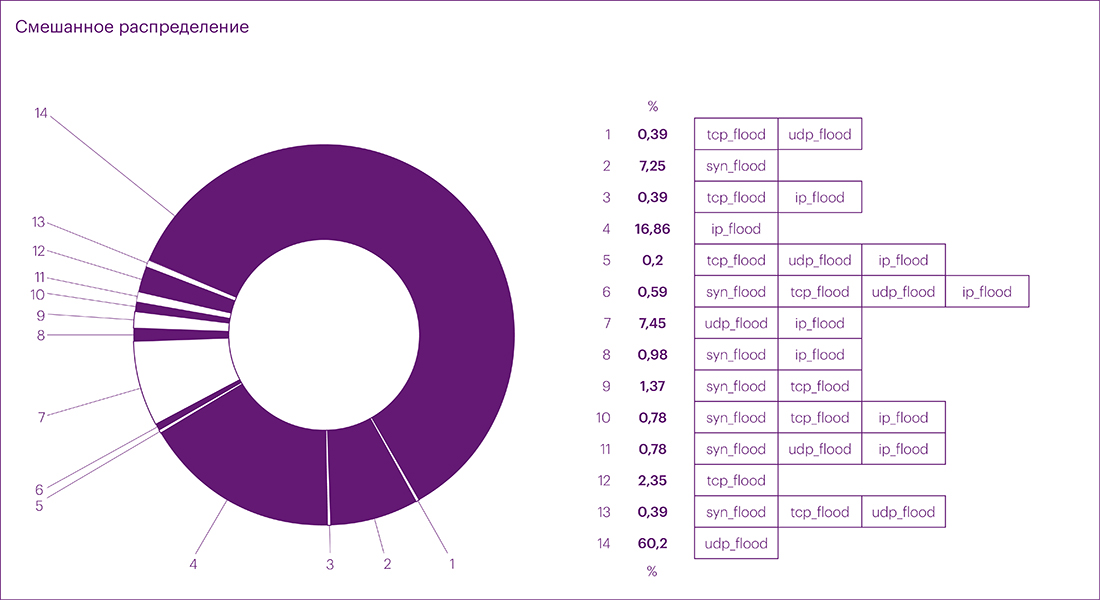

Обзор DDoS атак в четвертом квартале 2023 года по векторам в абсолютных и смешанных значениях

Четвертый квартал прошедшего года не преподнес никаких сюрпризов в части распределения смешанных атак по векторам. UDP флуд вновь оказался на первом месте с показателем 60,20%. На второй строчке расположился IP флуд - 16,86%. В тройку лидеров также вошли мультивекторные атаки - 13,36%. В целом, показатели распределились следующим образом:

- UDP flood - 60,20%

- SYN flood - 7,26%

- IP flood - 16,86%

- Мультивекторные атаки - 13,36%

В статистике чистого распределения векторов атак в четвертом квартале расстановка позиций тоже отличается несильно:

- UDP food - 59,77%

- SYN flood - 10,85%

- IP flood - 23,87%

- TCP flood - 5,51%

В итоге общегодовые показатели векторов атак распределились следующим образом. В смешанных значениях лидирует UDP флуд, за ним следует SYN флуд, и замыкают тройку лидеров мультивекторные атаки:

- UDP flood - 54,99%

- SYN flood - 13,89%

- Мультивекторные атаки - 13,53%

- IP flood - 10,31%

- TCP flood - 7,28%

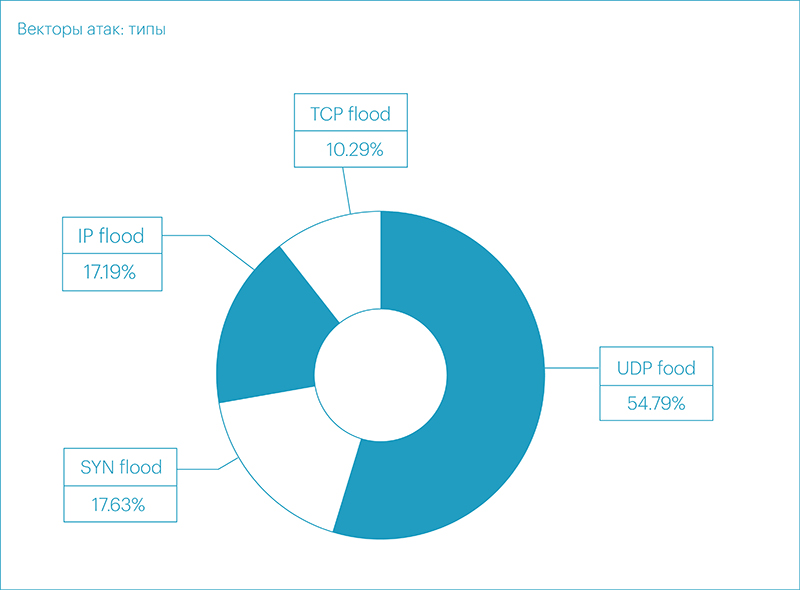

Векторы атак в чистых значениях распределились тем же образом, что и смешанные значения, за исключением мультивекторных атак:

- UDP flood - 54,79%

- SYN flood - 17,63%

- IP flood - 17,19%

- TCP flood - 10,29%

В результате, на протяжение всего 2023 года мы фиксировали тренд на стабильный рост числа атак типа UDP флуд. Причин тому, как вы помните из предыдущих отчетов, мы выделили три:

- Во-первых, изменение инфраструктуры большинства бизнесов и переход на UDP с протоколом DTLS в целях повышения производительности и масштабируемости.

- Во-вторых, расширение интернет-каналов на фоне развивающегося формата удаленных офисов и внедрения дополнительных средств коммуникаций.

- В-третьих, изменение паттерна поведения злоумышленников, которые стали чаще использовать UDP как более дешевый и легкий в организации способ атак.

Очевидно, что вследствие роста пропускной способности каналов, растет и размер атак. К концу года это привело к тому, что незначительные всплески трафика с низкой интенсивностью уже перестают кого-то удивлять и причинять какой-то вред и приобретают характер “белого шума”. Это натолкнуло нас на вывод о необходимости изменения методологии сбора и анализа данных об атаках. Новые критерии позволят нам отбросить незначительный трафик и сконцентрироваться на более резонансных инцидентах. Начиная с первого квартала 2024 года, новая методология анализа данных будет использоваться в наших отчетах.

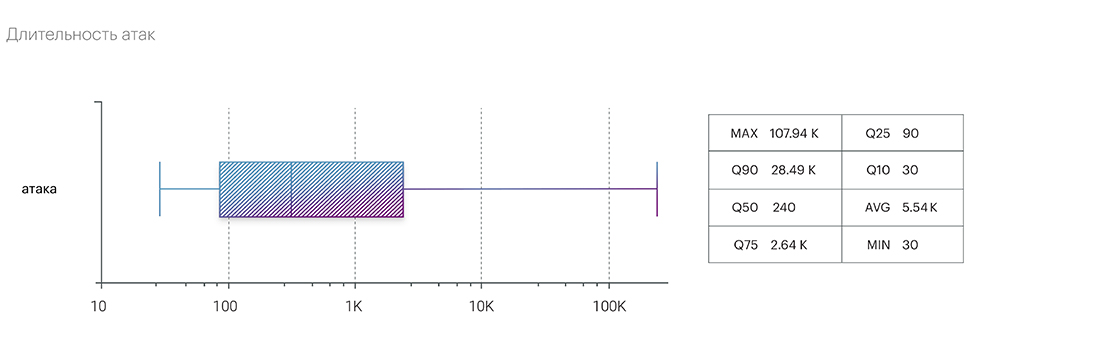

Продолжительность и пропускная способность атак по векторам и сегментам

Продолжительность атак в четвертом квартале не показала новых рекордов. Самой продолжительной непрерывной атакой по итогам 2023 года остается инцидент третьего квартала - атака на сегмент Аэропортов (Макро сегмент Транспорт и Логистика). Мультивекторная атака, небольшая по объему - в пике достигавшая всего лишь 5,94 Gbps (UDP флуд), началась 24 августа сразу с трех векторов: TCP флуд, который продлился один день, UDP и SYN флуд, продолжавшиеся до 27 августа. В общей сложности атака длилась почти три дня (71,58 часа UDP флуд и 70,73 часа SYN флуд одновременно). По нашим оценкам, данная атака носит признаки коммерческой (заказной) атаки.

Вторую строчку по непрерывной продолжительности заняла атака, зафиксированная в первом квартале года на сегмент Банков (Финансовые технологии). Общая продолжительность атаки составила более 42 часов. Замыкает тройку лидеров атака на онлайн-магазины в сегменте Электронной коммерции, которая произошла в 4 квартале и продлилась почти 30 часов.

По итогам года рейтинг продолжительности непрерывных атак по сегментам расположился в следующем порядке:

- Транспорт и логистика: Аэропорты - 71,58 часа

- Финтех: Банки - 42 часа

- Екомм: Ритейл - 29,98 часа

- Финтех: ОФД - 22,59 часа

- Финтех: платежные системы - 21,78 часа

- Игровые платформы - 20,7 часа

- Онлайн образование - 20,27 часа

- Онлайн медиа - 20,05 часа

- Екомм: Сервисы путешествий - 12,04 часа

- ИТ и Телеком: Онлайн сервисы - 10,70 часа

Что же касается рейтинга атак по интенсивности, то его возглавил инцидент из первого квартала. Атака интенсивностью более 690 Gbps в пике произошла в сегменте Общественного питания. На второй строчке рейтинга расположилась атака интенсивностью 685,99 Gbps в форме UDP флуда на игровую платформу сегмента Онлайн гейминга. Замыкает тройку лидеров атака на хостинг-провайдера в сегменте ИТ и Телеком интенсивностью 675 Gbps. В ТОП 5 также вошел сегмент Медиа:

- Екомм: фуд ритейл - 690,24 Gbps

- Игровые платформы - 685,99 Gbps

- ИТ и Телеком: хостинг провайдер - 675 Gbps

- Онлайн игры: Игровые серверы - 551,52 Gbps

- Медиа: Социальные сети - 368,2 Gbps

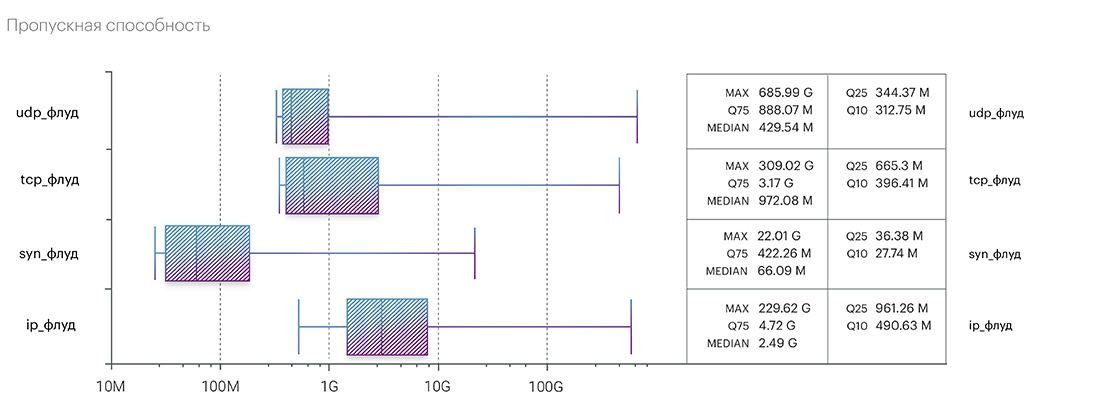

Рейтинг пропускной способности атак по векторам по итогам года выглядит следующим образом:

- UDP flood - 690,24 Gbps

- IP flood - 607,76 Gbps

- TCP flood - 471,21 Gbps

- ICMP flood - 114,65 Gbps

- SYN flood - 22,01 Gbps

Распределение непрерывной продолжительности атак по векторам по итогам года сложилось в пользу UDP и SYN флуда, которые заняли первую и вторую строчки соответственно с показателями 71,58 часа и 70,73 часа (данную атаку мы упоминали выше в сегменте Транспорта и логистики):

- UDP flood - 71,58 часа

- SYN flood - 70,73 часа

- IP flood - 22,22 часа

- TCP flood - 13,29 часов

Средняя продолжительность атак по итогам года составила 1,3 часа.

Самая продолжительная прерывистая атака на уровнях L3-L4 была зафиксирована в сегменте онлайн-гейминга. Атака, нацеленная на один и тот же домен, началась 26 июля и завершилась 1 августа, продлившись в общей сложности одну неделю. Перерывы между наплывом трафика составляли не более 15 часов. В пике битрейт атаки достигал 183,43 Gbps, а пакетная интенсивность – 15,49 Mpps. А в августе уже другая платформа онлайн-гейминга подверглась нескольким атакам, которые в пике достигали 99,54 Gbps. Атаки производились на один и тот же домен с промежутками в несколько дней (с 12 по 29 августа) по разным векторам (UDP + SYN + IP). Средний битрейт атак составил 25,58 Gbps.

Отдельного внимания заслуживает серия атак, зафиксирована в сегменте ИТ и Телеком, нацелена на хостинговую платформу. Мультивекторная атака началась 20 августа, и до 1 сентября с перерывами в один-два дня трафик поступал относительно небольшими объемами. Далее был перерыв в две недели, и уже 14 сентября домен был атакован сразу в четырех векторах с пиковой нагрузкой: UDP - 675,22 Gbps, IP - 607.76 Gbps, ICMP - 114.65 Gbps, TCP - 55.14 Gbps.

Все эти атаки можно охарактеризовать как коммерческие. Коммерческие атаки в этом году стали возвращать свою популярность за счет расширения каналов связи, перехода на новые протоколы для оптимизации работы удаленных офисов и, как следствие, легкости и низкой стоимости организации сетевых атак. Что примечательно, для обхода геоблокировки злоумышленники стали активнее использовать локальные источники трафика, максимально близко в регионе своих жертв.

Распределение атак по сегментам в 4 квартале показало, что злоумышленники под конец года чаще атаковали компании из сектора Электронной коммерции - 40,70%. На втором месте с долей 29,04% расположился Финансовый сектор. В тройку лидеров также вошел сегмент Образовательных технологий с долей в 7,77%. При этом спускаясь на уровень ниже - микро сегменты - картина выглядит иначе:

- Финансовый сектор: Банки - 22,09%

- Электронная коммерция: Электронные доски объявлений - 20,04%

- Электронная коммерция: Онлайн-магазины - 20,25%

- Образовательные технологии: Онлайн-образование - 6,95%

- Финансовый сектор: Платежные системы - 6,34%

В конце года, как можно увидеть из рейтинга, Банки, Электронные доски объявлений и Онлайн-магазины чаще всего подвергались атакам со стороны злоумышленников. Очевидно, это следствие предновогодних сезонных предложений в данных сегментах.

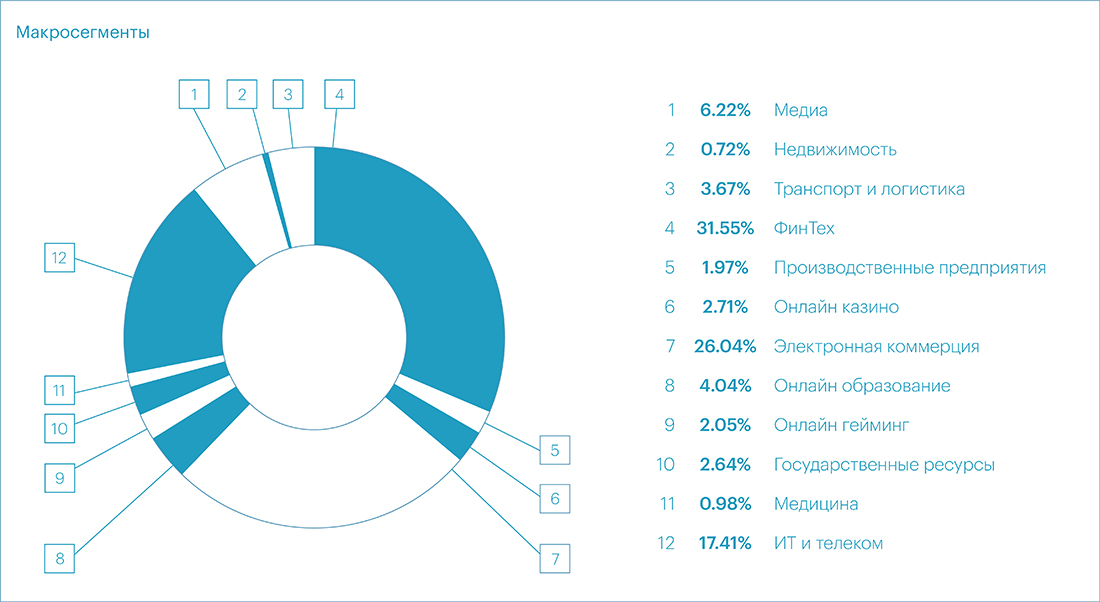

Похожим образом картина выглядит и по итогам года. В 2023 году злоумышленники чаще всего атаковали сектор Финансовых технологий - 36,88%. На втором месте расположился сегмент Электронной коммерции с долей 24,95%. В ТОП 5 также вошли сегменты Образовательных технологий, Онлайн гейминга и ИТ и Телеком:

- Финансовые технологии - 36,88%

- Электронная коммерция - 24,95%

- Образовательные технологии - 9,86%

- Онлайн гейминг - 7,34%

- ИТ и Телеком - 6,01%

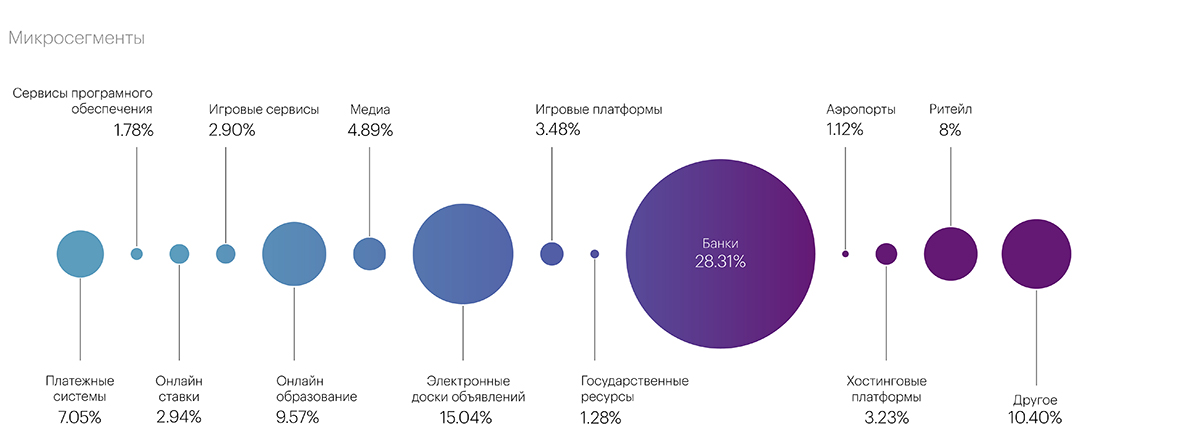

На уровне микросегментов, основной целью злоумышленников были Банки - 28,31%, которые традиционно подвергались атакам в периоды активного продвижения сезонных банковских продуктов - кредитов и вкладов. В ТОП 5 также вошли Электронные доски объявлений - 15,04%, Образовательные платформы - 9,57%, Онлайн-магазины - 8% и Платежные системы - 7,05%. Попадание данных категорий в ТОП рейтинга самых атакуемых сегментов 2023 года не удивительно. Развитие электронной коммерции в широком смысле этого слова в последние годы очень велико. Сегодня большинство товаров и услуг можно получить онлайн. Более того, как мы уже не раз говорили, расширение каналов связи, переход на новые протоколы для оптимизации работы удаленных офисов, легкость и низкая стоимость организации DDoS-атак привели к возобновлению тренда на коммерческие атаки - действенный инструмент влияния на бизнес для злоумышленников со всеми вытекающими последствиями.

Географическое распределение источников атак

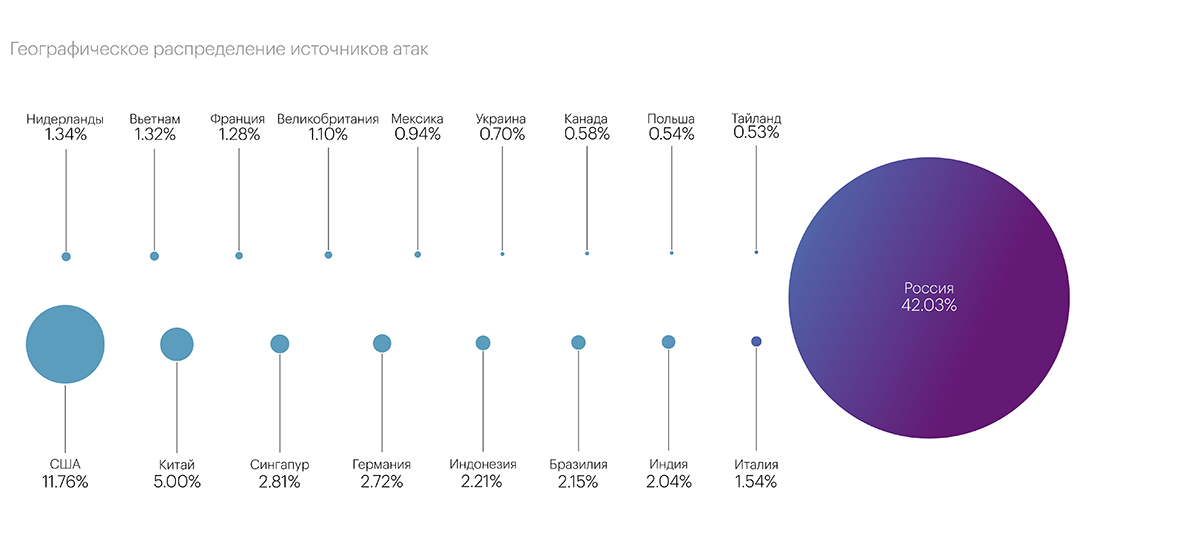

Статистика распределения атак по географическим источникам в четвертом квартале еще раз акцентирует внимание на тренде, прогрессировавшем в течение всего 2023 года: злоумышленники научились с успехом обходить блокировки по GeoIP, и существенная часть трафика атак теперь генерируется локальными источниками, максимально близкими к региону жертв.

Общее число заблокированных IP-адресов, по сравнению с третьим кварталом, увеличилось на 32,15%, с 40,15 до 53,06 миллионов. Это максимальный показатель за весь 2023 год.

Как и раньше, в четвертом квартале лидером Топ-20 стала Россия, где было заблокировано 22,3 миллиона адресов (42,03% от общего числа). В первую тройку вновь вошли США и Китай с 6,23 (11,76%) и 2,65 (5%) миллиона блокировок соответственно.

Список основных лидеров также не претерпел существенных перемен. В него по-прежнему входят Сингапур (1,49 млн), Германия (1,44 млн), Индонезия (1,17 млн), Бразилия (1,14 млн) и Индия (1,08 млн).

Франция, однако, покинула Топ-10 в четвертом квартале, где число заблокированных адресов сократилось с 822 тыс до 679 тыс, и ее место заняла Италия (819 тыс).

Нидерланды, Вьетнам, Великобритания, Мексика стали новичками списка в этом квартале с числом заблокированных IP 709 тыс, 702 тыс, 586 тыс и 501 тыс соответственно.

Самый большой ботнет

Самый большой ботнет четвертого квартала оказался минимальным за весь 2023 год – всего 16 тысяч устройств из 133 стран. Напомним, что в третьем квартале этот показатель составил 85 298 устройств, а самый крупный за весь год ботнет был зафиксирован во втором квартале – 135 590 устройств.

Атака ботнета в четвертом квартале произошла 20 октября в сегменте Платежных систем. Наибольшее количество устройств ботнета зафиксировано в США – 6 952 устройств. В ТОП 5 также вошли Италия (3 394 устройства), Индонезия (937 устройств), Южная Корея (936 устройств), и Россия (839 устройств).

Атаки на уровне приложений (L7 модели OSI) - Application Layer Attacks

В четвертом квартале прошедшего года объем атак на уровне приложений увеличился почти на 19%, однако по-прежнему остается на довольно низком уровне, ниже показателей начала года. Что не удивительно, и не должно вводить в заблуждение читателя. Относительно небольшое количество атак - более 13 тысяч за прошедший квартал, и немногим больше 60 тысяч атак за весь год - не означает, что данный уровень модели OSI остается без внимания злоумышленников. Наоборот, небольшой объем атак компенсируется их качеством. Все атаки хорошо подготовлены и носят узко-таргетированный характер, то есть злоумышленники тщательно выбирают свои жертвы и очень внимательно и скрупулезно готовят атаки.

Дело в том, что для увеличения количества атак на уровне L7, как мы уже обсуждали, нужны уязвимости, позволяющие создавать дешевые L7-атаки с возможностью генерации большого количества запросов в секунду. Без них стоимость очень высока и часто не оправдана (дорогая аренда ботнетов из реальных устройств).

С другой стороны, возможно генерировать большое количество запросов с малого числа устройств, если зараженные устройства для этого достаточно мощные, способные генерировать от нескольких сотен до нескольких тысяч запросов каждое.

Более того, мы уже отмечали, что с появлением новой версии протокола HTTP/2 стало возможным в рамках одной TCP-сессии генерировать сотни запросов, одновременно идущих к разным элементам атакуемого ресурса. В новом протоколе практически нет ограничений на число запросов внутри одной TCP сессии, что позволяет злоумышленникам оставаться относительно незаметными на уровне провайдерской (L3-L4) защиты, и даже поведенческий анализ на L4 уровне не всегда может идентифицировать такую атаку, считая это нормальным поведением протокола.

В результате, 2023 год стал знаковым с точки зрения атак на уровне приложений. Они (атаки) стали более точечными и хорошо подготовленными. И не всегда их единственной целью является только отказ в обслуживании ресурсов жертвы. Например, злоумышленники с помощью L7-атак могут заставлять ресурсы жертвы горизонтально масштабироваться. Часто такие атаки организуются на компании, арендующие серверы в облаке. При проведении атаки, по формальным признакам ресурс жертвы не деградирует, поскольку при возрастании объемов трафика сервер начинает моментально масштабироваться и не допускает отказа в обслуживании. Однако по итогам периода заказчику это может грозить существенными финансовыми убытками, так как плата за утилизацию ресурсов облака может увеличиться в десятки раз.

В списке наиболее популярных классов атак сменился лидер. На долю Request Rate Patterns - показателей, отличающихся от ожидаемого поведения легитимного пользователя с точки зрения частоты запросов - пришлось 30,54% всех атак. Следствием смены лидера не является значительный рост класса Request Rate Patterns, ведь его доля по сравнению с предыдущим кварталом увеличилась всего на 4,72%. Все дело в сильном падении доли класса Rotating Client Secondary Attributes - необычный набор заголовков в запросе. Лидер прошлого квартала занял вторую строчку с показателем 21,39%, что на 11,58% меньше показателя предыдущего квартала. Тройку замыкают, как и во втором квартале, мультиклассовые атаки, совмещающие в себе два и более класса - 16,53%. С прошлого квартала их доля выросла на 4%.

По итогам четвертого квартала класс атак Request Rate Patterns - показатели, отличающиеся от ожидаемого поведения легитимного пользователя с точки зрения частоты запросов - вновь стал самым популярным - 29,01% от всех атак. В тройку лидеров также вошли классы атак Rotating Client Secondary Attributes (необычный набор заголовков в запросе) - 23,44%, Multiple matched criteria (мультиклассовые атаки) - 17,72%, Abnormal URL Traversal - 13,40%.

По итогам всего 2023 года также лидером среди наиболее популярных классов стал Request Rate Patterns с долей 30,63%. На втором месте ожидаемо расположился класс Rotating Client Secondary Attributes - 23,96%. Замыкает тройку лидеров, как и в квартальном рейтинге, Multiple matched criteria - 15,06%.

Самой продолжительной непрерывной атакой по итогам 4 квартала стала атака на сегмент Медиа. Она длилась 76,8 часа, интенсивностью 429 запросов в секунду. Эта же атака стала и самой продолжительной непрерывной атакой по итогам всего 2023 года.

Вторая по продолжительности атака в четвертом квартале была зафиксирована в сегменте Электронной коммерции (В2В) - 49 часов, интенсивность 851 запросов в секунду. Во обоих случаях атаки были мультиклассовыми (в атаке использовалось два и более классов).

Средняя продолжительность атак на прикладном уровне в четвертом квартале составила около 10 минут, а средняя интенсивность - 4,9 тысяч запросов в секунду (как и в третьем квартале), среднее количество устройств, участвовавших в атаке 1 332.

По итогам года ТОП непрерывных атак выглядит следующим образом:

- Медиа - 76,8 часа

- Электронная коммерция - 73,06 часа

- Финансовые технологии (платежные системы и биржи) - 22,15 часа

Самая продолжительная прерывистая атака по итогам года зафиксирована в четвертом квартале в сегменте Электронной коммерции (Электронные доски объявлений). Мультиклассовая атака произошла в период с 4 октября по 29 декабря. Атаки на один и тот же домен совершались с перерывами от 1 до 12 дней. В общей сложности было зафиксировано 79 атак со средней продолжительностью 45 секунд, средним количеством запросов в секунду 257 тысяч и средним количеством устройств, участвовавших в атаке - 44,7 тысяч. Одна из атак в рамках данной серии стала еще и самой интенсивной - в пике атака достигла 745,8 тысяч запросов в секунду, с наибольшим количеством устройств 132,5 тысяч.

Второй по интенсивности в 4 квартале стала атака на сегмент Финансовых технологий (Платежные системы) - 260,9 тысяч rps. На третьем месте ИТ и Телеком (Хостинговые платформы) - 125,4 тысяч rps в пике.

По итогам года, рейтинг атак по интенсивности на уровне приложений сложился следующим образом:

- Электронная коммерция (Электронные доски объявлений) - 978,4 тысяч rps

- ИТ и Телеком (Хостинговые платформы) - 445,7 тысяч rps

- Финансовые технологии (Платежные системы) - 287,9 тысяч rps

Что касается распределения атак по сегментам, то в четвертом квартале рейтинг самых атакуемых возглавил сегмент Финансовых технологий с долей 37,58%, на втором месте расположился сегмент Электронной коммерции - 20, 26%. Тройку лидеров по атак замыкает сегмент ИТ и Телеком - 18,12%.

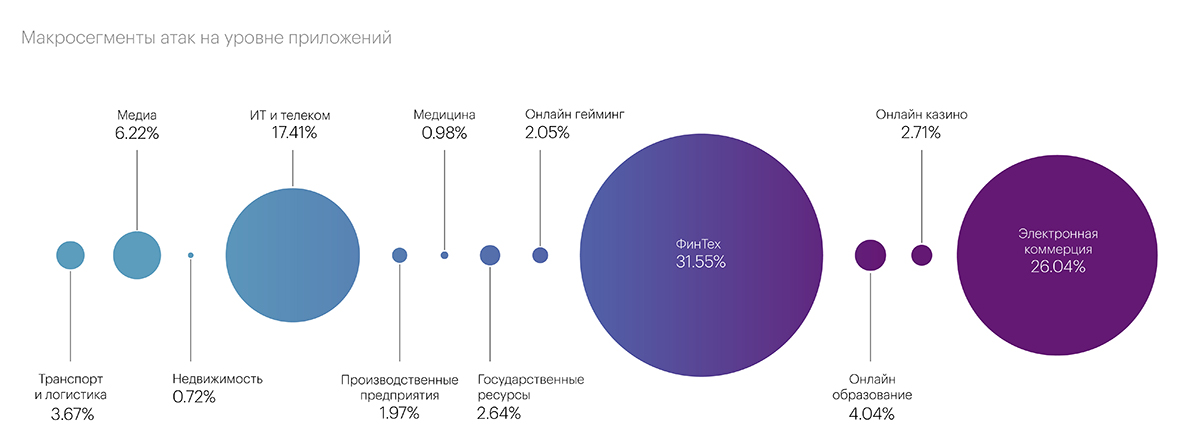

Точно такая же картина и в разрезе года, места распределились аналогичным образом:

- Финансовые технологии - 31,55%

- Электронная коммерция - 26,04%

- ИТ и Телеком - 17,41%

Спускаясь на уровень микро сегментов картина следующая. В четвертом квартале злоумышленники чаще всего - 14,85% - атаковали Банки. Совсем немного - 14,28% - от первого места отстают Платежные системы. Замыкает тройку лидеров Онлайн-магазины с долей 9,65%. На четвертой и пятой строчкой с минимальным отставание друг от друга расположились ИТ сервисы и Хостинги - 8,75% и 8,17% соответственно.

По результатам года в микро сегментах ТОП 5 самыми атакуемыми оказались Платежные системы - 12,81%, ИТ сервисы - 11,85%, Продуктовый онлайн ритейл - 11,43%, Онлайн-магазины - 10,76%, Банки - 10,56%.

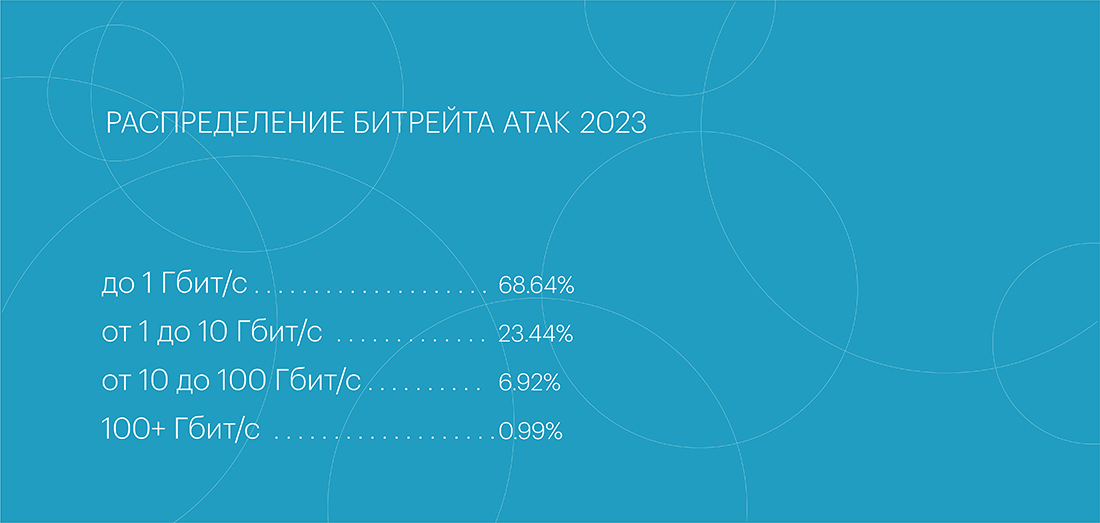

В течение года мы наблюдали большое количество низко-интенсивных атак и на уровне L7 OSI. В частности, преобладающее большинство атак - 68,64% - пришлось на атаки интенсивностью менее 1 Gbps. Атак интенсивностью от 1 до 10 Gbps было 23,44% от общего количества. Еще 6,92% пришлось на атаки интенсивностью от 10 до 100 Gbps. И всего 0,99% составили атаки более 100 Gbps.

Статистика защиты от ботов

Четвертый квартал стал пиковым периодом 2023 года по уровню бот-активности. Его показатели почти в 2 раза превысили количество атак ботов в первом квартале, увеличившись с 3 027 064 142 до 5 028 223 169 запросов. В сравнении с третьим кварталом, число атак ботов также существенно возросло – на 32%. Самым активным месяцем 4 квартала стал декабрь, на который пришлось 1,77 млрд. заблокированных запросов ботов.

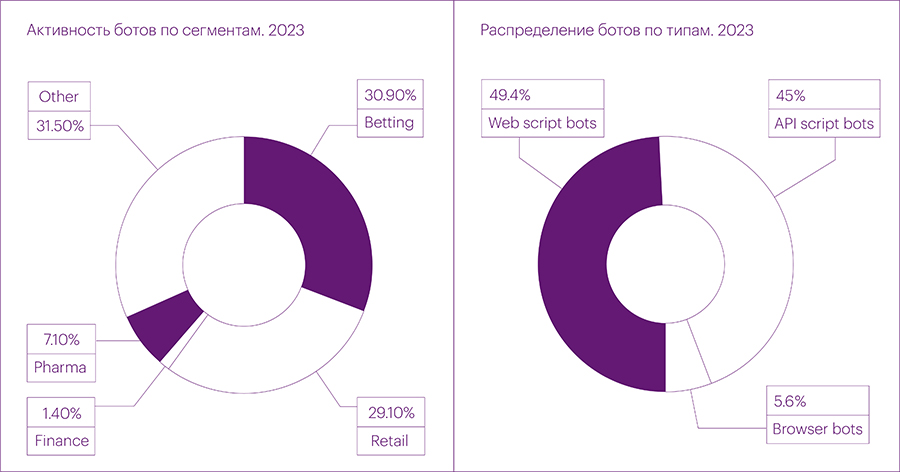

Весь 2023 год доля онлайн-ритейла в общем количестве бот-активности возрастала, увеличившись с 16% до почти 30%. Это связано в первую очередь с ростом интереса ботоводов к данной сфере и повышением общего фона бот-активности. Кроме того, AI-боты активнее всего перебирают именно сферу ритейла, поскольку больше всего интересного контента для них сосредоточено именно там.

Помимо роста общего объема активности, онлайн-ритейл со второго по четвертый кварталы бьет рекорды и по самым крупным инцидентам, связанным со всплесками бот-атак. В этом сегменте произошло два наиболее заметных инцидента 4 квартала. Крупнейшая атака ботов с 30 527 990 запросов была зафиксирована 13 декабря, а наиболее быстрая атака случилась 3 ноября в наиболее активный период распродаж. Скорость атаки составила 51 200 запросов ботов в пике (RPS), что в 4 раза больше самой быстрой атаки второго квартала, также произошедшей в сегменте электронной коммерции.

В сравнении, в сфере беттинга подобных всплесков нет: там нагрузка более ровная. Однако этот сегмент продолжает удерживать первые позиции, достигнув доли в 30,9% всех бот-запросов в 4 квартале. Сегмент фармацевтики несколько стабилизировался после скачка в третьем квартале: бот-активность в нем снизилась на 25%.

Основной тренд 2023 года – рост ритейл-активности как по общим показателям, так и по отдельным крупным инцидентам.

В части эксплуатируемых методов дистрибуции ботов в четвертом квартале самые крупные изменения произошли в количестве web-скриптов – примитивных бот-запросов к веб-страницам (49,4%) – и сложных запросов от браузерных ботов (5,6%). Их количество резко возросло в сравнении с третьим кварталом и стало максимальным за весь 2023 год. В четвертом квартале впервые количество обращений к веб-страницам превысило объем бот-активности на мобильных API. В абсолютном выражении количество API запросов от ботов существенно упало, по сравнению с 3 кварталом – с 69% до 45%, а в декабре сократилось почти в 2 раза, в сравнении с сентябрем. Поскольку AI боты, в частности GPTbot, в первую очередь интересуются веб-контентом через браузеры, это дает серьезный прирост скриптовых и браузерных ботов именно на вебе.

Возможно, снижение интереса ботоводов к атакам на мобильные API – начало нового большого тренда, однако это станет окончательно ясно лишь в перспективе 2024 года.

Инциденты BGP

Число уникальных АС, осуществлявших Route Leaks, оставалось примерно на одном и том же уровне в течение всего 2023 года, претерпевая незначительные изменения в пределах одной сотни – в среднем порядка 1 800 в месяц.

| Автономные системы, осуществившие BGP Route Leaks | 2023, 4-й квартал | Автономные системы, осуществившие BGP Hijacks |

| 1758 | Октябрь | 8 496 |

| 1798 | Ноябрь | 5 912 |

| 1798 | Декабрь | 6 384 |

|

Уникальные BGP Route Leakers 2 750 |

Уникальные BGP Hijackers 12 373 |

То же самое можно сказать и о количестве уникальных автономных систем, осуществивших BGP Hijacks: в течение 2023 года в этой области не наблюдалось особенно сильных всплесков. Максимальных показателей BGP Hijackers достигли в октябре, увеличившись до 8 496. Однако мы отмечаем тренд возрастания числа уникальных АС, задействованных в BGP Hijacks, к концу года уже протяжении трех лет, что неудивительно: окончание года всегда характеризуется всплеском активности во многих сферах, в том числе и в BGP.

Как и в третьем квартале, в конце года мы продолжали фиксировать массовые BGP Hijacks для IPv6 сетей китайской AS4538, осуществленные при помощи АС из зарегистрированного диапазона.

Глобальные инциденты BGP

Команда Qrator.Radar имеет набор определенных пороговых значений, отделяющих глобальные инциденты от всех остальных. Они включают количество затронутых префиксов, автономных систем и степень распределения аномалии по таблицам маршрутизации.

Число глобальных утечек маршрутов в четвертом квартале осталось на том же уровне, что и в предыдущем периоде – 6 за квартал, а вот глобальных BGP Hijacks не было замечено совсем.

| Число глобальных BGP Route Leaks | Число глобальных BGP Hijacks |

|

Октябрь: 1 |

Октябрь: 0 |

В течение 2023 года мы практически не наблюдали глобальных инцидентов BGP Hijacks: их максимальное количество (2) было зафиксировано в первом квартале. Тогда же достигло максимума и число глобальных утечек – 9 за квартал.

Полное описание всех инцидентов по дате их возникновения можно найти в Twitter-ленте Qrator.Radar.