Обзор DDoS атак по векторам в абсолютных и смешанных значениях

Третий квартал 2023 года ознаменовался рядом интересных находок и подтверждением некоторых трендов, которые мы отметили в предыдущем квартале.

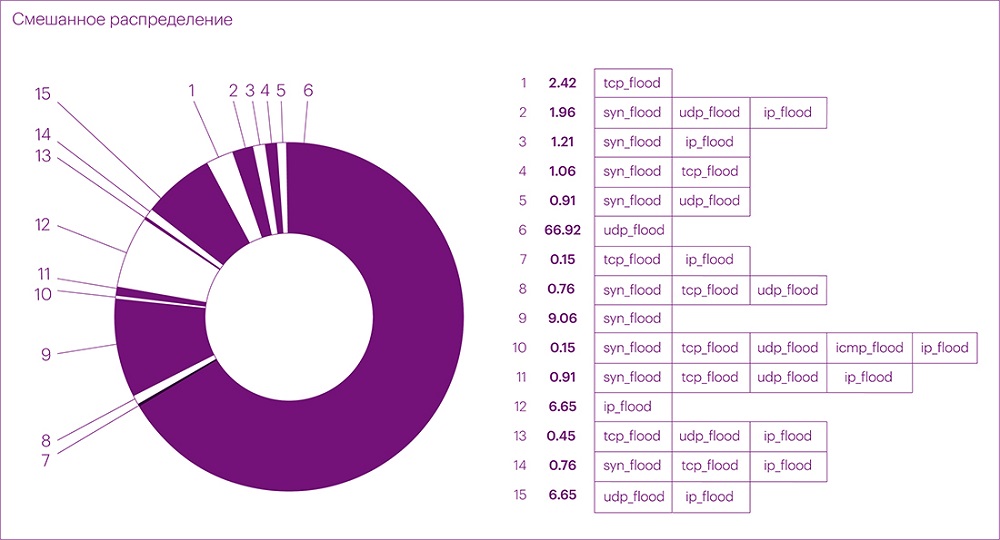

Начнем с распределения векторов атак по количеству. За прошедший квартал тренд на рост числа атак типа UDP флуд продолжил набирать обороты, продемонстрировав новый рекорд 66,92% от общего числа атак в смешанных значениях и 64,13% – в абсолютных. По сравнению со вторым кварталом текущего года, данный показатель вырос на 6,82%, а с аналогичным периодом прошлого года - на 14,73%.

Напомним, что в предыдущем отчете за второй квартал 2023 года мы зафиксировали тренд на стабильный рост числа атак типа UDP флуд. Причин тому мы выделили три. Во-первых, изменение инфраструктуры большинства бизнесов и переход на UDP с протоколом DTLS в целях повышения производительности и масштабируемости. Во-вторых, расширение интернет-каналов на фоне развивающегося формата удаленных офисов и внедрения дополнительных средств коммуникаций. В-третьих, изменение паттерна поведения злоумышленников, которые стали чаще использовать UDP как более дешевый и легкий в организации способ атак.

В целом картина распределения смешанных атак по векторам выглядит следующим образом:

- UDP flood - 66,92%

- SYN flood - 9,06%

- IP flood - 6,65%

- TCP flood - 2,42%

Мультивекторные атаки (два вектора и более) заняли в этом распределении вторую строчку - 14,96% от всех атак. В сравнении с предыдущим кварталом, данный показатель вырос всего на 5,8% на фоне замедлившегося роста простых атак. Однако именно сложные (смешанные) атаки в текущем квартале отметились самой высокой продолжительностью и пропускной способностью.

В статистике чистого распределения векторов атак расстановка позиций тоже отличается несильно:

- UDP flood - 64,10%

- SYN flood - 14,25%

- IP flood - 15,75%

- TCP flood - 5,90%

В сравнении с предыдущим кварталом, изменения в соотношении векторов атак незначительные, в пределах 10%, и никак не связаны с динамикой общего количества атак. Вот уже третий год подряд мы наблюдаем сезонное падение общего количества атак в третьем квартале. Так, в 2021 году падение квартал к кварталу составило 16,45%, в 2022 году - 10,77%, а в текущем году показатель снизился на 13,46%. Что является еще одним свидетельством изменения паттерна поведения злоумышленников в сторону UDP.

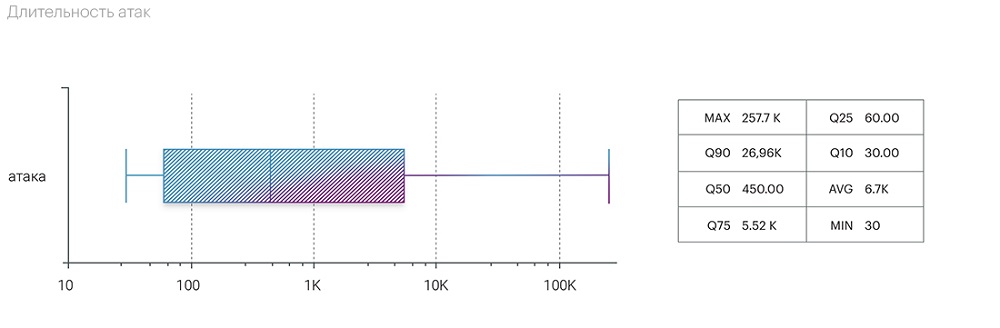

Продолжительность атак

Длительность атак в третьем квартале претерпела изменения относительно второго квартала. Так, например, средняя продолжительность атак составила 66 минут, что больше показателя второго квартала на 19 минут и сопоставимо с показателем первого квартала.

Однако максимальная продолжительность атак показала первый рекорд в этом году, превзойдя даже показатель четвертого квартала прошлого года, где самая продолжительная атака длилась почти 70 часов. В конце августа произошла атака на сегмент транспорта и логистики (аэропорты) и стала самой продолжительной непрерывной атакой в этом году, продлившейся почти три дня (71 час 58 минут). Важно отметить, что это была сложная, мультивекторная атака - UDP+SYN+TCP.

В результате анализ данных третьего квартала показал следующую расстановку продолжительности атак:

- UDP flood - 71,58 час

- SYN flood - 70,73 час

- IP flood - 22,5 час

- TCP flood - 13,29 час

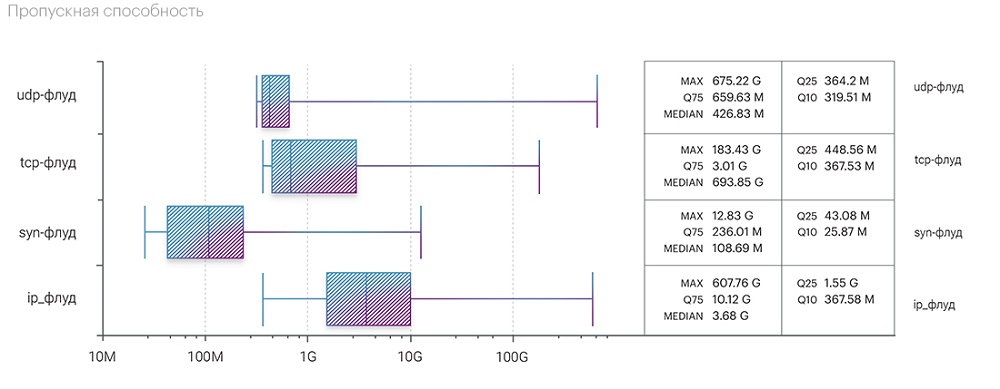

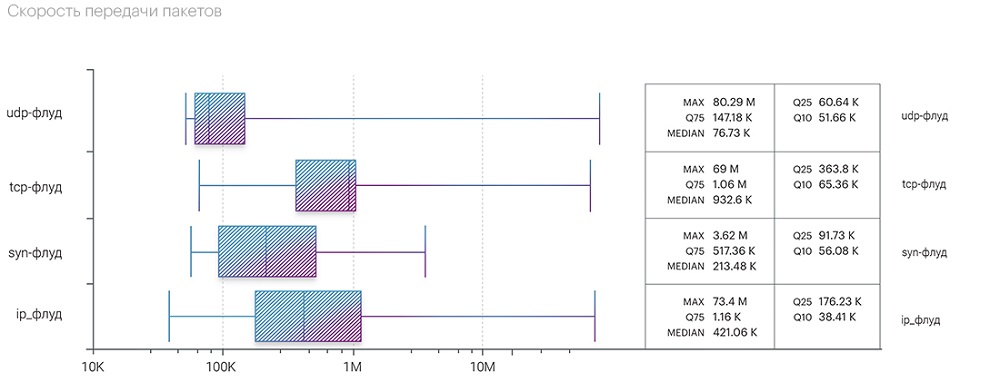

Векторы атак: пропускная способность

Третий квартал вернул показатели битрейта на уровень первого квартала, сместив TCP флуд, который во втором квартале занимал лидирующую позицию с максимальным битрейтом 333,78 Gbps - битрейт UDP флуда в пике составил 675,22 Gbps, что всего лишь на 15 Gbps ниже аналогичного показателя первого квартала (690,23 Gbps). В то же время битрейт IP флуда показал максимум за прошедшие девять месяцев - 607,76 Gbps - это более чем в шесть раз больше аналогичных показателей прошлых двух кварталов (83,49 Gbps в первом квартале и 97,15 Gbps во втором квартале).

Интересной находкой также стал битрейт ICMP флуда, который в пике достиг 114,65 Gbps, являясь частью мультивекторной атаки на хостинговые платформы в сегменте ИТ и Телеком. А вот максимальный битрейт TCP снизился еще больше - 183,43 Gbps, против 471,21 Gbps в первом квартале и 333,78 Gbps – во втором.

- UDP food - 675,22 Gbps

- IP flood - 607,76 Gbps

- TCP flood - 183,43 Gbps

- ICMP flood - 114,65 Gbps

- SYN flood - 12,83 Gbps

Рейтинг векторов атак по показателям пакетной интенсивности сменил лидера. UDP флуд, который в прошлом квартале занимал первое место с показателем 69,55 Mpps, сместился на вторую строчку с показателем 80,29 Mpps, уступив лидерство ICMP флуду с показателем 155,78 Mpps. Однако это скорее исключение из правил, как и пиковый битрейт ICMP в 114,65 Gbps. Следствием возросшего показателя ICMP флуда, как и в случае с битрейтом стала мультивекторная атака на хостинговые платформы в сегменте ИТ и Телеком, которая продлилась всего несколько минут. Поэтому не стоит этот факт рассматривать как намечающийся новый тренд.

В прошлом квартале мы допустили еще один тренд - повышение битрейта атак в будущем ввиду расширения каналов и удешевления стоимости организации самих атак. Возвращение битрейта UDP до значений начала года соответствует нашим ожиданиям. Мы продолжаем наблюдать за развитием этого тренда, но уже сейчас можно сказать, что за последние три года средний показатель различных векторов атак поменялся. Так, битрейт IP флуда, среднепиковый показатель которого в первых трех кварталах 2021 года составлял 511,74 Gbps, в трех кварталах текущего года снизился до 262,80 Gbps. А вот среднепиковые (максимальные) показатели UDP, наоборот, продолжают расти. Исходя из исторических данных за первые три квартала 2021, 2022 и 2023 годов, динамика следующая:

- 2021 - 282,03 Gbps в пике в среднем

- 2022 - 537,60 Gbps в пике в среднем

- 2023 - 553,03 Gbps в пике в среднем

Даже с учетом аномального скачка трафика UDP в третьем квартале 2022 года до 903,67 Gbps, видно, как год к году среднепиковые показатели битрейта UDP стабильно растут, редко снижаясь ниже 600 Gbps в пике.

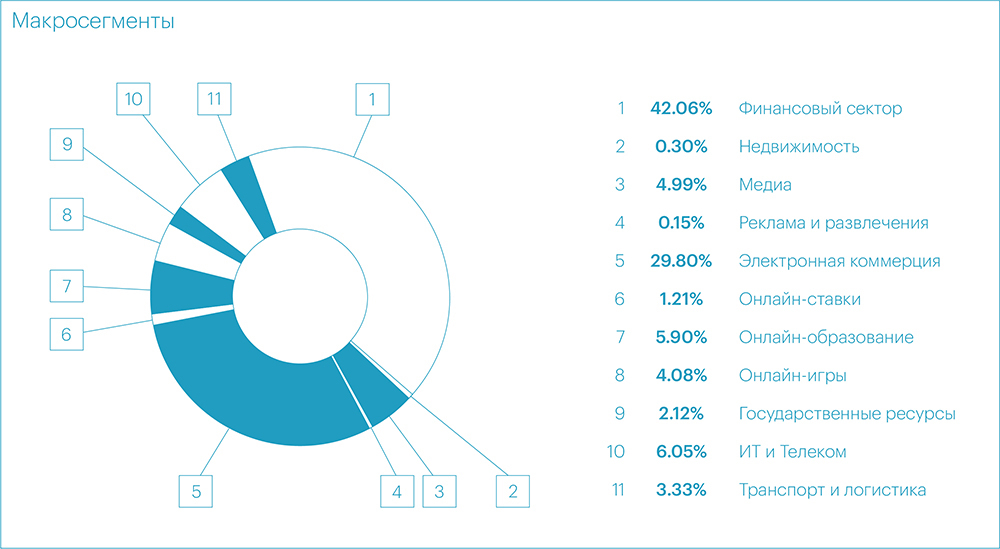

DDoS-атаки: сегментация

Распределение атак по индустриям

Как и в предыдущем квартале, больше всего пострадал финансовый сегмент - 42,06% от общего числа всех атак в третьем квартале 2023 года. На втором месте расположился сегмент электронной коммерции, на долю которого пришлось 29,80%. Третью строчку рейтинга занял сегмент ИТ и телеком - 6,05%. Сегмент образовательных технологий в этот раз занимает четвертое место с показателем 5,9%, что на 5,36% ниже показателя предыдущего квартала. Пятерку наиболее атакуемых сегментов замыкает Медиа с показателем 4,99%.

Однако стоит отметить еще один сегмент, заслуживающий отдельного внимания в текущем квартале - Транспорт и Логистика, который подвергался атакам всего в 3,33% случаев, но стал примечательным в другой плоскости, о чем мы рассказываем ниже.

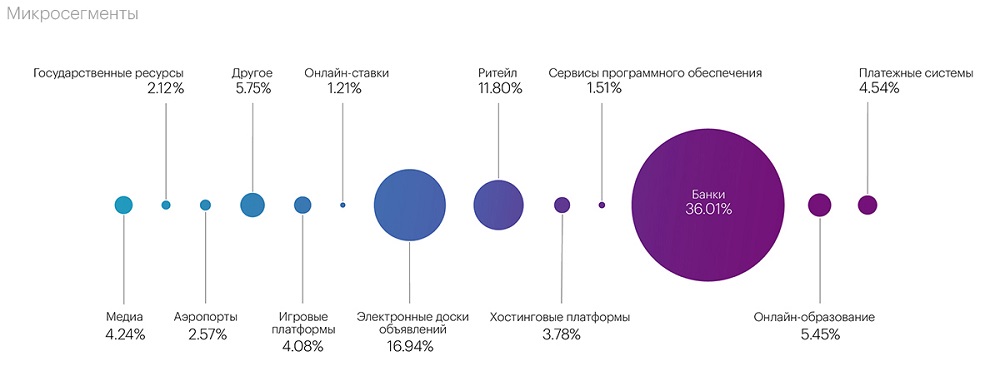

Спускаясь на уровень ниже - в микросегменты - мы видим следующую картину:

Всего с начала года поквартально рейтинг ТОП 3 самых атакуемых сегментов распределялся следующим образом:

| Q1’23 | Q2’23 | Q2’23 | |

| 1 | Электронные доски объявлений | Банки | Банки |

| 2 | Онлайн-образование | Онлайн-образование | Электронные доски объявлений |

| 3 | Платежные системы | Электронные доски объявлений | Онлайн-магазины |

По итогам трех кварталов 2023 года, наиболее часто атакуемым стал микросегмент Банки (Финансовый сектор) - 27,74% всех атак за 9 месяцев. На второй строчке расположились Электронные доски объявлений – 16,16%, а третье место занял сегмент онлайн-образования - 9,5% всех атак. В пятерку лидеров также вошел сегмент Платежные системы - 6,71%, и практически разделившие между собой пятую строчку сегменты Онлайн-магазины и Медиа (4,53% и 4,78% соответственно). Именно эти сегменты становятся целью злоумышленников чаще всего в этом году.

Распределение атак в сегментах по продолжительности

Появление на первых трех строчках среди наиболее атакуемых микросегментов банков, электронных досок объявлений и розничных продаж объясняется подготовкой и началом осеннего сезона. В банках это осенние предложения по вкладам и кредитам, а в электронной коммерции – подготовка к школьному сезону и запуск маркетинговых акций, распродаж.

Что же касается аэропортов в сегменте Транспорта и Логистики, который мы выделяли отдельно выше, хоть он и занимает последнюю строчку нашего списка наиболее атакуемых сегментов, именно на этот микросегмент пришлась самая продолжительная непрерывная мультивекторная атака текущего квартала. Небольшая по объему - в пике достигавшая всего лишь 5,94 Gbps (UDP флуд) - атака началась 24 августа сразу с трех векторов: TCP флуд, который продлился один день, UDP и SYN флуд, продолжавшиеся до 27 августа. В общей сложности атака длилась почти три дня (71,58 часа UDP флуд и 70,73 часа SYN флуд одновременно). Что в целом, на наш взгляд, имеет признаки коммерческой (заказной) атаки.

Вторая по продолжительности атака была зафиксирована в сентябре, в сегменте Общественного питания, и длилась более 22 часов. Данная атака не только заняла вторую строчку среди самых продолжительных непрерывных нападений, но и вошла в ТОП 5 по интенсивности с пропускной способностью в пике более 100 Gbps. Причиной атаки, на наш взгляд, стала масштабная маркетинговая акция, запущенная одной из сетей быстрого питания.

В целом по продолжительности атак сегменты расположились следующим образом:

- Аэропорты - 2,98 дня

- Общественное питание - 22,63 часа

- Банки - 10,23 часа

- Хостинги - 9,63 часа

- Общегосударственные порталы - 7,8 часа

Самая продолжительная прерывистая атака была зафиксирована в сегменте онлайн-гейминга. Атака, нацеленная на один и тот же домен, началась 26 июля и завершилась 1 августа, продлившись в общей сложности одну неделю. Перерывы между наплывом трафика составляли не более 15 часов. В пике битрейт атаки достигал 183,43 Gbps, а пакетная интенсивность – 15,49 Mpps.

А в августе уже другая платформа онлайн-гейминга подверглась нескольким атакам, которые в пике достигали 99,54 Gbps. Атаки производились на один и тот же домен с промежутками в несколько дней (с 12 по 29 августа) по разным векторам (UDP + SYN + IP). Средний битрейт атак составил 25,58 Gbps.

Во всех трех вышеперечисленных случаях пиковые значения битрейта достигались именно за счет UDP флуда, что в очередной раз подтверждает нашу гипотезу о росте пропускной способности атак из-за перехода многих компаний на UDP.

Распределение атак в сегментах по интенсивности

Что касается пропускной способности, самая мощная серия атак была зафиксирована в сегменте ИТ и Телеком и нацелена на хостинговую платформу. Мультивекторная атака началась 20 августа, и до 1 сентября с перерывами в один-два дня трафик поступал относительно небольшими объемами. Далее был перерыв в две недели, и уже 14 сентября домен был атакован сразу в четырех векторах с пиковой нагрузкой, которая достигала рекордных для текущего квартала значений в трех векторах из четырех: UDP - 675,22 Gbps, IP - 607.76 Gbps, ICMP - 114.65 Gbps, TCP - 55.14 Gbps (не самое высокое значение квартала).

В тройку лидеров также вошли сегменты онлайн-гейминга и медиа. В остальном сегменты в разрезе пропускной способности атак расположились в следующем порядке:

- ИТ и Телеком: хостинги - 675,22 Gbps

- Онлайн-гейминг: игровые платформы - 183,43 Gbps

- Медиа: ТВ, Радио, СМИ - 144,97 Gbps

- Электронная коммерция: общественное питание - 101,5 Gbps

- Финансы: платежные системы - 68,85 Gbps

Как видно из списка, сегмент медиа, занимавший первую строчку в прошлом квартале (333,78 Gbps), оказался на третьей позиции, а сегмент игровых ставок вообще не попал в список (занимал вторую строчку с показателем 293,64 Gbps).

Все вышеперечисленные кейсы, на наш взгляд, имеют признаки коммерческих атак, которые в этом году стали возвращать свою популярность. Это не удивительно, ведь мы уже рассказывали о замеченных нами трендах на расширение каналов связи, переход на новые протоколы для оптимизации работы удаленных офисов. Добавьте сюда легкость и низкую стоимость организации DDoS-атак, и мы получим действенный инструмент влияния на бизнес для злоумышленников со всеми вытекающими последствиями: репутационные риски, прямые финансовые потери, упущенная прибыль, сорванные маркетинговые акции, затраченные на восстановление работоспособности систем ресурсы и так далее.

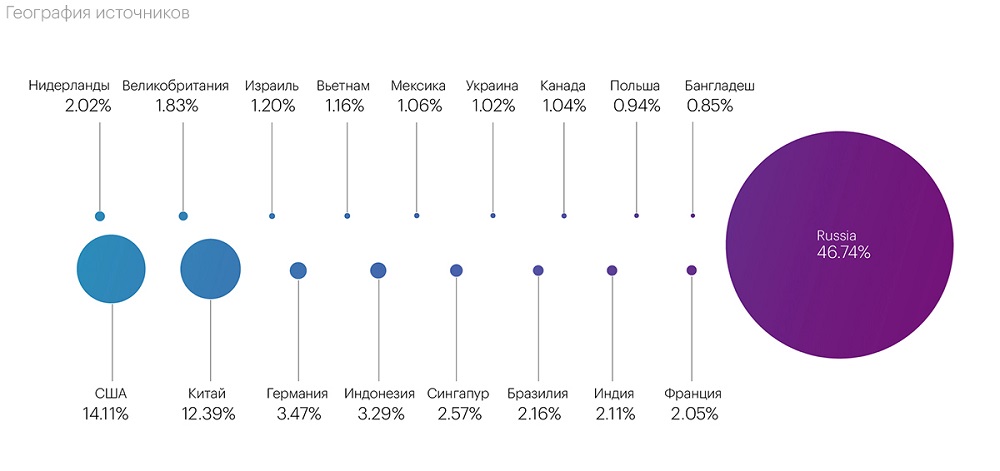

Географическое распределение источников атак

Статистика распределения атак по географическим источникам в третьем квартале подтверждает очередной тренд, который мы обозначили во втором квартале - для обхода геоблокировки злоумышленники стали активнее использовать локальные источники трафика, максимально близкие в регионе своих жертв.

Общее число заблокированных IP-адресов, по сравнению со вторым кварталом, увеличилось на 116,42%, с 18,5 миллионов до 40,15 миллиона.

Как и в предыдущем квартале, список возглавила Россия, где было заблокировано 18,7 миллиона адресов - это почти половина от общего числа заблокированных IP (46,74%). В ТОП 3 вновь США и Китай - 5,66 (14,11%) и 4,97 (12,39%) миллиона блокировок соответственно.

По-прежнему в список лидеров по количеству блокировок входят Германия (1,39 млн), Индонезия (1,32 млн), Сингапур (1,03 млн), Бразилия (867 тыс), Индия (847 тыс) и Франция (822 тыс).

Кроме того, в нашем списке есть и новички, по сравнению с прошлым кварталом. Так, Бангладеш, Израиль и Польша отметились 340 тысячами, 483 тысячами и 377 тысячами заблокированных IP соответственно.

Самый большой ботнет

По сравнению со вторым кварталом 2023 года, показатель самого большого ботнета, зафиксированного нами за исследуемый период, снизился почти в два раза и составил 85 298 устройств, собранных в 20 странах (136 590 устройств во втором квартале). Атака ботнета был зафиксирована 10 августа на сегмент Платежных систем. Наибольшее количество устройств ботнета зафиксировано в Индии - 10671 устройство. В ТОП 5 также вошли Индонезия (10092 устройства), Россия (9757 устройств), США (8361 устройство), Иран (6497 устройств) и Вьетнам (5786 устройств).

Атаки на уровне приложений (L7 модели OSI) - Application Layer Attacks

В третьем квартале количество атак на уровне приложений продолжило снижаться. В этот раз показатель упал еще на 26,67%, по сравнению со вторым кварталом текущего года. Итого, снижение доли атак на уровне L7 составило 34% относительно первого квартала 2023 года.

Для увеличения количества атак на уровне L7 нужны уязвимости, позволяющие создавать дешевые L7-атаки с возможностью генерации большого количества запросов в секунду. Без уязвимостей стоимость организации атак очень высока, поскольку арендовать реальные устройства и создать из них ботнет – очень дорого. Кроме того, нужно быть уверенным в том, как обойти механизмы защиты жертвы и насколько это выгодно с экономической точки зрения для нападающего.

Именно поэтому нападения не носят массовый характер, а становятся очень точечными.

Генерирование большого количества запросов с малого числа устройств возможно, если зараженное устройство для этого достаточно мощное. Например, можно арендовать или заразить IP с выделенным сервером или виртуальный сервер, с которого можно генерить от нескольких сотен до нескольких тысяч запросов. Такого рода атаки достаточно легко обнаруживаются и нейтрализуются облачными провайдерами защиты, которые анализируют трафик уровня приложения(L7).

С появлением новой версии протокола HTTP/2 стало возможным в рамках одной TCP-сессии генерировать сотни запросов, одновременно идущих к разным элементам атакуемого ресурса. В новом протоколе практически нет ограничений на число запросов внутри одной TCP сессии, что позволяет злоумышленникам оставаться относительно незаметными на уровне провайдерской L3-L4 защиты, и даже поведенческий анализ на L4 уровне не всегда может идентифицировать такую атаку, считая это нормальным поведением протокола.

Кроме того, злоумышленники с помощью L7-атак могут заставлять ресурсы жертвы горизонтально масштабироваться, тем самым в разы увеличивая чек на оплату облачных ресурсов. Часто такие атаки организуются на компании, арендующие серверы в облаке.

При проведении атаки по формальным признакам ресурс жертвы не деградирует, поскольку при возрастании объемов трафика сервер начинает моментально масштабироваться, но по итогам месяца заказчику это может грозить существенными финансовыми убытками, так как плата за утилизацию ресурсов облака может увеличивать счет в десятки раз.

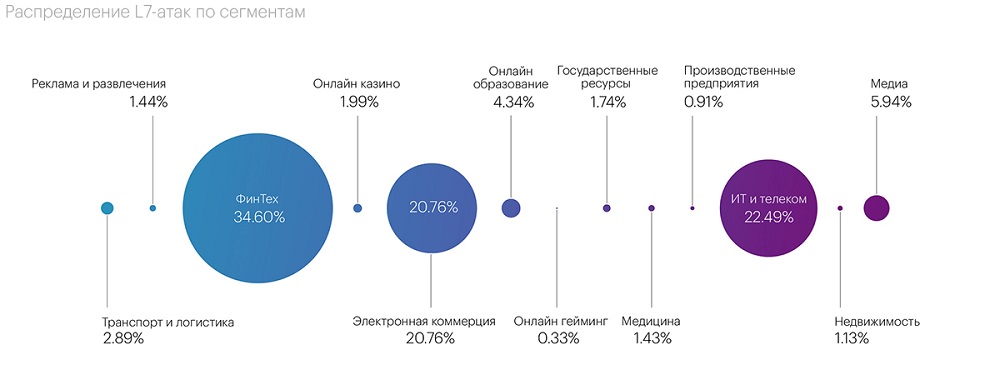

Распределение L7-атак

В списке наиболее популярных классов атак сменился лидер. На долю Request Rate Patterns - показателей, отличающихся от ожидаемого поведения легитимного пользователя с точки зрения частоты запросов - пришлось 30,54% всех атак. Следствием смены лидера не является значительный рост класса Request Rate Patterns, ведь его доля по сравнению с предыдущим кварталом увеличилась всего на 4,72%. Все дело в сильном падении доли класса Rotating Client Secondary Attributes - необычный набор заголовков в запросе. Лидер прошлого квартала занял вторую строчку с показателем 21,39%, что на 11,58% меньше показателя предыдущего квартала. Тройку замыкают, как и во втором квартале, мультиклассовые атаки, совмещающие в себе два и более класса - 16,53%. С прошлого квартала их доля выросла на 4%.

Наибольшее количество атак на уровне L7 в третьем квартале пришлось на сегмент Финансовых технологий - 34,60% от всех атак (во втором квартале данный сегмент занимал вторую строчку - 24,85%). На втором месте расположился сегмент ИТ и Телеком - 22,49% всех атак (третья строчка рейтинга второго квартала - 13,08%). А замыкает тройку самых атакуемых на данном уровне сегментов Электронная коммерция - 20,76% (лидер рейтинга второго квартала с показателем 33,04%).

Спускаясь на уровень микросегментов, можно заметить отличия от атак на уровне инфраструктуры (L3-L4). Если на сетевом и транспортном уровне злоумышленники чаще всего атаковали Банки, то на уровне приложений фокус атак был направлен на Платежные системы, которые заняли первую строчку с показателем 17,17% всех атак. В тройку лидеров атак на уровне L7 также вошли Программные сервисы (14,55%) и Онлайн магазины (9,25%). В то время как на L3-L4, вторую строчку заняли Электронные доски объявлений, а третью – как раз Онлайн магазины.

Среди наиболее часто используемых классов атак на Платежные системы оказались Request Rate Patterns - 34,17%, Мультиклассовые атаки - 18,85% и Abnormal URL Traversal - 16,67% (четвертый по популярности у злоумышленников класс атак в третьем квартале - 15,41%). Request Rate Patterns используется злоумышленниками чаще всего ввиду простоты его организации. При этом класс атак Rotating Client Secondary Attributes в данном сегменте занял лишь четвертую строчку (13,7%), которую в прошлом квартале занимал класс Fake Browser - (11% во втором квартале).

Кроме того стоит отметить сегменты Банки (8,10%) и Общественное питание (7,85%), которые злоумышленники также не обходили вниманием. Совокупная доля пяти самых атакуемых сегментов составляет более половины - 56,92% - всех атак на уровне приложений.

| L3-L4 | L7 | ||

|

Рейтинг (по убыванию) |

Доля | Рейтинг (по убыванию) | Доля |

|

Финансовый сектор: Банки |

36,01% |

Финансовый сектор: Платежные системы |

17,17% |

| Электронная коммерция: Электронные доски объявлений | 16,94% | ИТ и Телеком: Программные сервисы | 14,55% |

| Электронная коммерция: Онлайн магазины 11,80% |

11,80% | Электронная коммерция: Онлайн магазины | 9,25% |

| Образовательные технологии: Онлайн образование | 5,45% | Финансовый сектор: Банки | 8,10% |

| Финансовый сектор: Платежные системы | 4,54% | Электронная коммерция: Общественное питание | 7,85% |

Рейтинг атак с наибольшим показателем запросов в секунду (RPS) в третьем квартале возглавил Request Rate Patterns. Именно этот класс был использован в атаке на сегмент Электронных досок объявлений с пиковой частотой 978,4 тысячи запросов в секунду. Данный сегмент не вошел ни в один рейтинг атак на уровне приложений, однако именно тут мы зафиксировали самую высокую частоту запросов по итогам прошедших 9 месяцев 2023 года. Это более чем на 633% превышает показатель второго квартала. Данная атака длилась всего одну минуту и была зафиксирована в рамках мультиклассовой серии атак на данный сегмент, в период с 24 по 30 сентября. Всего в рамках данной серии было зафиксировано 18 атак на один домен. И хоть данные атаки и не были продолжительными, в пике составляя всего 2,5 минуты, как и в случае с атаками на уровнях L3-L4, здесь присутствуют признаки коммерческого (заказного) DDoS, о котором мы уже упоминали выше. Кроме вышеупомянутого класса, для атаки использовались также классы Fake Browser, Rotating Client Secondary Attributes и Abnormal URL Traversal. Более того, примечательным в данной атаке является еще и то, что ботнет, с которого велась атака, насчитывал всего 3 246 устройств. А среднее количество устройств всех ботнетов, задействованных в данной серии атак, составляло всего 17 092 устройств.

Вторая по интенсивности атака была зафиксирована в сегменте Хостингов и составила 445,7 тысяч запросов в секунду, и длилась 2 минуты. Замыкает тройку атака в 287,9 тысяч запросов в секунду на сегмент Платежных систем, которая длилась 2,5 минуты.

Самая продолжительная атака на уровне приложений была зафиксирована в сегменте онлайн магазинов (электронная коммерция). Атака интенсивностью всего в 527 запросов в секунду длилась более трех дней (73,06 часа). Вторая по продолжительности атака пришлась на сегмент программных сервисов (ИТ и Телеком) - 10,35 часов, а третью строчку занял сегмент онлайн образования 10,15 часов. Во всех трех случаях атаки были мультиклассовыми (в атаке использовалось два и более классов).

Средняя продолжительность атак на прикладном уровне в третьем квартале составила около 20 минут, а средняя интенсивность - 4,9 тысяч запросов в секунду.

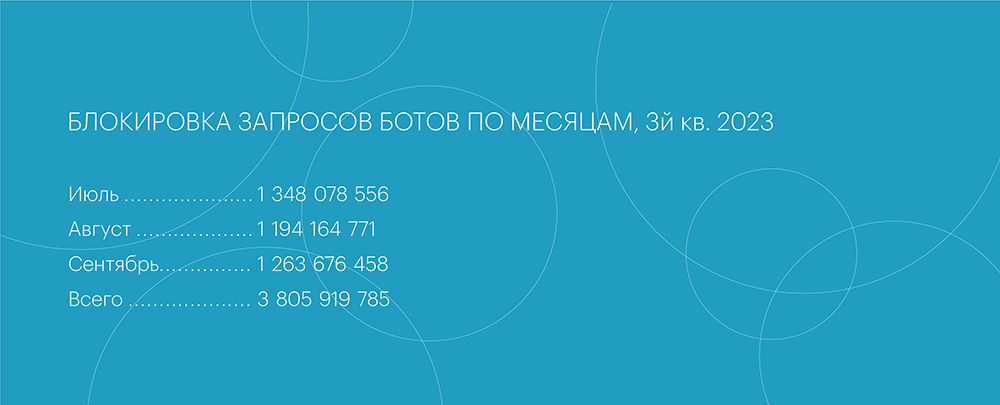

Статистика защиты от ботов

В сравнении со вторым кварталом, количество атак ботов сократилось на 10%, составив 3 805 919 785. Пиковые значения в третьем квартале оказались меньше, не было рекордных по объему и продолжительности бот-всплесков, которые выделялись бы относительно повседневной активности. Самым активным месяцем 3 квартала стал июль, на который пришлось больше всего атак: 1,35 млрд. заблокированных запросов ботов.

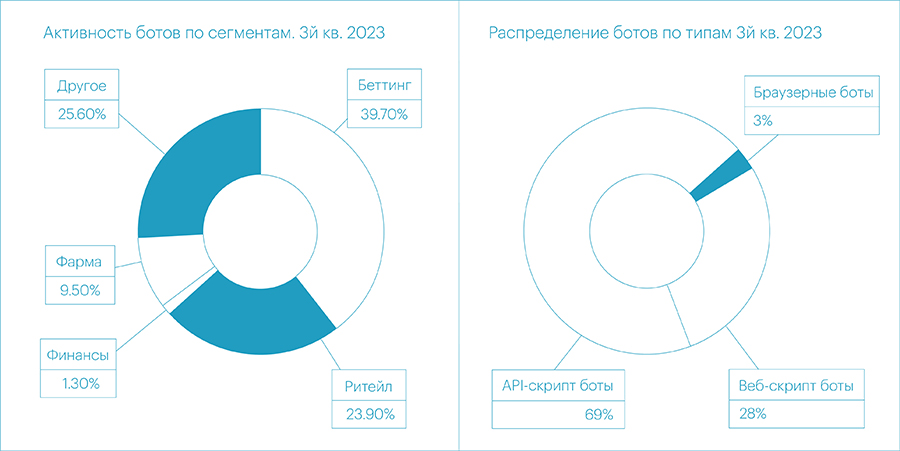

Сегменты беттинга и онлайн-ритейла находятся в топе у атакующих уже третий квартал подряд. В третьем квартале их доли составили 39,7% и 23,9% соответственно. Третье и четвертое место, как и в предыдущем периоде, заняли фармацевтика (9,5%) и финансовые организации (1,3%).

Количество фона и бот-инцидентов в сегменте онлайн-фармы выросло буквально вдвое относительно второго квартала 2023 года. Серьезные ботнеты, с помощью которых до этого перебирали ритейл и развлекательные ресурсы, например, беттинг, теперь активно применяются в секторе интернет-аптек, где их ресурсы используются в полную мощность.

Крупнейшая атака ботов произошла в сфере беттинга 24 сентября. В этот день было зафиксировано 24 255 701 запросов, что, однако, почти на 10 млн меньше пиковой атаки второго квартала в этом же сегменте. Наиболее быстрая атака, как и в предыдущем периоде, была организована в тот же день, 24 сентября, в сегменте электронной коммерции. Скорость атаки составила 43 644 запросов ботов в пике (rps), что в 3,5 раза больше самой быстрой атаки второго квартала, также произошедшей в сегменте электронной коммерции.

Бот-атаки увеличились по продолжительности, но уменьшились по резким всплескам. Основной вклад в бот-активность теперь вносит фоновый режим: атаки, 24/7 создающие нагрузку на ресурсы жертв без резких перепадов. Хорошей иллюстрацией к этому является то, что рекордные значения по нагрузке в день и единичным инцидентам бот-атак теперь намного ниже, чем были в прошлом квартале. Так, крупнейшая атака текущего квартала оказалась на 30% слабее показателей предыдущего периода, но общее количество бот-запросов – всего на 10% ниже. А значит, все силы ушли в фоновую нагрузку.

Наиболее эксплуатируемыми методами дистрибуции ботов стали API-скрипты (69%), Web-скрипты (28%) и Браузеры (3%). Среднедневное количество запросов ботов на этот раз составило 41 823 294, сократившись почти на 5 млн запросов, по сравнению с предыдущим периодом.

Бот-атаки стали быстрее прекращаться их организаторами, когда последние начинают встречать контрмеры со стороны антибот-систем. Если во втором квартале часто случалось, что после нейтрализации атака могла висеть еще неделю и создавать лишний фон, который блокировала защита, то теперь продолжительность массированных атак стала меньше, фон падает почти до нулевого, пока нападающие не начнут пробовать новые векторы атак или новые ресурсы.

Популярность новых инструментов для скрэпинга и автоматизации браузеров (new Chrome headless) сейчас ниже, чем мы ожидали: они не фигурируют в массированных всплесках и не выделяются в общем фоне атак. Однако это затишье перед штормом. Мы предполагаем массовое использование не засвеченных ранее векторов бот-активности в 4 квартале в период Черной пятницы.

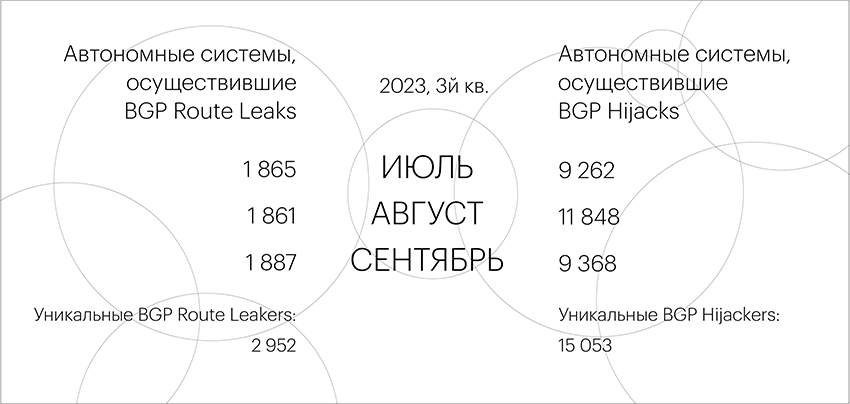

Инциденты BGP

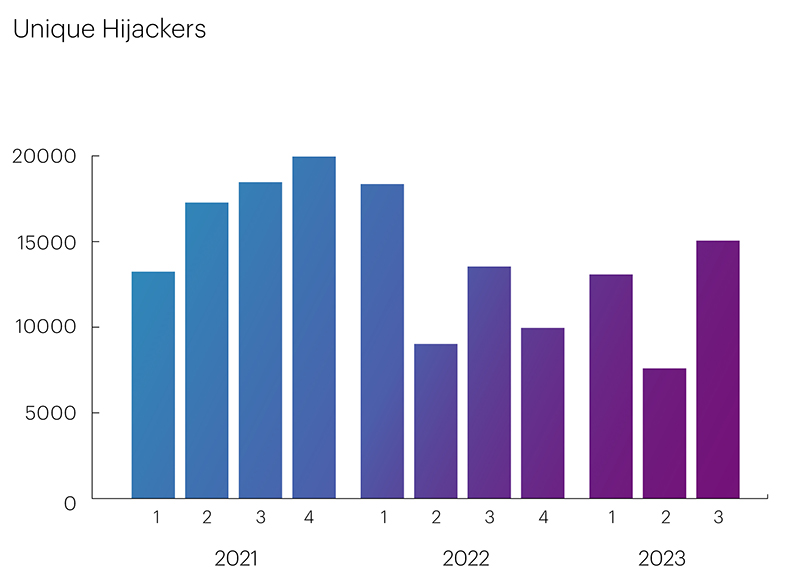

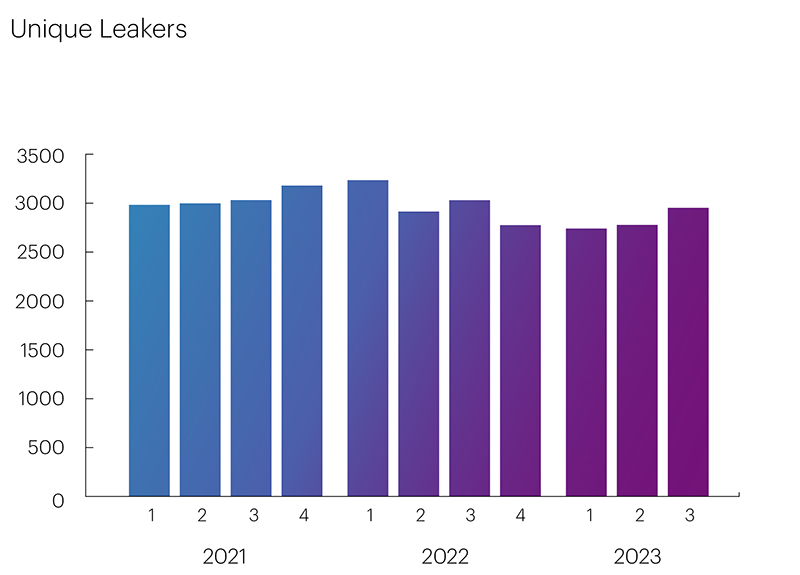

Количество уникальных автономных систем, осуществлявших утечки маршрутов, в третьем квартале осталось примерно на том же уровне, что и в предыдущем периоде. При этом число уникальных автономных систем, осуществлявших перехваты трафика, увеличилось почти в 2 раза с 7 595 до 15 053.

Несмотря на возросшее число АС, осуществлявших перехваты трафика, в третьем квартале, отчетливо наблюдается тренд по снижению их количества в годовом исчислении.

Пик количества BGP Hijackers пришелся на 4 квартал 2021 и первый квартал 2022 года, составив 19 960 и 18 352 соответственно, после чего их число начало идти на спад, достигнув минимальных значений во втором квартале этого года – 7 595.

Снижение происходит в основном из-за повсеместного внедрения валидации на основе RPKI ROA. С одной стороны, растет число ROA-записей в RPKI-репозиториях и провайдеры защищают свой входящий трафик.

С другой – внедрение drop-invalid политик на сетях крупных операторов помогает снизить распространение невалидных префиксов и тем самым защитить исходящий трафик пользователей от попадания в Автономные системы с невалидными анонсами. Соответственно, с точки зрения нашей системы мониторинга, это приводит к снижению видимости автономных систем, осуществляющих перехваты адресного пространства.

Третий квартал этого года, тем не менее, стал исключением из правил, возросшие показатели которого резко выделились на фоне общего падения числа BGP Hijackers.

Команда Qrator.Radar провела исследование этого странного всплеска, в процессе которого было выявлено автоматизированное анонсирование IPv6 префиксов автономными системами из APNIC диапазона (номера АС от 142067 до 146745), которые обычно практически не участвуют в глобальной маршрутизации. Данные анонсы и давали несвойственный прирост числа уникальных ASN в ~4 тысячи каждый месяц.

Причина этого – действия китайской образовательной и исследовательской сети China Education and Research Network (CERN), вероятно, направленные на развитие китайской сети нового поколения (China Next Generation Internet, CNGI), базирующейся на использовании IPv6, но с точки зрения глобальной маршрутизации анонсирование префиксов от имени сторонних АС, конечно, не является хорошей практикой.

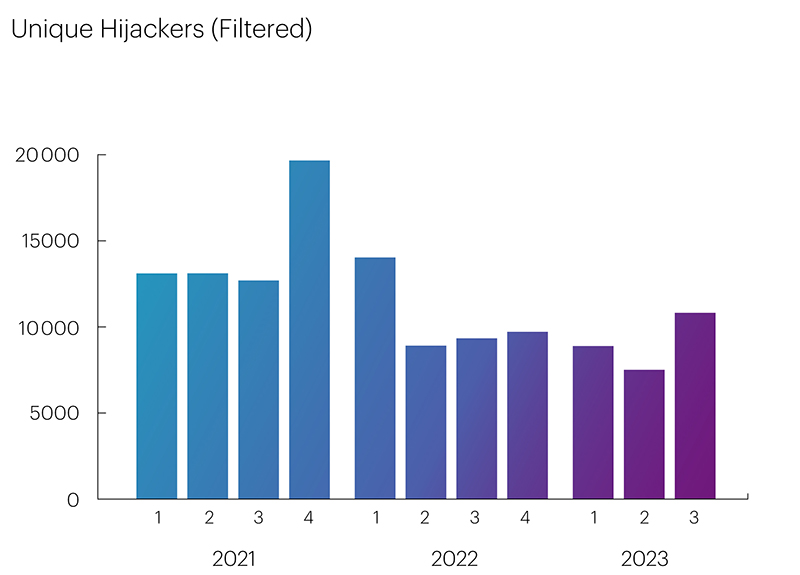

После фильтрации данных за третий квартал и исключения числа перехватов адресного пространства китайской сетью мы получили более чистый график, на котором видно, что число уникальных BGP Hijackers действительно стало снижаться, по сравнению с рядом периодов 2021 и 2022 года, и тренд прослеживается еще более четко.

К сожалению, механизм RPKI ROA не позволяет противодействовать утечкам маршрутов, и тенденция сокращения числа инцидентов, характерная для BGP Hijackers, практически не очевидна для BGP Route Leakers. Их количество от квартала к кварталу меняется совсем незначительно.

Для того чтобы количество АС, осуществляющих утечки маршрутов, уменьшалось, нужно внедрять механизм защиты ASPA, основанный на валидации путей (AS_PATH). Данный механизм, так же как и RPKI ROA, работает на хорошо зарекомендовавшей себя RPKI-инфраструктуре и позволяет решить большинство проблем с инцидентами BGP.

Глобальные инциденты BGP

Команда Qrator.Radar имеет набор определенных пороговых значений, отделяющих глобальные инциденты от всех остальных. Они включают количество затронутых префиксов, автономных систем и степень распределения аномалии по таблицам маршрутизации.

В отличие от предыдущего периода, в третьем квартале 2023 было зафиксировано больше глобальных утечек маршрутов.

| Число глобальных BGP Route Leaks | Число глобальных BGP Hijacks |

| Июль: 3 Август: 2 Сентябрь: 1 |

Июль: 0 Август: 1 Сентябрь: 0 |

Подробный разбор распространения и воздействия на трафик двух детектированных нами инцидентов, произошедших 28 и 29 августа, был сделан нашим коллегой Дугом Медори в блоге Kentik, а полное описание всех инцидентов по дате их возникновения можно найти в Twitter-ленте Qrator.Radar

Выводы:

- UDP флуд продолжил набирать обороты, продемонстрировав новый рекорд 66,92% от общего числа атак в смешанных значениях и 64,13% – в абсолютных.

- Сложные (смешанные) атаки отметились самой высокой продолжительностью и пропускной способностью.

- Третий год подряд мы наблюдаем сезонное падение общего количества атак в третьем квартале. В этом году показатель снизился на 13,46%, что является еще одним свидетельством изменения паттерна поведения злоумышленников в сторону UDP.

- Максимальная продолжительность атак показала первый рекорд в этом году в конце августа, когда произошла атака на сегмент транспорта и логистики (аэропорты), продлившаяся почти три дня (71 час 58 минут).

- В третьем квартале, как и в предыдущем, больше всего от атак пострадал финансовый сегмент - 42,06%.

- Наиболее атакуемыми микросегментами стали банки, электронные доски объявлений и розничные продажи, что объясняется подготовкой и началом осеннего сезона.

- Коммерческие атаки в этом году стали возвращать свою популярность за счет расширения каналов связи, перехода на новые протоколы для оптимизации работы удаленных офисов, легкости и низкой стоимости организации.

- Для обхода геоблокировки злоумышленники стали активнее использовать локальные источники трафика, максимально близко в регионе своих жертв, и общее число заблокированных IP-адресов, по сравнению со вторым кварталом, увеличилось на 116,42%.

- Число L7-атак продолжает снижаться (сократившись еще на 26,67%). Нападения не носят массовый характер, а становятся очень точечными.

- Наибольшее количество атак на уровне L7 пришлось на сегмент Финансовых технологий - 34,60%. На втором месте – сегмент ИТ и Телеком - 22,49% всех атак, а замыкает тройку Электронная коммерция - 20,76%.

- В сравнении со вторым кварталом, количество атак ботов сократилось на 10%. Самым активным месяцем 3 квартала стал июль, на который пришлось больше всего атак: 1,35 млрд. заблокированных запросов ботов.

- Сегменты беттинга и онлайн-ритейла находятся в топе по бот-инцидентам уже третий квартал подряд.

- Несмотря на то, что число уникальных автономных систем, осуществлявших перехваты трафика, увеличилось почти в 2 раза в третьем квартале, отчетливо наблюдается тренд по снижению их количества в годовом исчислении.

- Внедрение валидации на основе RPKI ROA продолжает оказывать существенное влияние на уменьшение числа BGP Hijackers.

Другие наблюдения:

- Серия атак с максимальной пропускной способностью была зафиксирована в сегменте ИТ и Телеком и нацелена на хостинговую платформу, атакованную сразу в четырех векторах с пиковой нагрузкой.

- Численность самого большого ботнета снизилась почти в два раза, по сравнению со вторым кварталом, и составила 85 298 устройств.

- Рейтинг атак с наибольшим показателем запросов в секунду (RPS) в третьем квартале возглавил класс Request Rate Patterns, использовавшийся в атаке на сегмент Электронных досок объявлений с пиковой частотой 978,4 тысячи запросов в секунду.

- Самая продолжительная атака на уровне приложений была зафиксирована в сегменте онлайн магазинов, продлившись более трех дней (73,06 часа). Вторая по продолжительности атака пришлась на сегмент программных сервисов (ИТ и Телеком) - 10,35 часов, а третью строчку занял сегмент онлайн образования 10,15 часов. Во всех трех случаях атаки были мультиклассовыми.

- Бот-атаки увеличились по продолжительности, но уменьшились по резким всплескам. Теперь основная бот-активность достигается за счет фонового режима: атаки, 24/7 создающие нагрузку на ресурсы жертв без резких перепадов.

- В третьем квартале произошел всплеск числа BGP Hijackers из-за действий China Education and Research Network (CERN), вероятно, направленных на развитие китайской сети нового поколения (China Next Generation Internet, CNGI), базирующейся на использовании IPv6.

- Количество утечек маршрутов от квартала к кварталу меняется совсем незначительно. Для сокращения числа АС, осуществляющих утечки маршрутов, нужно внедрять механизм защиты ASPA, основанный на валидации путей (AS_PATH).

Примечания

Боты веб-скриптов: скриптовые подпрограммы, выполняющие прямые запросы на загрузку веб-страниц и анализирующие содержимое страницы на наличие определенных данных без использования браузера или внешнего приложения.

Боты-скрипты API: скриптовые подпрограммы, выполняющие прямые вызовы API к серверной части веб-приложения или мобильного приложения для загрузки необходимых данных, игнорируя внешний интерфейс.

Браузерные боты: платформы автоматизации высокого уровня, которые работают с автономными или модифицированными веб-браузерами и обладают большинством человеческих пользовательских возможностей.