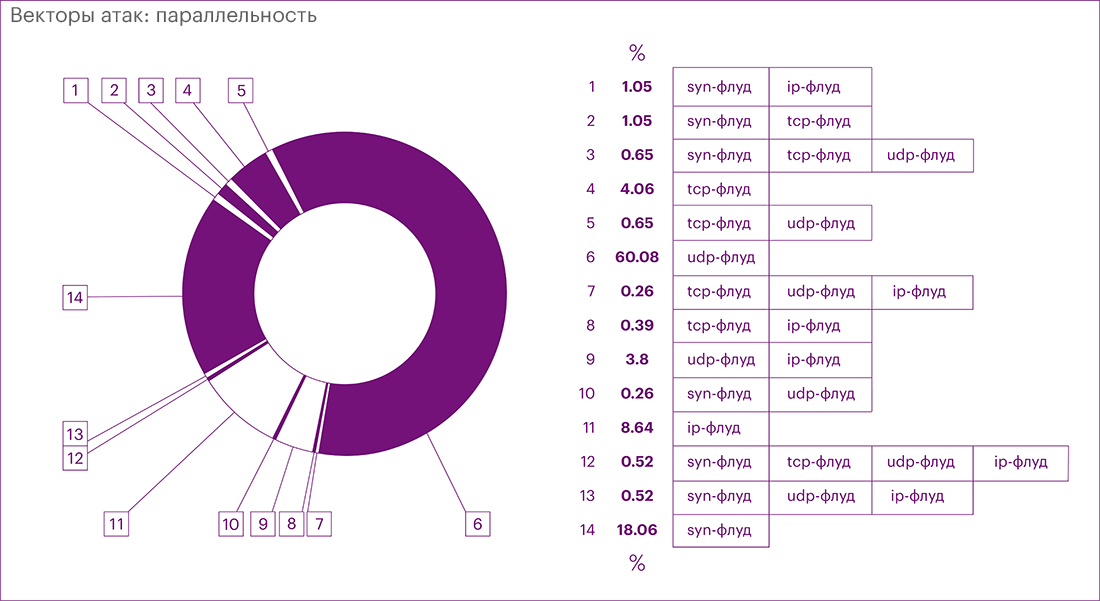

Обзор DDoS атак по векторам в абсолютных и смешанных значениях

Во втором квартале 2023 года расстановка сил относительно первого квартала немного изменилась. Во-первых, стоит отметить значительный рост UDP flood. Данный вектор показал чуть ли не двукратный рост с 37,44% до 60,1%, по сравнению с первым кварталом. Во-вторых, незначительный рост SYN flood с 17,63% до 18,1%, а также рост IP flood вытеснили TCP flood, который в первом квартале занимал второе место с долей 19,34%. Во втором квартале этот показатель снизился до 4,06%.

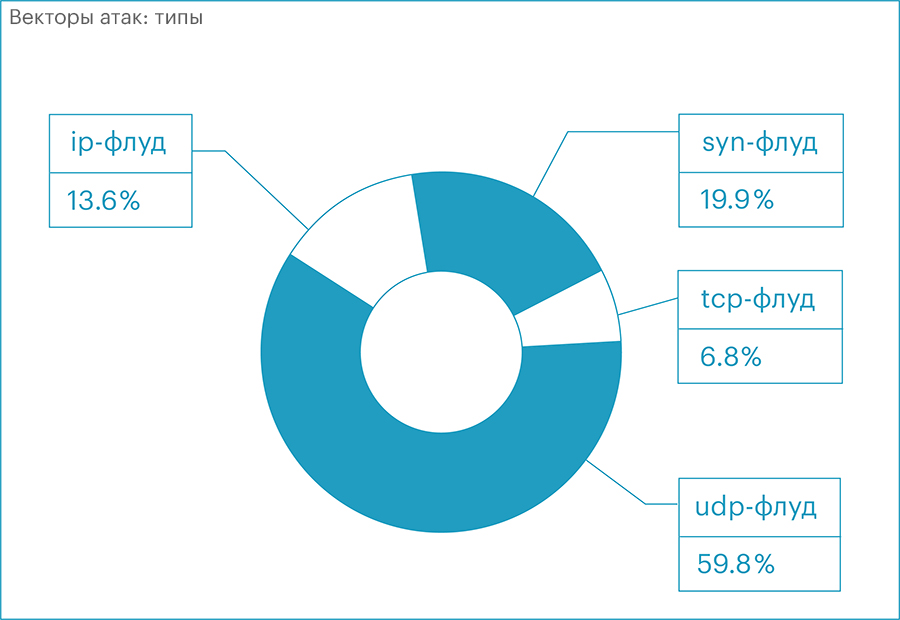

В статистике чистого распределения векторов атак расстановка позиций была в следующем порядке:

- UDP food - 59,77%

- SYN flood - 19,88%

- IP flood - 13,57%

- TCP flood - 6,78%

Как и в анализе с учетом смешанных векторов, в процентном соотношении и в продолжительности атак мы видим ту же динамику: общее снижение доли TCP flood, стабильно высокий показатель SYN flood и увеличение доли UDP flood и IP flood.

Интересно отметить, что вот уже третий год подряд мы наблюдаем тренд на динамичный рост абсолютных значений UDP flood как в целом, относительно других векторов, так и в частности во втором квартале относительно других кварталов.

В этот период объем возрастает со среднестатистических 29,31% до среднестатистических 51,45% (динамика указана за период 2021 - 2023 гг). Как можно заметить, в преддверии лета объем UDP flood возрастает более чем на 20%, что, вероятно, связано с наступлением летнего бизнес-сезона в ряде сегментов бизнеса, что подтверждается большим количеством атак на эти сегменты (о чем сказано ниже).

В целом, рост показателей UDP flood объясняется изменением инфраструктуры большинства бизнесов. Так, с момента наступления пандемии в 2020 году преимущественное большинство компаний перешли на удаленный формат работы. И если до 2020 года для организации удаленного доступа к корпоративным ресурсам использовали VPN решения, которые как транспорт использовали преимущественно TCP (TLS) или IPsec (ESP), то после 2020 массово многие перешли на UDP (выбрав протокол DTLS), который повышает производительность приложений и обеспечивает необходимую масштабируемость, особенно когда клиенты используют мобильный интернет или WiFi для выхода в интернет (большие задержки и потери пакетов в таких сетях приводят к очень медленной производительности решений на базе TCP).

Продолжая развивать формат удаленных офисов, многие начали расширять свои интернет-каналы, внедряя дополнительные средства коммуникаций: ВКС, мессенджеры, IP-телефония и так далее. В ответ на это злоумышленники также эволюционировали. Они поняли, что UDP трафик достаточно легко генерировать: для этого нужен совсем нехитрый инструментарий, атаки на UDP уровне значительно дешевле и легче в организации. Поэтому количество таких атак в моменты обострений и бизнес сезонов может резко набирать обороты и также резко падать, так как от злоумышленника в данном случае практически не требуется никаких капитальных затрат.

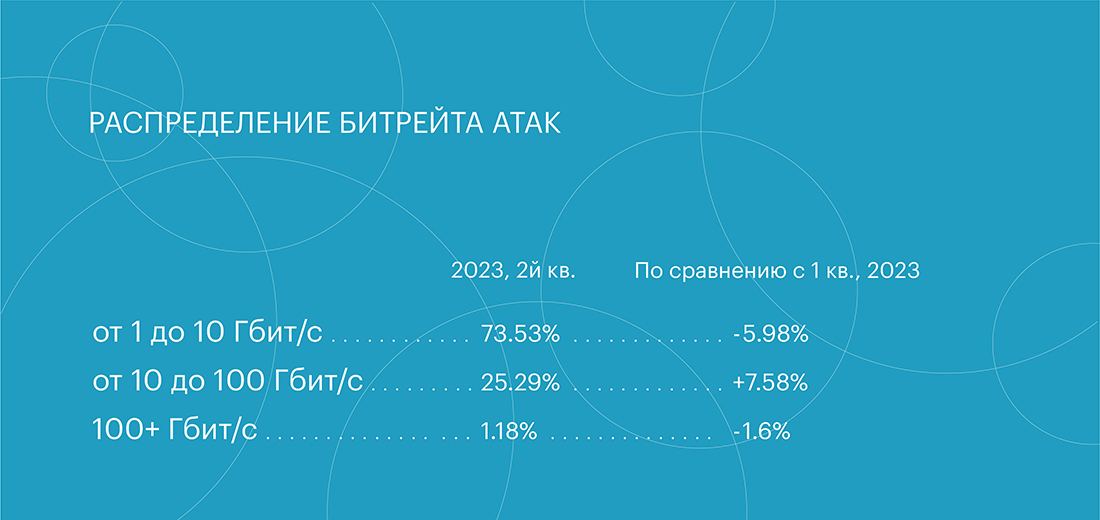

В связи с этим можно отметить еще один намечающийся тренд - повышение битрейта атак в будущем и возможные новые рекорды. Это допустимо потому, что каналы передачи данных становятся шире, стоимость атак снижается, и покупка/организация ботнета, который сложно отследить, становится проще для злоумышленников.

Кроме того, росту уровня атак на UDP способствует появление новых версий протоколов, таких как HTTP/3 и RDP 8.1 и других (в новых версиях предпочтительным является UDP для транспортировки данных).

Количество же атак типа SYN flood, их продолжительность, за исключением аномальных периодов, остается стабильным уже последние три года, и очевидно, что рост атак во втором квартале 2023 года, по сравнению с первым кварталом, был достигнут именно за счет UDP flood.

Сохранение числа атак типа SYN flood примерно на одном и том же уровне может объясняться двумя факторами. Во-первых, число хостинг-провайдеров, которые не фильтруют исходящий трафик своих пользователей согласно рекомендациям BCP38, с каждым годом все меньше, что существенно сдерживает возможность организации SYN flood атак. Во-вторых, сохраняющаяся возможность использования зараженных домовых машин, для генерации SYN flood атак уже не так выгодна злоумышленникам. В современных реалиях существуют более выгодные для злоумышленников способы использования домовых машин чем SYN flood, например, спам-рассылки, криптовалютный майнинг или атаки уровня L7. В результате этих двух факторов спрос уравнивается, и из квартала в квартал мы наблюдаем один и тот же объем SYN flood (трафик со спуфленного источника).

В целом можно говорить о том, что в организации DDoS-атак присутствует фактор сезонности. Из года в год второй и третий квартал получают больше атак, чем первый и четвертый, что можно объяснить повышенной активностью злоумышленников в весенний период и в сентябре – в начале бизнес-сезона.

Совокупный объем четырех лидирующих векторов во втором квартале составил 90,84% всех нейтрализованных атак, что на 6,85% больше аналогичной выборки в первом квартале текущего года.

На фоне сильно возросшего количества UDP атак показатель сложных (смешанных) атак снизился во втором квартале с 16,01% до 9,16%. При этом самую крупную долю смешанных атак, где присутствует два и более вектором, занимает комбинация UDP flood + IP flood. Однако важно отметить, что в текущем квартале данная комбинация векторов достигла абсолютного минимума за последние два года, опустившись с показателя в 8,6% аналогичного периода прошлого года до 3,79% текущего.

Стоит отметить, что тенденция к снижению показателей сложных атак сохраняется не только для вышеприведенного примера, но и для всех сложных атак совокупно. На протяжении прошлого года этот показатель оставался на уровне 19%, демонстрируя лишь незначительные колебания. Но уже в первом квартале этого года данный показатель начал движение вниз, продолжив тренд и во втором квартале. Всего с начала года показатель общего числа сложных атак снизился с 19,66% до 9,16%, более чем в 2 раза. Однако это снижение является кажущимся, поскольку в целом число сложных атак не снижается: большими темпами лишь растет количество простых в организации атак, на фоне чего показатели мультивекторных атак кажутся меньше. В абсолютном выражении число мультивекторных атак показывает лишь незначительные колебания в рамках сезонности.

В абсолютных значениях количество атак также продолжает расти. Резкое падение более чем на 30%, которое мы наблюдали в четвертом квартале прошлого года, продолжает отыгрывать свои позиции. За прошедшие шесть месяцев общее количество атак снова выросло, увеличившись на 40%.

Есть основания предполагать, что в третьем квартале большой объем атак будет сохраняться именно за счет высокого уровня UDP flood. К концу года, если не произойдёт существенных изменений под влиянием внешних факторов, количество UDP атак должно немного снизиться вместе со снижением бизнес активности в предновогодний период, а объем генерируемого в интернете SYN флуда, вероятно, останется на том же уровне.

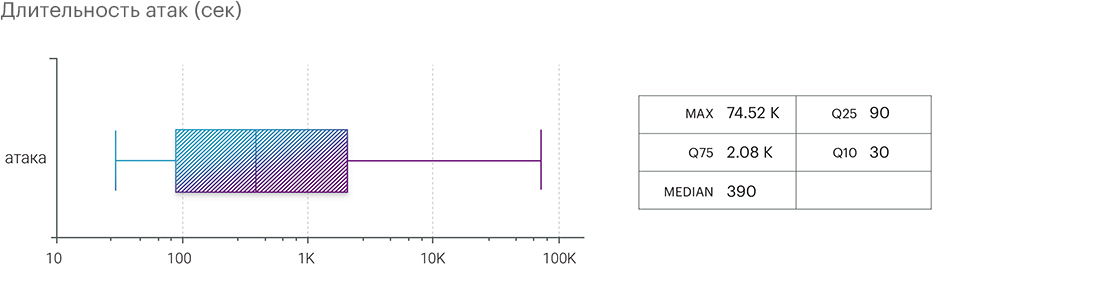

Продолжительность атак

Длительность атак во втором квартале показала отрицательную динамику. Средняя продолжительность уменьшилась на 29,15%, практически вернувшись к показателям четвертого квартала 2022 года, составив 47 минут. Аналогичный показатель в первом квартале составлял более одного часа.

Максимальная продолжительность также снижается, в этот раз уменьшившись с 42 часов в первом квартале до 20,7 часа во втором квартале. В отличие от первого квартала, где самая продолжительная атака пришлась на банковский сектор, на этот раз под удар попала индустрия онлайн игр.

Сокращение максимальной длительности DDoS-атак можно связать с тем, что злоумышленники сейчас не фокусируются на отдельных ресурсах, атакуя их в течение длительного периода времени. Если атака не результативна, они сразу переключаются на другие цели, которых у злоумышленников огромное количество, и не тратят свое время.

Медианное значение продолжило расти, вернувшись на уровень второго и третьего квартала 2022 года и составив 390 секунд.

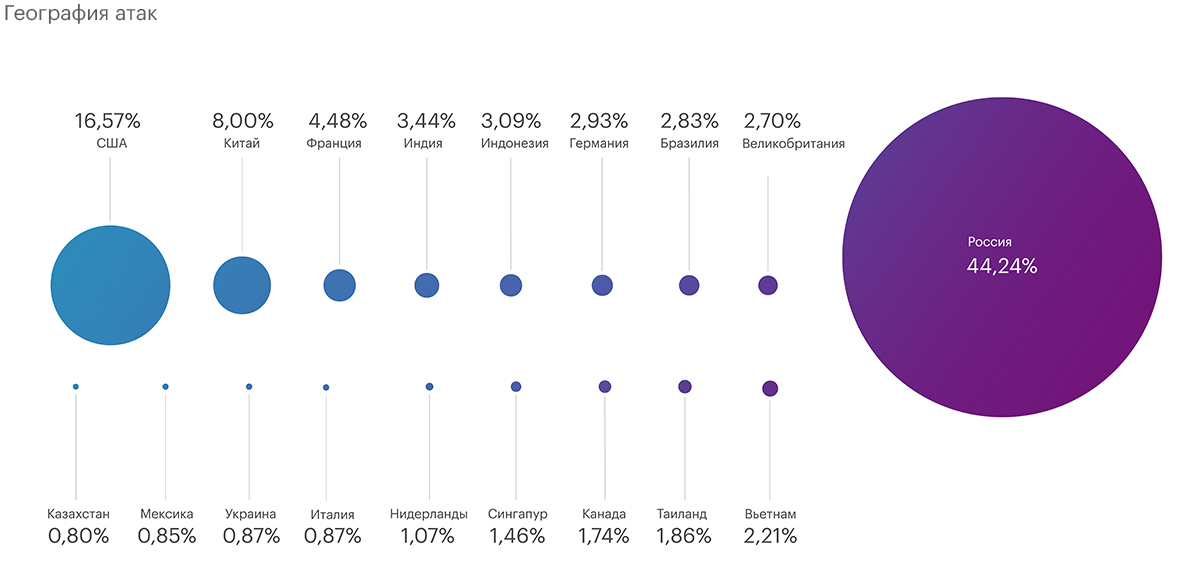

Географическое распределение источников атак

Во втором квартале наибольшее количество заблокированных IP адресов пришлось на Россию - 8,2 млн. США стала вторым по популярности источником атак с результатом в более чем 3 млн заблокированных адресов. Замыкает тройку лидеров Китай, на долю которого пришлось 1,4 млн адресов.

Всего по итогам второго квартала в черный список было внесено почти 19,5 млн IP адресов, с которых совершались атаки. В ТОП стран также вошли Франция (830 тыс), Индия (638 тыс), Индонезия (573 тыс), Германия (543 тыс), Бразилия (524 тыс) и Великобритания (500 тыс).

Результаты исследований, полученные по итогам второго квартала, показали, что блокировка по гео IP стала менее эффективной. Причиной тому послужило поведение злоумышленников, которые для обхода блокировки стали использовать локальные источники трафика в странах, которых располагаются их жертвы.

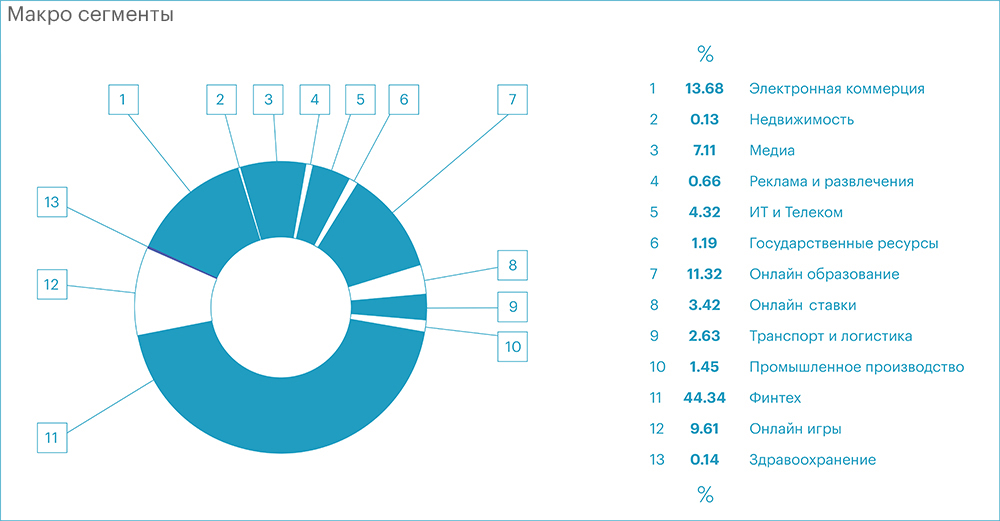

Распределение атак по индустриям (Attacks by segment)

С точки зрения бизнеса, во втором квартале больше всего пострадал финансовый сегмент, на долю которого пришлось 44,34% всех атак на уровне L3-L4. Вторую и третью строчки заняли сегменты электронной коммерции и онлайн образования - 13,68% и 11,32% соответственно.

Углубляясь в детали сегментов, можно выделить следующее:

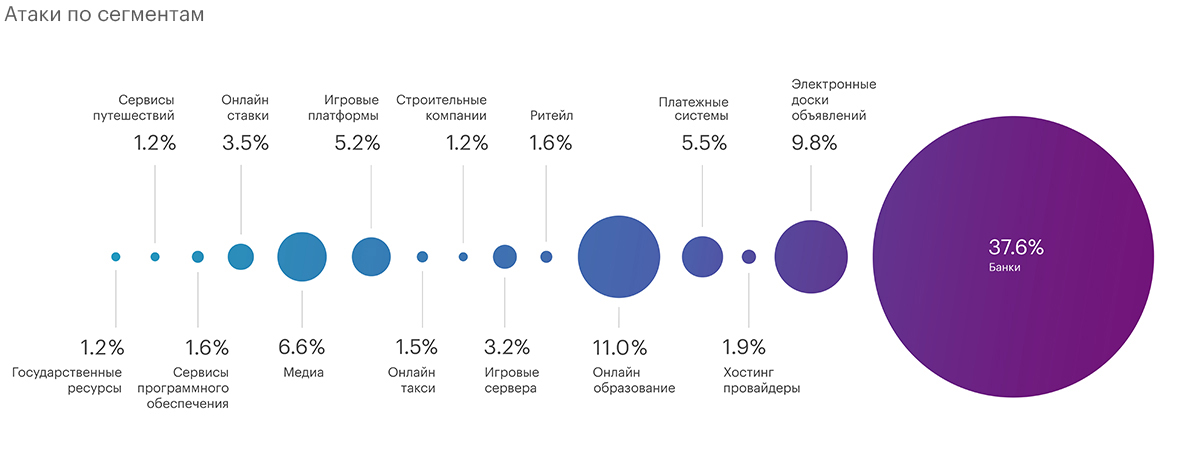

- Наибольшее количество атак во втором квартале пришлось на банки. Их доля выросла почти на 30%. В частности, основной пик атак пришелся на апрель, в мае наблюдался небольшой спад, который компенсировался активным ростом в июне. В общей сложности на банки пришлось 37,6% всех зафиксированных атак во втором квартале. Данный рост в первую очередь связан с тем, что лето является активным бизнес-сезоном для многих, включая банки, которые начинают активно привлекать вклады и выдавать кредиты на путешествия, строительство и ремонт.

- На втором месте оказались образовательные сервисы, на долю которых пришлось 11% всех атак. Повышенное внимание злоумышленников к этой сфере связано с окончанием учебного года, началом выпускных экзаменов и поступлением школьников в вузы. Кроме того, в начале лета обычно растет спрос на образовательные онлайн-программы на период школьных каникул, а значит, увеличивается конкуренция в этой сфере, что стимулирует спрос на организацию DDoS-атак.

- Третье место практически поделили между собой сегмент электронных досок объявлений - 9,8% - и сфера онлайн-гейминга с 9,6% атак.

В разрезе продолжительности атак картина выглядит совсем иначе. Самая продолжительная атака на банковский сектор составила всего 4,9 часов, оказавшись лишь на пятом месте. На первых трех позициях разместились игровые платформы (20,7 часов), онлайн медиа (17,3 часа) и сервисы путешествий (12 часов). При этом, если отсечь пиковые значения и посмотреть на картину в разрезе 90 и 75 перцентиля, то тройка лидеров выглядит немного иначе - первое, второе и третье места между собой разделили сервисы путешествий, банки и телеком операторы соответственно.

Напомним, что в первом квартале основной целью злоумышленников стали электронные доски объявлений, платформы онлайн образования и платежные системы. А самая продолжительная атака как раз пришлась на банковский сектор, составив 42 часа, при том, что средняя продолжительность атак на банки составляла всего 18,5 минут. В то время как средняя продолжительность атак на OFD составила 2,18 часа.

Внутри второго квартала картина также менялась из-за высокой вовлеченности разных сегментов бизнеса в сезонные активности. Так, в мае в тройку лидеров вошли платежные системы, оттеснив электронные доски объявлений на четвертое место (10,76% и 8,52% соответственно). А максимально продолжительные атаки, включая абсолютное значение, 90 и 75 перцентили, пришлись на сервисы путешествий. Очевидно, это следствие начавшегося отпускного сезона и возросшего спроса на туристические путевки, авиабилеты и бронирования. При этом уже в июне в тройку лидеров вошли игровые платформы, заняв второе место с долей 14,13%. Такая частая смена сегментов подтверждает тренд - количество атак возросло, но их продолжительность снизилась - злоумышленники быстро переключаются между сегментами в поисках все новых и новых жертв.

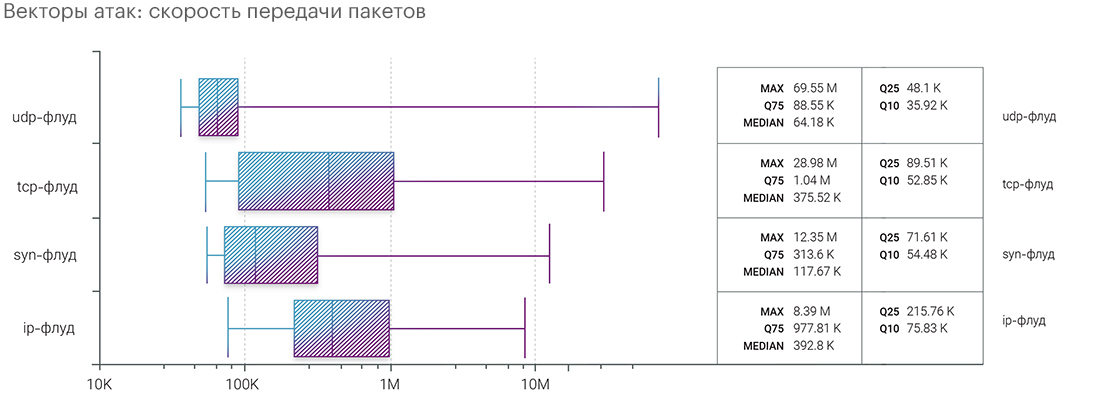

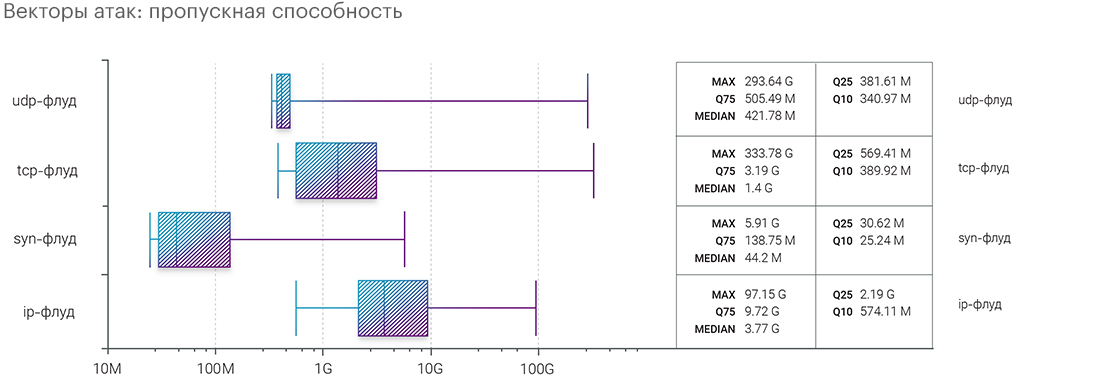

Векторы атак: пропускная способность

Что касается полосы атаки за прошедший период, атака с максимальным битрейтом в форме TCP flood была зафиксирована на сегмент онлайн медиа, составив 333,78 Гб/с. Сегмент ставок разместился на втором месте с битрейтом максимально зафиксированной UDP flood атаки 293.64 Гб/с. В пятерку лидеров также вошли образовательные сервисы, хостинг-провайдеры и онлайн гейминг с показателями 88,78 Гб/с, 62,93 Гб/с и 60,42 Гб/с соответственно. В то же время максимальная пакетная интенсивность была зафиксирована в сегментах онлайн казино, интернет медиа и онлайн гейминга. Беттинговые инфраструктуры подверглись UDP flood атакам интенсивностью 69,55 Мп/с, а интернет медиа были атакованы TCP flood с интенсивностью 28,98 Мп/с.

Расстановка показателей битрейта относительно предыдущих двух кварталов изменилась незначительно. Битрейт TCP-флуда и UDP-флуда имеет более высокие максимумы. Медианное значение векторов атак, по сравнению с предыдущим кварталом, снизилось, но общая расстановка значений также не изменилась – в этом квартале значение битрейта SYN flood и UDP flood по-прежнему ниже значений TCP flood и IP flood, и составляют 44,2 Мб/с, 421,78 Мб/с, 1,4 Гб/с и 3,77 Гб/с.

Пакетная интенсивность различных векторов атак также претерпела небольшие изменения. Максимальный показатель по-прежнему принадлежит UDP flood, который, однако, по сравнению с первым кварталом этого года снизился в два раза, со 127,67 Мп/с до 69,55 Мп/с. Это же касается и медианного значения: IP flood - 392,8 Kpps, TCP flood - 375,52 Kpps, SYN flood - 117,67 Kpps, UDP flood - 64,18 Kpps.

Самый большой ботнет

Во втором квартале 2023 года, по сравнению с предыдущим периодом, не было серьезных изменений с точки зрения источника атак. Самый значительный источник атаки включал в себя 136 590 устройств — почти столько же, сколько и в первом квартале 2023 года. Тем не менее, эта цифра почти в 2 раза больше, чем число устройств, задействованных в самом крупном источнике атаки во втором квартале 2022 года (84 000 устройств).

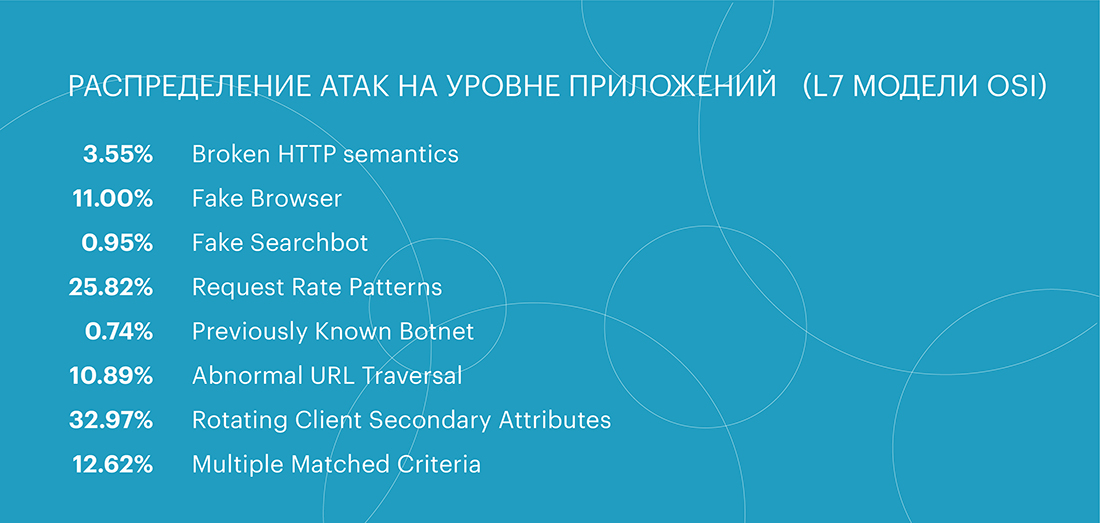

Распределение атак на уровне приложений (L7 модели OSI) - Application Layer Attack distribution

Картина атак на уровне приложений (L7) во втором квартале немногим отличается от первого квартала. Общее количество атак снизилось на 11%, тем не менее, по-прежнему оставаясь на высоком уровне - более 16 000 атак.

Как и в начале года, первые два места разделили между собой два класса атак - Rotating Client Secondary Attributes и Request Rate Patterns. На долю необычного набора заголовков в запросе в этот раз пришлось 32,97% атак, превысив показатель первого квартала более чем на 3%. При этом почти половина всех атак класса Rotating Client Secondary Attributes пришлась на сегмент электронной коммерции - 49,87%. Вторую и третью строчку заняли сегменты финтех и ИТ/Телеком с показателями 13,55% и 10,21% соответственно.

А вот категория показателей, отличающиеся от ожидаемого поведения легитимного пользователя с точки зрения частоты запросов наоборот немного снизилась, составив 25,82%. На третье строчке произошли изменения. Ранее занимавшая это место категория Abnormal URL traversal сохранила показатели первого квартала в 10,13%, но все равно опустилась до 5 строчки, отдав первенство двум другим категориям. Третью строчку во втором квартале заняли мульти категорийные атаки, совмещающие в себе два и более метода - 12,62%. На четвертой строчке разместился Fake Browser - 11%.

Пиковые показатели атак во втором квартале снизились. Так, атака с максимальным количеством запросов в секунду во втором квартале была зафиксирована в сегменте здравоохранения с показателем 154431 rps, и продлилась 24 минуты. Напомним, что в первом квартале атака с максимальным количеством запросов в секунду - 189350 rps - была произведена на сегмент хостинг-провайдеров и продолжалась 2 часа 50 минут.

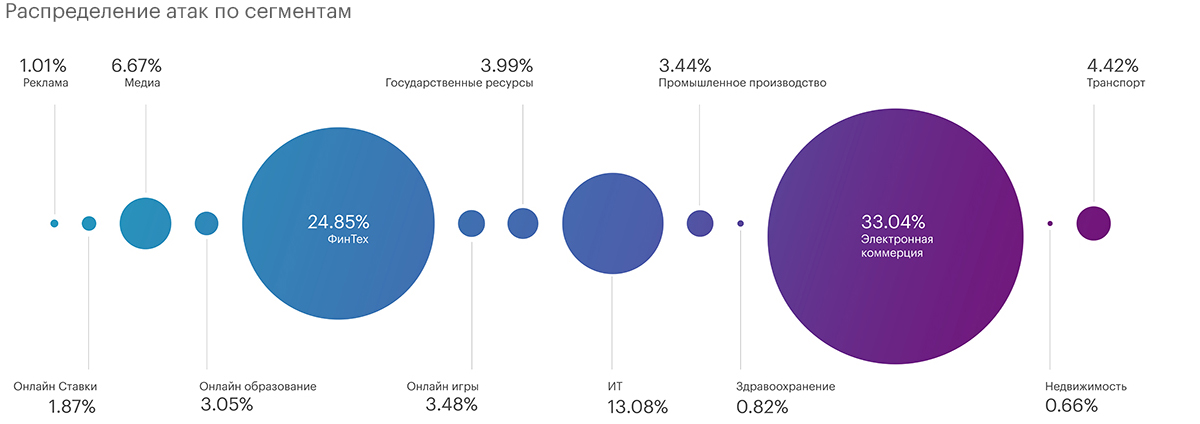

Наибольшее количество атак во втором квартале на уровне приложений пришлось на сегмент электронной коммерции - 33,04%, который, как упоминалось ранее, на уровне L3-L4 OSI занял вторую строчку. А вот сегмент финтеха на уровне L7 интересовал злоумышленников чуть меньше - 24,85% от всех атак. Замыкает тройку лидеров сегмент информационных технологий и телекоммуникаций - 13,08%. В то же время сегмент электронного образования, который на уровне инфраструктуры занимает 3 строчку, на L7 не вошел даже в ТОР 5.

Анализируя тенденции, можно отметить продолжающийся рост атак на уровне приложений (L7). Основными движущими факторами являются простота аренды больших ботнетов и появление новых векторов атак.

Простота аренды больших ботнетов позволяет в большинстве случаев свести на нет усилия простых методов борьбы, таких как рейт лимитинг, например. В результате требуется глубокая работа команды исследователей для создания новых инструментов защиты, включая zero-day векторы. Что в итоге сводится к аналогии брони и снаряда.

Появление же новых векторов атак порождается выходом новых версий протокола HTTP - HTTP/2 и HTTP/3. Их внедрение зачастую является не более чем следованием модным трендам и приводит к тому, что инфраструктура компании оказывается не готова к новым типам атак, включая старые аппаратные комплексы, которые плохо адаптируются к новым версиям протоколов. Более того, скорость внедрения новых протоколов повышается, так протокол HTTP 1.1 был выпущен в 1997 году, и до появления новой версии HTTP/2 прошло 18 лет (2015 год), в то время как выпуск протокола HTTP/3 занял всего около семи лет (2022). А значит и попытки выращивания собственной экспертизы и наращивание мощностей вероятнее всего ни к чему не приведут, поскольку компании всегда будут в роли догоняющих.

Статистика защиты от ботов

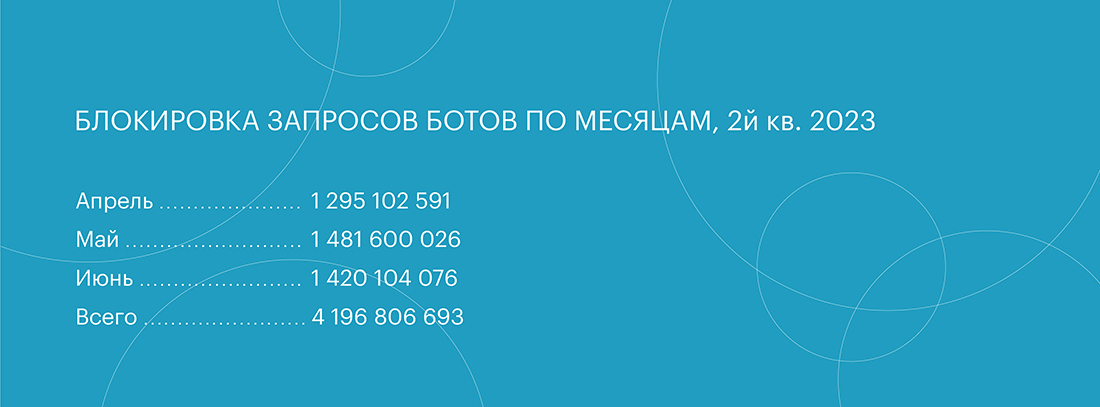

В сравнении с первым кварталом количество атак ботов продолжило расти, достигнув 4 196 806 693 и превысив показатели первого квартала более чем на 1 миллиард. Больше всего атак ботов пришлось на май с показателем 1,48 млрд. заблокированных запросов ботов.

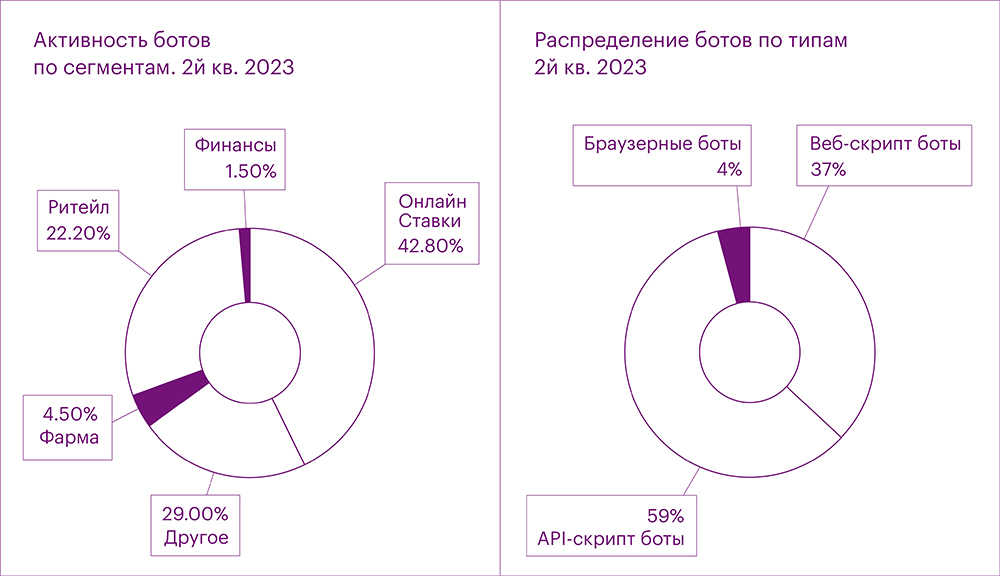

Как и в первом квартале, больше всего от активности ботов страдали сегменты беттинга (42,8%) и онлайн ритейла (22,2%). На их долю пришлось 65% всех атак. На третьей и четвертой позициях, на этот раз, оказались фармацевтика и финансовые организации, оттеснив недвижимость и онлайн-образование.

Очевидно, злоумышленники во втором квартале сконцентрировались на онлайн ставках и интернет-магазинах, запускающих сезонные акции. Как правило целью ботов в этих сегментах становится создание аккаунтов и эксплуатация акций для новичков (беттинговые сайты регулярно предлагают новичкам за регистрацию приветственный бонус в виде бонусных очков, бесплатных игр и даже денег), кража средств с подарочных карт, скрейпинг цен и контента, удерживание товаров в корзинах сайта, препятствуя доступу к товарам реальных покупателей.

Крупнейшая атака ботов была в беттинге 21 мая. В этот день было зафиксировано 33 170 356 запросов ботов в данном сегменте. А наиболее быстрая атака произошла 6 июня в сегменте электронной коммерции, показатели которой составили 12 510 запросов ботов в пике (rps).

Наиболее эксплуатируемыми методами дистрибуции ботов стали Web-скрипты (37%), API-скрипты (59%) и Браузеры (4%). Среднедневное количество запросов ботов на этот раз составило 46 118 754, что на более чем 13 млн запросов больше показателей первого квартала.

Такое преобладание API-скриптов не сложно объяснить. Ответы для ботов API обычно намного меньше, потому что не запрашиваются полное содержимое веб-страниц, в результате им требуется меньше времени для извлечения необходимых данных со страницы. Именно поэтому API-скрипты могут генерировать больше запросов в секунду, при этом они дешевле в ресурсах сервера. Боты API иногда продолжают работать в течение нескольких недель даже после того, как их обнаруживают и блокируют инструменты защиты.

Очевидно, с развитием интернета популярность вредоносных ботов продолжит расти, поскольку позволяет злоумышленникам за относительно небольшой бюджет совершать простые в эксплуатации, но довольно эффективные мошенничества. Этот тренд усилился после пандемии, (например, в 2022 году средний объем ботов на сайтах составил 40%), когда стало очевидно, что это вполне прибыльный полулегальный бизнес, который крайне сложно отследить и привлечь к ответственности.

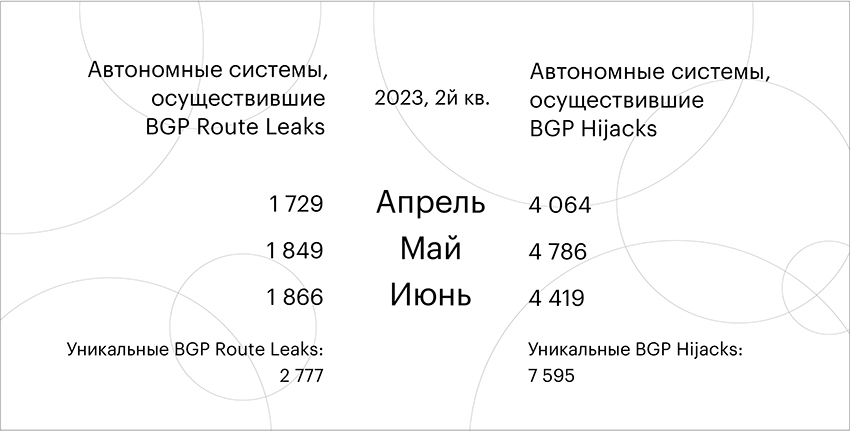

Инциденты BGP

Согласно статистике, несмотря на то что количество уникальных автономных систем, осуществлявших утечки маршрутов, остается примерно таким же, как и в первом квартале 2023 года, количество уникальных автономных систем, осуществлявших перехваты трафика, уменьшилось почти в 2 раза с 13 076 до 7 595, что демонстрирует повторяющийся тренд, если сравнивать с тем же периодом 2022 года. В первом и втором кварталах 2022 года количество уникальных автономных систем, осуществлявших утечки маршрутов, также сократилось в 2 раза с 18 352 в первом квартале до 9 022 во втором.

Кроме того, количество уникальных автономных систем, проводивших перехваты трафика, продолжает снижаться в годовом исчислении с 9 022 во втором квартале 2022 года до 7 595 во втором квартале 2023 года в основном из-за повсеместного внедрения валидации на основе ROA и RPKI.

Данная метрика означает абсолютное число инцидентов маршрутизации, то есть - если одна и та же автономная система совершила утечку маршрутов несколько раз, то инцидент будет посчитан несколько раз.

Во втором квартале 2023 года Qrator.Radar зафиксировал 5 960 991 отдельных утечек маршрутов BGP — в 1,5 раза меньше, чем в предыдущем квартале. Количество перехватов трафика, напротив, значительно выросло и составило 4 343 661, что на 40% больше, чем в первом квартале этого года.

Теперь давайте рассмотрим глобальные инциденты, которые являются частью этой статистики за каждый месяц квартала.

Напоминание: команда Qrator.Radar имеет набор определенных пороговых значений, отделяющих глобальные инциденты ото всех остальных. Они включают количество затронутых префиксов, автономных систем и степень распределения аномалии по таблицам маршрутизации.

Глобальные утечки маршрутов BGP во втором квартале 2023 года:

- Апрель: 0

- Май: 0

- Июнь: 1

Подробное описание этих инцидентов по дате их возникновения можно найти в Twitter-ленте Qrator.Radar.

Глобальные перехваты трафика с помощью BGP во втором квартале 2023 года:

- Апрель: 0

- Май: 0

- Июнь: 1

Выводы

- Значительный рост UDP flood относительно первого квартала, с 37,44% до 60,1%.

- Вот уже третий год подряд UDP flood показывает волнообразный рост во втором квартале, что связано с наступлением летнего бизнес-сезона в ряде сегментов бизнеса.

- Рост UDP flood объясняется развитием в бизнесе инфраструктуры удаленных офисов, в рамках которого наиболее дешевым и быстрым способом передачи данных является именно протокол UDP.

- Развитие системы удаленных офисов и как следствие расширения каналов связи за счет внедрения дополнительных средств коммуникаций, таких как телефония, ВКС и другие, влечет за собой другой намечающийся тренд - повышение битрейта атак, т.к. чем шире каналы, тем больше трафика в них можно пустить.

- За второй квартал общее количество атак выросло на 40%.

- Количество атак в абсолютных значения растет, а их продолжительность снижается - то есть атак стало больше, но они становятся короче. Злоумышленники стали быстрее переключаться между целями: либо если цели достигаются быстро, либо если атаки сразу не приносят результатов.

- Во втором квартале основной целью злоумышленников стал финансовый сектор, на долю которого пришлось 43,1% всех атак, что объясняется сезонной активностью банковского сектора.

- В мае наиболее продолжительные атаки наблюдались в сегменте сервисов путешествий как следствие возросшей туристической активности.

- Атака с максимальной полосой в форме TCP flood была зафиксирована на сегмент онлайн медиа, составив 333,78 Гб/с.

- Необычный набор заголовков в запросе по-прежнему преобладает как метод атак на уровне приложений - 32,97%, почти половина которых (49,87%) пришлась на сегмент электронной коммерции. Данный сегмент рынка страдал от злоумышленников больше всего в этом квартале не только в одной классификации, но и в целом - 33,04% от всех атак на уровне L7.

- В тройку лидеров среди атак на уровне приложений (L7) вошли мультивекторные атаки (эксплуатирующие два и более векторов) с показателем 12,62%.

- Общее количество атак L7 остается на высоком уровне, движимое простотой аренды больших ботнетов и появлением новых векторов атак. Выпуск новых версий протоколов передачи данных лишь облегчает задачу злоумышленникам, а компании оказываются не готовы к нейтрализации атак, работающих на новых версия протоколов.

- Злоумышленники научились обходить блокировку атак по гео IP, для этого они используют источники трафика в стране, где находится жертва.

- Активность ботов выросла более чем на 13 млн запросов ботов в день в среднем. Больше всего атакам ботов во втором квартале подверглись сегменты беттинга и электронной коммерции. А общее количество запросов ботов во втором квартале выросло на 1 млрд, относительно показателей первого квартала.

Источники данных и методология наблюдений

Ежеквартальные и годовые отчеты Qrator Labs основаны на данных о наблюдаемых атаках на веб-страницы и серверы в рамках сервиса Qrator Labs по нейтрализации DDoS-атак и информации клиентов о нейтрализованных атаках. Цифры и данные были собраны только в рамках демонстрируемого периода, то есть в течение определенного календарного квартала или календарного года.

Каждый отчет содержит только данные атак, непосредственно наблюдавшихся («нейтрализованных») Qrator Labs. Qrator Labs не собирает и не анализирует трафик за пределами своей сети, а это означает, что все выводы, которые мы делаем, основаны исключительно на данных BGP anycast-сети Qrator Labs. К 2022 году пропускная способность anycast-сети Qrator Labs превышает 3 Тбит/с и построена на базе 15 центров очистки трафика, каждый из которых подключен к Tier-1 интернет-провайдерам.

Qrator.Radar анализирует маршрутную информацию, собранную на основе более 800 BGP-сессий, и предоставляет аналитику и мониторинг инцидентов в реальном времени зарегистрированным и аутентифицированным владельцам автономных систем. Qrator.Radar предоставляет пользователю исторические данные о взаимосвязях автономных систем, аномалиях BGP-маршрутизации и проблемах безопасности, связанных с сетью.

Qrator.Radar — это инструмент мониторинга и BGP-аналитики, а также сканер уязвимостей для известных сетей.

Это означает, что при сканировании сети Qrator.Radar выявляет хосты-амплификаторы для известных способов амплификации (https://en.wikipedia.org/wiki/Denial-of-service_attack#Amplification). Эти данные дополнительно обрабатываются, чтобы дать интернет-провайдерам (или, точнее, владельцам ASN) возможность анализировать доступность любого из этих сервисов, которые злоумышленники могут использовать для DDoS-атак.

Такое сканирование никоим образом не наносит вреда аппаратному или программному обеспечению компании. Qrator.Radar собирает данные только для того, чтобы уведомить законных владельцев сети о том, когда и какие амплификаторы стали доступны в управляемых ими сетях. Нам требуется разрешение владельцев ASN, прежде чем предоставлять информацию, которую мы считаем конфиденциальной.

Помимо сетевых данных и их анализа, Qrator Labs также использует информацию из открытых источников в публичных отчетах. Qrator.Radar, в свою очередь, использует данные из общедоступных баз данных, чтобы получить информацию о IRR, RPKI и геолокации для дополнения и сопоставления собственных данных с данными из открытых источников.

Примечания

Rotating Client Secondary Attributes - необычный набор заголовков в запросе. Request Rate Patterns - показатели, отличающиеся от ожидаемого поведения легитимного пользователя с точки зрения частоты запросов.

Боты веб-скриптов: скриптовые подпрограммы, выполняющие прямые запросы на загрузку веб-страниц и анализирующие содержимое страницы на наличие определенных данных без использования браузера или внешнего приложения.

Боты-скрипты API: скриптовые подпрограммы, выполняющие прямые вызовы API к серверной части веб-приложения или мобильного приложения для загрузки необходимых данных, игнорируя внешний интерфейс.

Браузерные боты: платформы автоматизации высокого уровня, которые работают с автономными или модифицированными веб-браузерами и обладают большинством человеческих пользовательских возможностей.