Давным-давно в далеком-далеком git-репозитории Брайаном Акером был сделан коммит, внедряющий замечательную фичу прослушивания UDP трафика в установке memcached по умолчанию.

А между 23 и 27 февраля 2018 года по всей Европе прокатилась волна memcached-амплифицированных DDoS атак.

Проблема с безопасностью memcached известна как минимум с 2014 года, когда Иван Новиков — директор и основатель Wallarm, со сцены Black Hat U.S. рассказал про “memcached injections”.

И хотя инъекции могут позволить атакующему достичь самых разнообразных целей, прошлой ночью мы видели волну амплифицированных DDoS-атак по всему интернету, включая крупнейшие в России сетевые ресурсы, с портом 11211 в источнике. Все атаки на прошедших выходных идентифицируются по данному признаку именно как memcached-амплифицированные. В 2017 году группа исследователей из китайской OKee Team рассказала о возможности организации подобных атак, указав на их потенциально разрушительную мощность.

За прошедшие несколько дней множество источников подтвердили факт атаки амплифицированными ответами от memcached-ресурсов, с небольшими вкраплениями DNS и NTP. Посредниками этих атак стал крупный провайдер OVH и большое количество меньших интернет-провайдеров и хостеров.

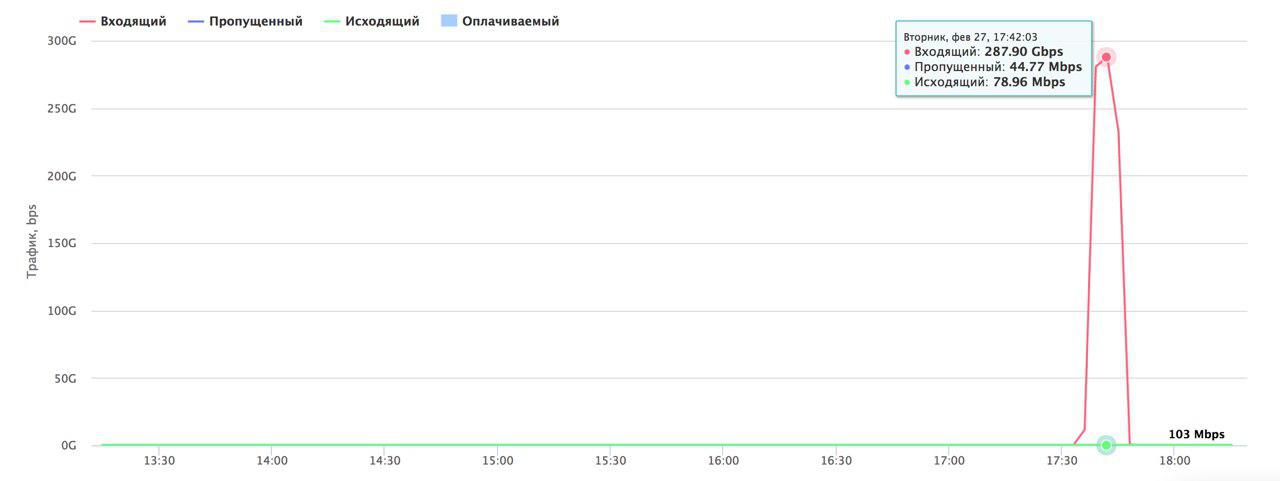

Множество раз специалисты Qrator Labs говорили о том, что в сетях, несмотря на общее падение количества, все еще остается множество амплификаторов. В прошлом году исследователи рассказали нам, а прошедшие выходные продемонстрировали наглядно, как подобные атаки могут достигать фантастической силы. Один из клиентов компании Qrator Labs — платежная система QIWI, подтверждает факт успешно нейтрализованной атаки полосой в 480 Гбит/сек UDP трафика по собственным ресурсам от скомпрометированных memcached амплификаторов.

По умолчанию memcache прослушивает весь UDP трафик на порте 11211 в последней версии. Ubuntu 16.04 с дефолтными настройками запускает memcached только на localhost, в отличие от CentOS 7.4, где конфигурация memcached по умолчанию прослушивает UDP-запросы на всех интерфейсах.

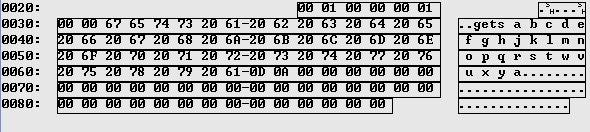

Подобных, уязвимых, memcached-ресурсов в интернете огромное количество. В случае корректной настройки такого не может произойти, но корректная настройка все еще остается редким случаем. Технические специалисты устанавливают memcached и забывают о его настройках по умолчанию, также забывая о том, что он прослушивает весь UDP трафик отправляемый на сервер и отвечает, в среднем, амплифицированными в 9000-10000 раз ответами.

Нейтрализация такой атаки может быть достигнута несколькими способами, наиболее простые из которых: установка межсетевого экрана на udp трафик из порта 11211 (маловероятно появление легитимного трафика из данного порта) или установки входящего rate-limit’а. Это подразумевает, что у вас будет достаточно полосы для обработки такой атаки перед сетевым экраном. Для провайдера крупнее есть две известные опции:

1. Фильтрация по flowspec;

2. Использование extended community.

Берегите порт 11211.

Обновление:

Уже после публикации данной заметки Хабрахабру попытались налить почти 300 Гбит/с memcached amplificated UDP.