Для Qrator Labs, 2021 год оказался насыщен разнообразными событиями.

Все началось с официального празднования нашего десятилетнего юбилея, продолжилось масштабными инцидентами маршрутизации и закончилось обнаружением ботнета Meris в сентябре ушедшего года.

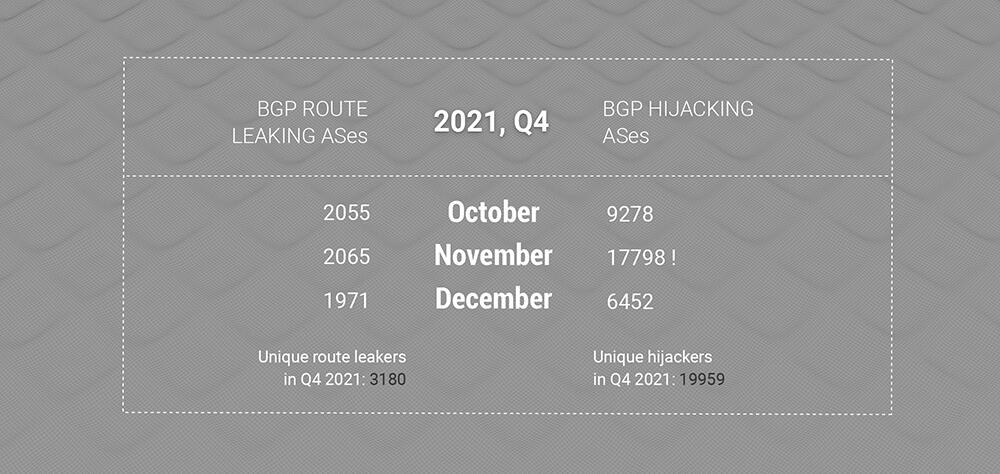

Пришла пора взглянуть на события последнего квартала 2021 г. Интересные детали содержатся в секции посвященной BGP, такие как рекордное количество утечек маршрутов и автономных систем осуществляющих перехваты BGP. Но для начала, давайте внимательно рассмотрим статистику по DDoS-атакам.

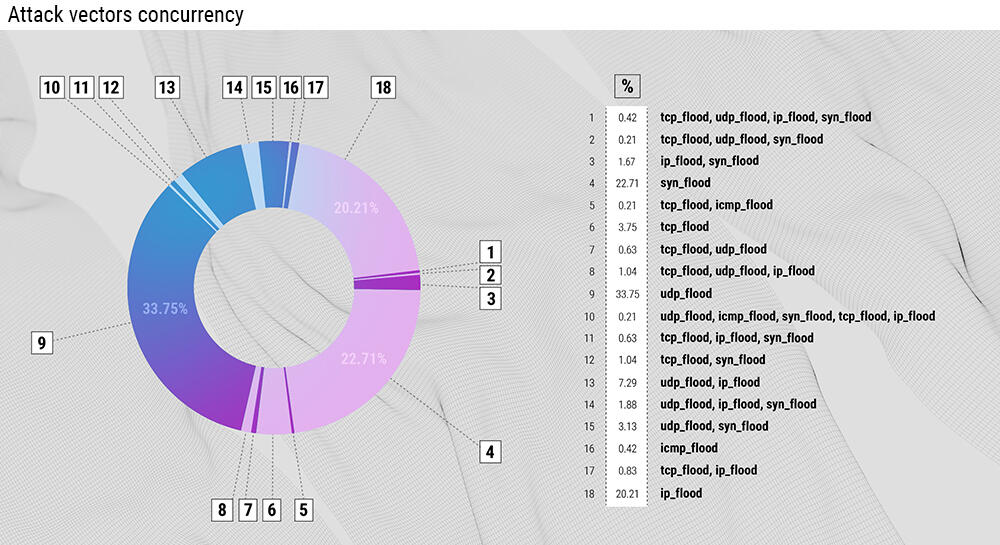

Почти каждый квартал мы наблюдаем сдвиг в распределении векторов атак. Так, в 4-м квартале 2021 г, в тройку самых популярных векторов DDoS-атак попали:

- UDP-флуд с 33,75%;

- SYN-флуд с 22,71%;

- И IP-флуд с 20,21% ото всех атак.

Это разворот статистики по сравнению с третьим кварталом, но картина аналогичная той, которая наблюдалась во втором квартале 2021 г. Хотя в предыдущем рассматриваемому (Q3) квартале IP-флуд и содержал более половины всех атак, лидер четвертого квартала - UDP-флуд, ответственнен лишь за ⅓ суммы.

В четвертом квартале 2021 г. эти три вектора вместе составили 76,67% ото всей статистики по L3-атакам.

Наибольшее одновременная комбинация векторов - UDP-флуд смешанный с IP-флудом (та же комбинация, что и в Q3), составила 7,29% - значительный рост по сравнению с 3,41% в третьем, и даже с 6,6% во втором квартале.

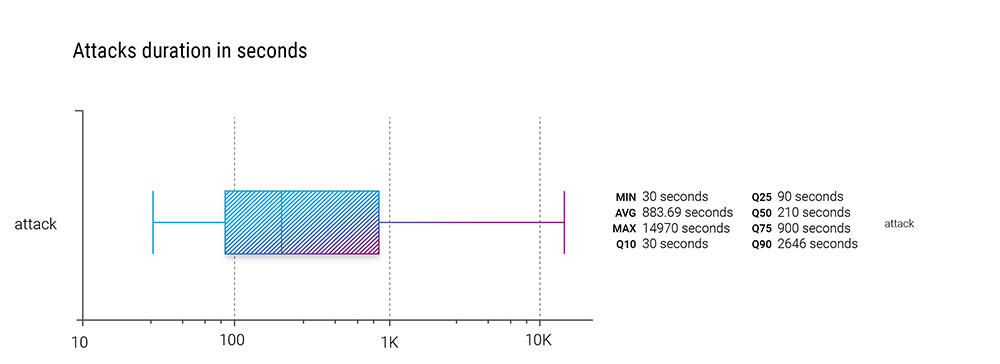

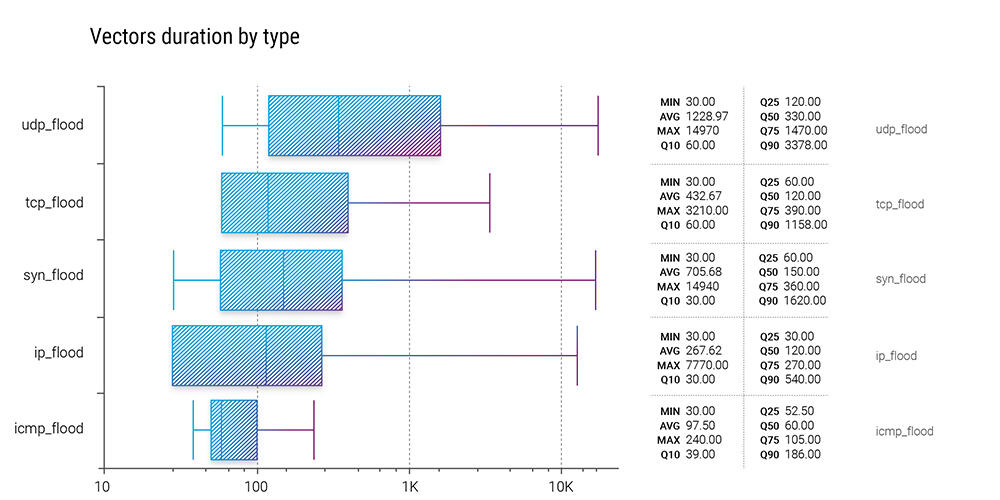

В четвертом квартале 2021 г. медианное время атаки выросло на 60 секунд по сравнению с третьим кварталом, до 210 секунд. Среднее время атаки тоже набрало немного массы по сравнению с третьим кварталом, добавив 9 секунд к значению - до 564 секунд средней DDoS-атаки.

И хотя 25-й перцентиль остается на 90 секундах, десятый перцентиль потерял половину своего значения в сравнении с третьим кварталом, упав с 60 секунд до 30 в четвертом квартале 2021 г.

Большинство атак повторяется по сколько раз, и как мы сообщали в прошлом квартале, (в Q3) медианное время атаки в 2,5 минуты было самым низким за все время наших наблюдений. И, хотя в четвертом квартале медиана выросла на целую минуту, общий тренд на сокращение времени атаки, на наш взгляд, остался неизменным.

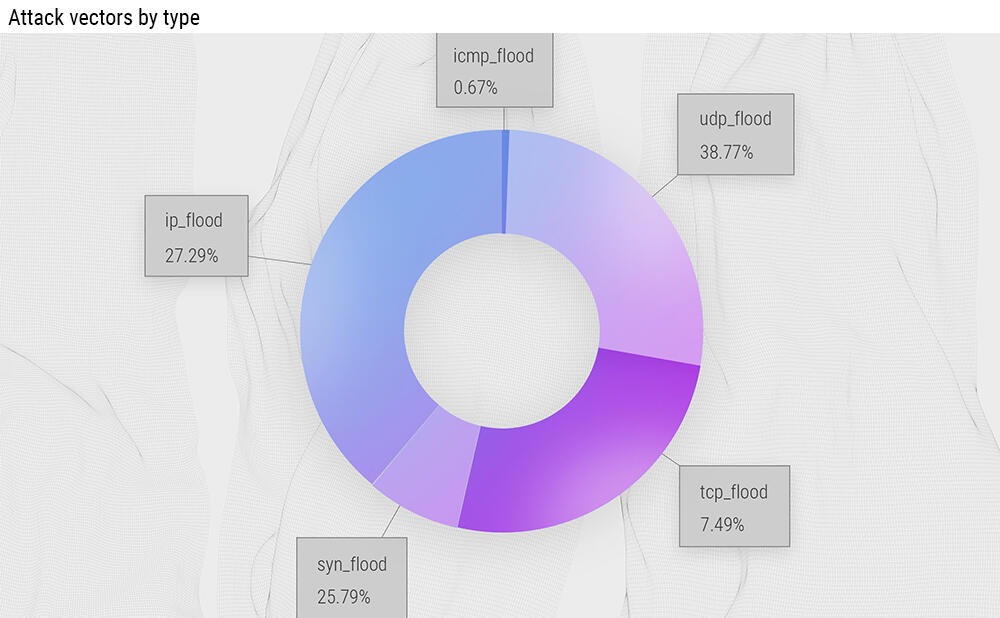

Хотя в четвертом квартале 2021 г. UDP-флуд и правит балом с 38,77% всех атак, флуд IP-фрагментами отстает не сильно и находится на втором месте с 27,29%. SYN-флуд слегка позади с 25,79% атак, и в самом конце с большим отставанием находится TCP-флуд с "всего" 7,5% ото всех данных по атакам.

Да, IP-флуд упал значительно по сравнению с третьим кварталом, где на него приходилось более половины (52,72%) атак. Возможно, что мы смотирим на две стороны одной и той же атакующей стратегии - выбирая более крупные цели для усиления (амплификации) эффекта, такие как записи DNS, и довольно стандартно, что эти блоки данных значительно превышают предел MTU. Таким образом, фрагментация становится неизбежной, хотя и контролируемой, в зависимости от навыка атакующих.

В четвертом квартале максимальная длительность атаки попала в категории SYN-флуда и UDP-флуда, различаясь буквально на считанные доли друг от друга: самый долгий SYN-флуд длился 14940 секунд (249 минут или 4,15 часа), в то время как самый долгий UDP-флуд не прекращался на протяжении 14970 секунд (249,5 минут или 4,16 часа).

За квартал почти не изменилась картина медианной и средней длительностью атаки. Средняя длительность SYN-флуда составляет 705,68 секунд, а медианная - 150 секунд. Средняя длительность UDP-флуда составляет 1228,97 секунд (самая высокая из всех - чуть больше 20 минут), а медианная - 330 секунд.

Среди трех наиболее популярных векторов атак, IP-флуд обладает самыми низкими значениями длительности, со средним в 267,62 секунды и 120-секундной медианой.

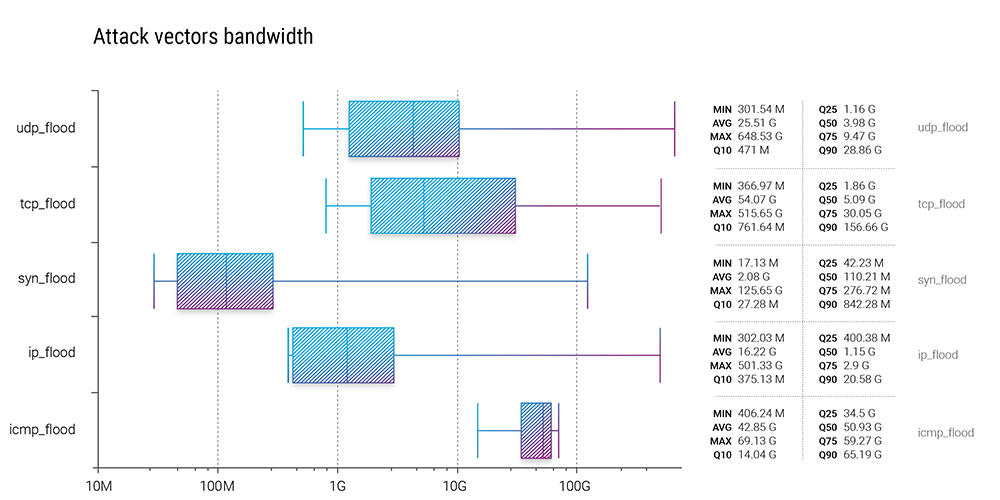

С точки зрения пропускной способности, мы видим что квартал за кварталом не происходит смены лидера - UDP-флуд по-прежнему показывает наибольшие, а SYN-флуд наименьшие, значения. Наибольший битрейт атаки в четвертом квартале составлял 650 Гбит/с UDP-флуда.

Если мы посмотрим на средние значение, то ситуация представляется в другом свете - потому что TCP-флуд показывает самое большое значение равное 54,07 Гбит/с - вдвое больше чем UDP.

И это, в свою очередь, отличается от медианной битовой интенсивности, где атаки ICMP-флудом совершались при битрейте 50,93 Гбит/с.

Если вы помните, то в квартальных отчетах мы регистрируем развитие средней битовой интенсивности атак квартал за кварталом. В последнем квартале 2021 года средний битрейт атаки составлял 5,62 Гбит/с - чуть больше, чем в Q3, но почти вдвое меньше, нежели в Q1. В первом квартале средняя атака обладала 9,15 Гбит/с (самое большое значение за прошлый год), во втором - 6,5 Гбит/с, и в третьем - 4,31 Гбит/с.

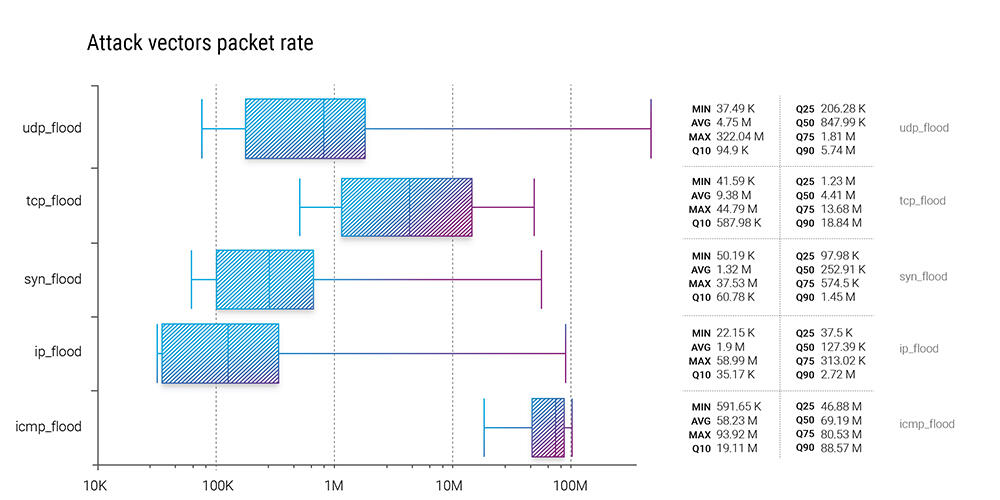

В третьем квартале 2021 г. TCP-флуд занял первые строчки с наибольшими средним, медианным и максимальным значениями. Спустя квартал максимальная пакетная интенсивность была возвращена в стан UDP-флуда (322 Mpps), а наибольшая медиана перешла ICMP-флуду (69,19 Mpps), как и высочайшее среднее (58,23 Mpps).

Стоит отметить, что хотя в четвертом квартале атаки ICMP и находялись на подъеме, обычно мы не наблюдаем их большого количества.

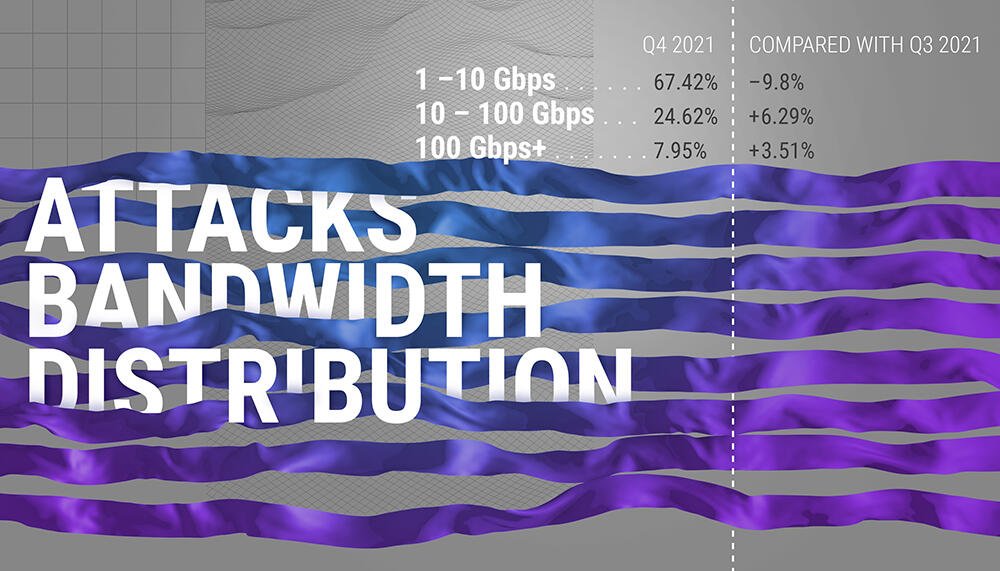

Описывая события третьего квартала 2021 года мы сообщали, что значительный процент атак сдвинулся в сторону низшего диапазона пропускной способности. В четвертом квартале мы увидели обратный тренд - диапазон от 1 до 10 Гбит/с потерял почти 10%, которые распределились между двумя другими - от 10 до 100 Гбит/с и 100+ Гбит/с. Последний в четвертом квартале содержал 8% от общего количества атак.

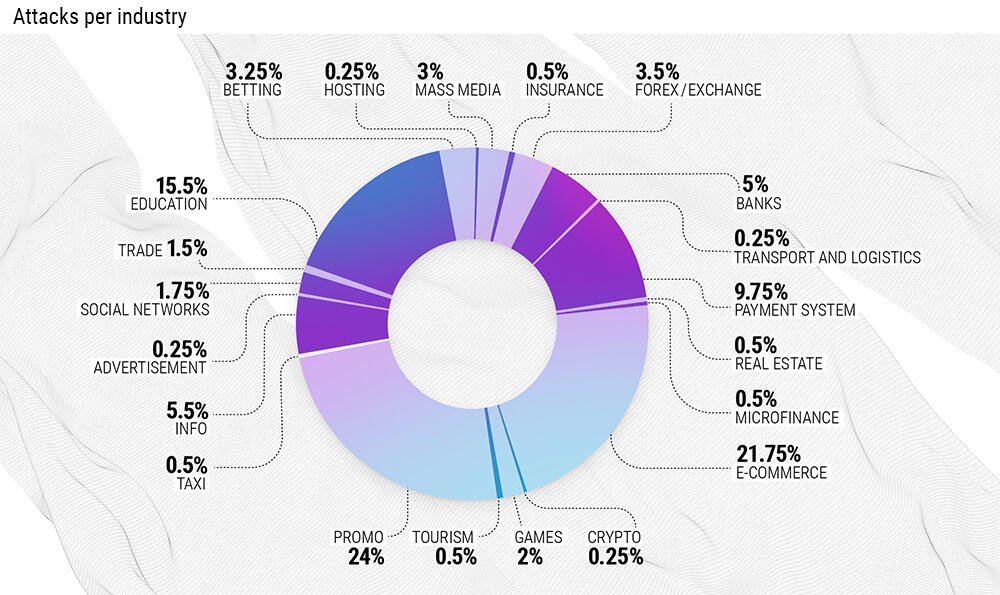

В четвертом квартале наиболее атакуемой индустрией, и со значительным отрывом, оказалась электронная коммерция, на которую пришлось 21,75% атак. Следом за ней находится индустрия образования, с 15,5% нейтрализованных атак. Платежные системы на третьем месте с 9,75%. Банки, на которые в прошлом квартале пришлось фантастических 22,28% ото всех DDoS-атак, в четвертом квартале оказались целью лишь в 5% случаев.

Сегмент промо содержит самый большой процент атак, но, как мы уже писали в предыдущих отчетах, в нем слишком сложно дифференцировать принадлежность публично доступных ресурсов индустриям и, как правило, ресурсы в данной категории кросс-сегментны. Это причина по которой мы оставляем их без оценки (и не относим к категории "Реклама").

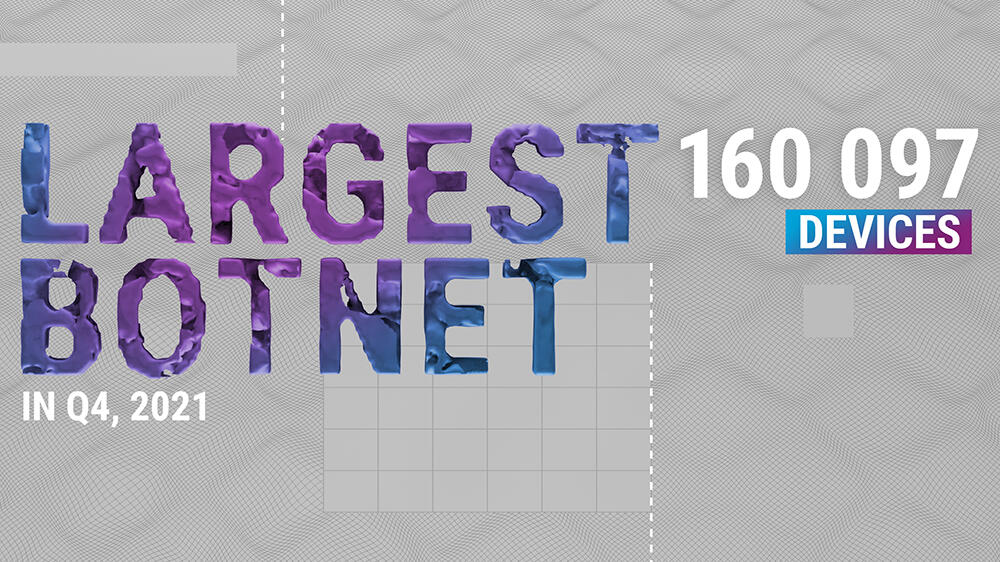

Наибольший ботнет четвертого квартала 2021 года составил рекордные (для 2021 года) 160 097 устройств - почти в три раза больше, чем в третьем квартале.

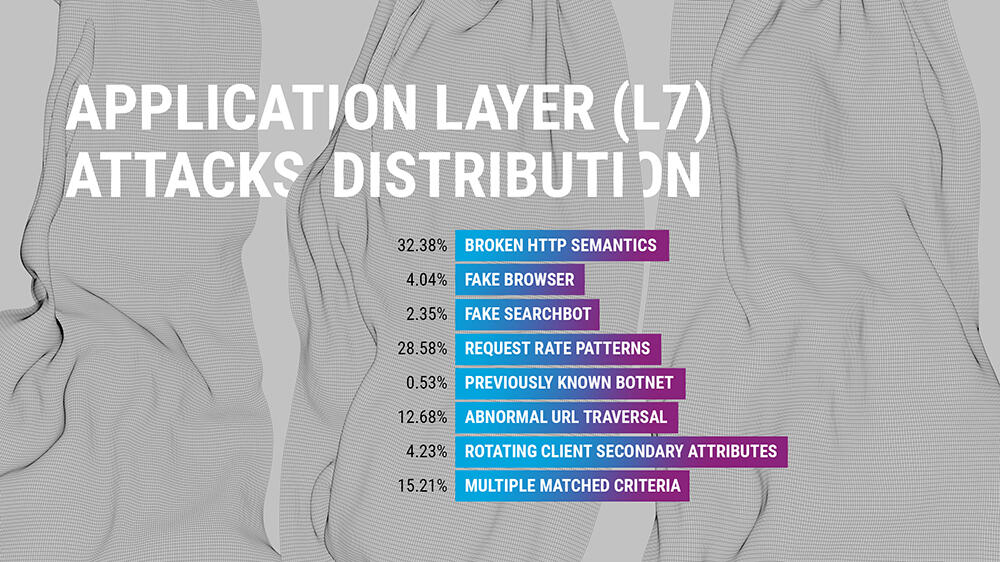

В третьем квартале 2021 г. мы впервые попытались категоризировать DDoS-атаки прикладного уровня, L7.

Как и в третьем квартале, в четвертом самая крупная категория — это нарушение семантики HTTP. Под нарушением мы подразумевает различные отклонения от обычного и ожидаемого поведения пользователя защищаемого ресурса, с почти третью всех атак - 32,38%.

Request Rate Patterns включат в себя все, что отличается от того, что мы ожидаем от легитимного пользователя с точки зрения частоты запросов, аналогично предыдущей категории и собрал 28,58% от атак прикладного уровня четвертого квартала.

Две этих категории отличаются от третьей, называемой аномальным переходом по URL, который означает именно то, что заключено в название — действие, которое легитимный пользователь часто даже не в состоянии выполнить, где мы видели 12,68% атак.

В совокупности эти три основные категории ответственны за 73.64% всех атак на прикладном уровне (L7), и еще 15.21% в группе множественного соответствия, куда мы помещаем все параллельно используемые векторы L7-атак.

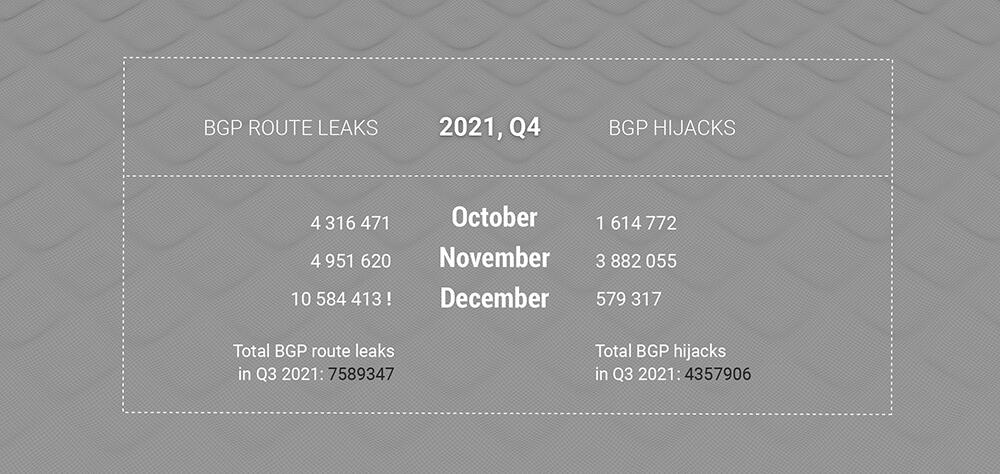

В четвертом квартале 2021 года мы наблюдали рекордно высокое количество уникальных автономных систем перехватывающих адресное пространство с помощью BGP - в течение ноября 17 798 автономных систем генерировало BGP-хайджеки. Согласно статистике IANA, давайте возьмем число аллоцированных номеров автономных систем за 109 246. В этом случае в ноябре 2021 года 16,3% всех автономных систем сгенерировало как минимум один BGP-хайджек. Это умопомрачительная цифра, учитывая степень глобального принятия механизмов ROA - RPKI и движения в сторону избавления от перехватов адресного пространства.

По состоянию на начало 2022 года, Qrator.Radar оценивает количество активных автономных систем в 79657 (что соответствует данным CIDR report). Если эта цифра верна, то процент автономных систем осуществляющих перехваты адресного пространства с помощью BGP составляет 22,3% от числа активных автономных систем во всем мире.

И плохие новости здесь не заканчиваются.

Другой "рекорд" в BGP произошел в сумме утечек маршрутов за месяц. В этой метрике мы подсчитываем общее, а не уникальное количество инцидентов маршрутизации - если автономная система совершила утечку, которую модель Qrator.Radar посчитала за отдельный инцидент - мы его записываем.

Так вот, декабрь 2021 отличился максимальным количеством утечек маршрутов - более десяти миллионов. Это огромное число, сильно выбивающееся из общей динамики - почти вдвое больше чем в любом другом месяце четвертого квартала.

Из-за этого количество утечек за четвертый квартал больше чем вдвое больше той же метрики в предыдущем квартале - 19 852 504 в 4-м против 7 589 347 в 3-м.

Теперь давайте посмотрим на глобальные инциденты, которые являются частью этой статистики за каждый месяц внутри квартала. Напоминание: команда Qrator.Radar имеет набор определенных пороговых значений, отделяющих глобальные инциденты ото всех остальных. Они включают количество затронутых префиксов, автономных систем и степень распределения аномалии по таблицам маршрутизации.

Глобальные утечки маршрутов BGP:

Октябрь: 0

Ноябрь: 0

Декабрь: 4

Подробное описание этих инцидентов можно найти по дате в Twitter-ленте Qrator.Radar.

Глобальные перехваты трафика с помощью BGP:

Октябрь: 3

Ноябрь: 0

Декабрь: 0

Благодарим за внимание.