Основанная в 2009 году, компания Qrator Labs предоставляет услуги нейтрализации DDoS-атак и является

признанным экспертом в отрасли обеспечения непрерывной сетевой доступности. Команда Qrator Labs проводит исследования в области защиты от DDoS-атак с 2006 года и постоянно совершенствует алгоритмы, технологии и методы нейтрализации различных распределенных атак на отказ в обслуживании (DDoS).

В 2010 году компания запустила в работу собственную сеть фильтрации трафика Qrator в качестве технологической основы для коммерческой услуги, предлагающей защиту сетевых сервисов и ресурсов от подобных угроз. Алгоритмы и технологии, используемые для нейтрализации распределенных атак на отказ в обслуживании, являются фокусом и специализацией компании.

Описание

Предназначение данного документа — объяснить, как повысить отказоустойчивость оператора связи от распределенных атак на отказ в обслуживании (DDoS). В документе представлен обзор DDoS-атак и методов нейтрализации, включая возможности Qrator.Ingress.

Документ ориентирован на лиц, принимающих решения в области информационно-компьютерных технологий и сотрудников служб информационной безопасности, знакомых с базовыми концепциями в построении компьютерных сетей.

Введение

Распределенная атака на отказ в обслуживании (DDoS) может сделать целевой ресурс (приложение, оборудование или целую сеть) недоступным для конечных пользователей.

Для достижения данной цели злоумышленники используют различные методы, конечной целью которых является переполнение сетевых каналов или истощение других ресурсов с целью нарушения доступа легитимных пользователей.

Для реализации DDoS-атаки злоумышленник использует несколько источников, каждый из которых может быть скомпрометирован или контролироваться группой единомышленников скоординированно при атаке на цель.

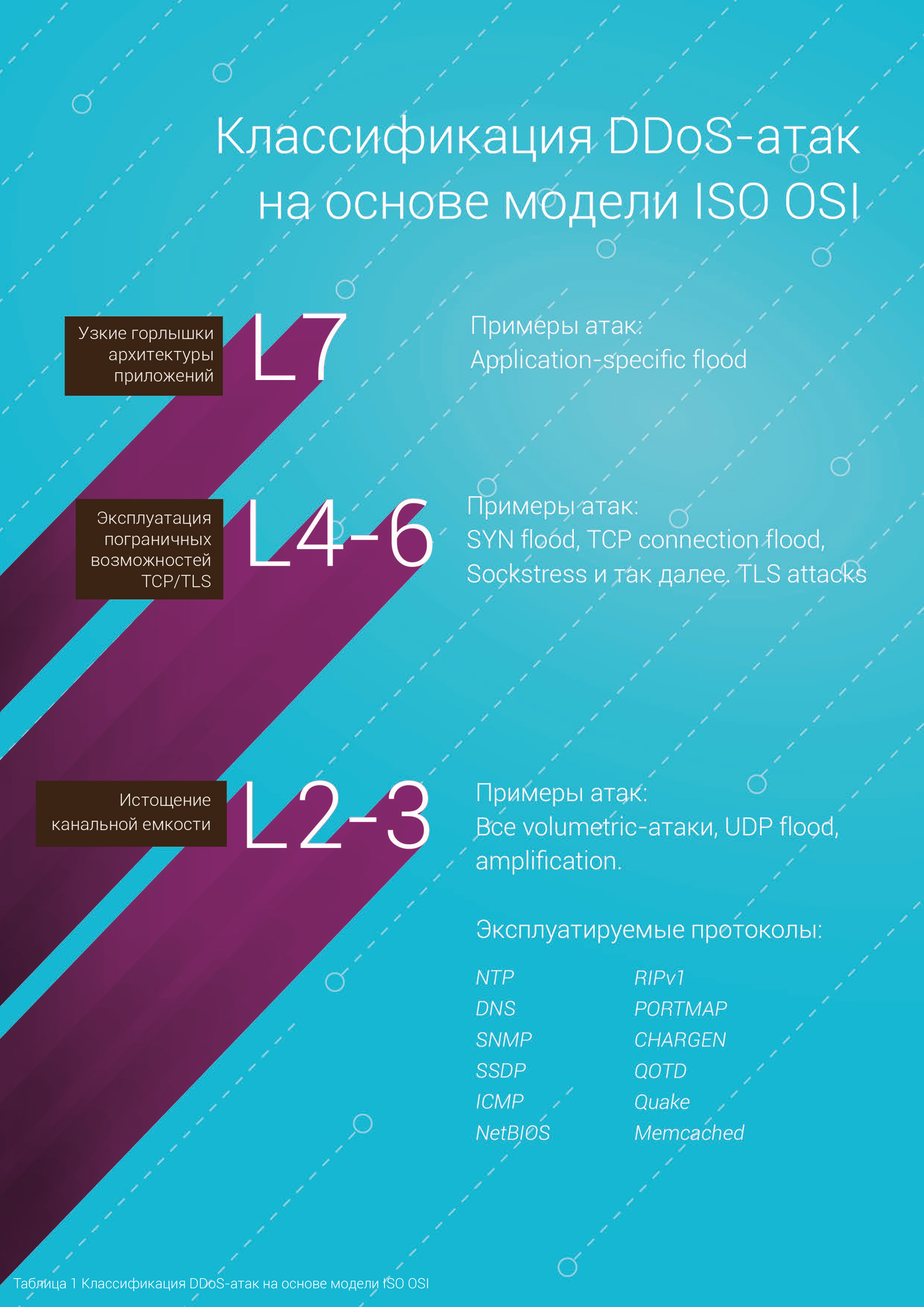

DDoS-атаки наиболее распространены на 2-3, 4, 5 и 7 уровнях модели ISO OSI (Open Systems Interconnection), описанных в таблице 1.

Атаки уровней 2, 3 и 4 соответствуют уровням Link, Network и Transport модели OSI. Данный документ называет эти атаки как “атаки уровня инфраструктуры”.

Примеры типов атак включают в себя, но не ограничиваются, SYN flood, UDP flood, IP/ICMP fragmentation, NTP / DNS / SSDP amplification и SMURF.

В данном документе не рассматриваются атаки уровня приложения (L7) или атаки, нацеленные на SSL / TLS, поскольку их нейтрализация осуществляется отличными от описанных способами.

Инфраструктура сети и центра обработки данных являются первоочередными целями атакующих. Если злоумышленник сможет переполнить емкость сети или перегрузить маршрутизаторы и/или коммутаторы, легитимный трафик не дойдет до цели.

Не переоценивайте возможности собственной инфраструктуры:

Ваше сетевое оборудование на границе сети может нормально справляться с повседневными потребностями, но при этом быстро прийти в нерабочее состояние в случае DDoS-атаки, если не были приняты достаточные меры по защите от подобного события и исправления последствий.

Определите и убедитесь, что ваша инфраструктура достаточно сбалансирована по нагрузке и обладает значительным запасом всех основных метрик до их истощения под нагрузкой.

Рассмотрите собственную терпимость к риску. Типичная DDoS-атака в 2018 году генерирует около 10 Гбит/сек., но максимальный трафик атаки может превышать 1500 Гбит/сек.

Для того чтобы адекватно оценить ситуацию, сетевым операторам необходимо ответить на следующие критически важные вопросы:

- Вы когда либо сбрасывали (blackhole) весь трафик на ресурс клиента под DDoS-атакой?

- Какая защита от DDoS у вас развернута в настоящий момент?

- Насколько вы подготовлены к целенаправленным атакам на вашу инфраструктуру, угрозам уязвимостей нулевого дня, новым векторам атак?

- Какова максимальная емкость вашей сети в сравнении с текущим пиковым трафиком?

- В случае попадания в вашу сеть 10 Гбит/сек. атакующего трафика с десятков или сотен амплификаторов, сколько времени вам потребуется на ее блокировку с помощью списка управления доступом (ACL)?

- Насколько объемную DDoS-атаку вы попытаетесь нейтрализовать, прежде чем сбросите весь трафик атакуемой цели?

- Если весь клиентский трафик сбрасывается из-за текущей DDoS-атаки, какие условия должны быть соблюдены для восстановления услуги?

Атаки инфраструктурного уровня

Атаки уровня инфраструктуры нацелены на 2 (Link), 3 (Network) или 4 (Transport) уровни модели ISO OSI. Цель таких атак состоит в том, чтобы вызвать перенасыщение сети, занимая максимально возможную пропускную способность паразитным (нелегитимным) трафиком, которая обычно измеряется в гигабитах в секунду (Гбит/сек.)

«Протокол сетевого времени (NTP) был первым протоколом, которым злоупотребяли (еще в 2013 году) в качестве амплификатора при атаках. С сотнями тысяч NTP-серверов, развернутых по всему интернету, этот конкретный вектор был довольно привлекателен для злоумышленников, ищущих способ улучшить собственные возможности. К началу 2014 года NTP был заменен DNS в качестве основного вектора усиления и амплификации. Атаки SMURF и Fraggle также использовали амплификацию для проведения атак на отказ в обслуживании еще в далеком 1999 году.

В 2015 году мы наблюдали рост ботнетов в массовом масштабе. В основном, они использовали UDP амплификацию, создавая исторически самые объемные DDoS-атаки.

Комбинация тысяч скомпрометированных устройств с NTP и DNS усилением сделала эти атаки очень опасными, как в 2016 году показал отказ в обслуживании Dyn и OVH.

Совместное разрушение серверов управления (C&C) для данных ботнетов позволило избежать опасности того, что такие угрозы на долгое время заняли бы первое место для всех в интернете»

Технический директор Qrator Labs в статье: «Понимание фактов атак с memcached амплификацией»

Наиболее распространенными типами DDoS-атак, задействующими амплификацию User Datagram Protocol (UDP) и SYN flood, являются атаки уровня инфраструктуры. Атакующие используют данные методы для генерации больших объемов трафика, которые могут истощить пропускную способность сетевого соединения, вычислительные ресурсы сервера, файрволла, IPS или балансировщика нагрузки. Большинство подобных атак имеет четкие подписи (сигнатуры), облегчающие их обнаружение. Для эффективной нейтрализации этих атак требуются сетевые и системные ресурсы, превышающие объемы вредоносного трафика, создаваемые злоумышленником. Это означает, что трафик направляется в безопасное место за пределами защищаемой сети. Эти ресурсы фактически не принадлежат клиенту – они принадлежат провайдеру или другому конечному владельцу инфраструктуры.

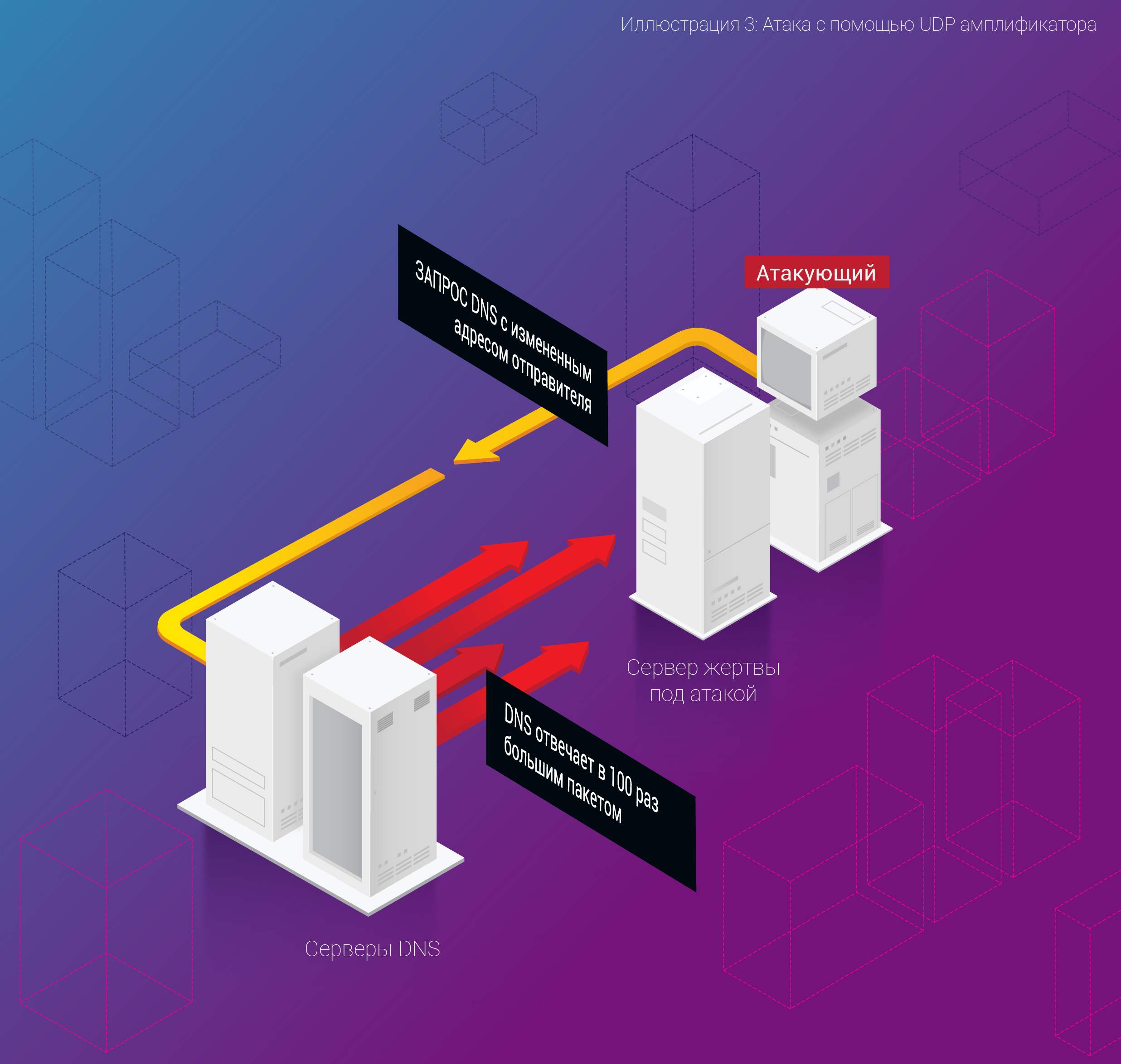

UDP как протокол без учета состояния (stateless) позволяет злоумышленникам заменить источник запроса (spoof), отправленного на сервер с целью получения более крупного ответа. Коэффициент амплификации (усиления), являющийся соотношением размера ответа к размеру запроса, варьируется в зависимости от используемого протокола: DNS, NTP или Memcached. Например, коэффициент усиления для DNS может составлять до 179х, что означает лишь одно - злоумышленнику достаточно отправить запрос на 64 байта на DNS-сервер для генерации более 11456 байтов нежелательного трафика. В случае Memcached коэффициент амплификации превышает 50000х.

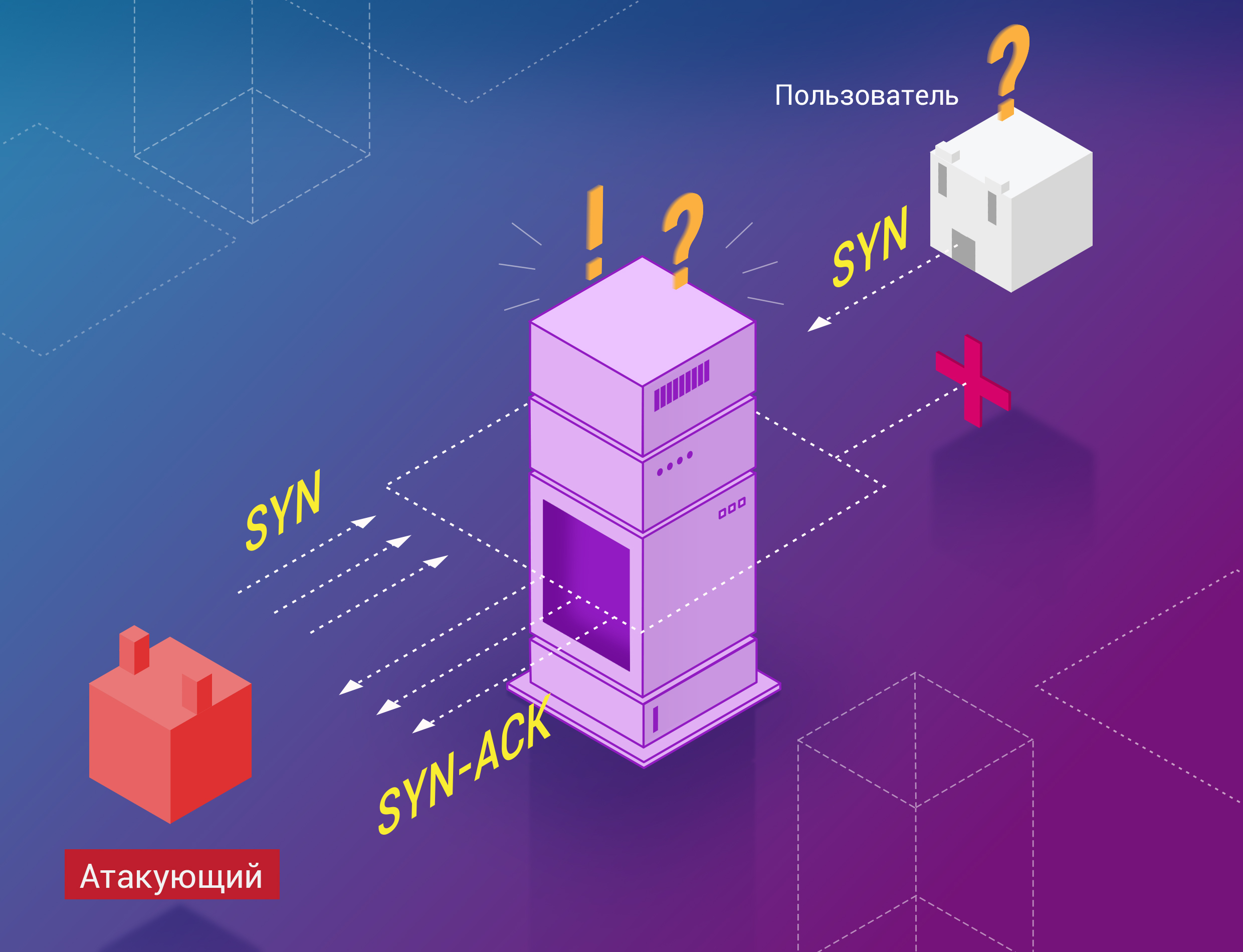

SYN flood может генерировать десятки Гбит/сек, но сама атака рассчитана на исчерпание доступных системных ресурсов, в первую очередь оставляя соединения в полуоткрытом состоянии. Как показано на иллюстрации 4, в случае установления TCP-соединения конечным пользователем, например, с веб-сервером клиент отправляет пакет SYN. Сервер возвращает SYN-ACK, затем клиент возвращает ACK, завершая трехэтапное рукопожатие и устанавливая соединение.

В случае SYN flood ACK никогда не возвращается, оставляя сервер ожидающим ответа и не позволяя новым пользователям подключаться к нему.

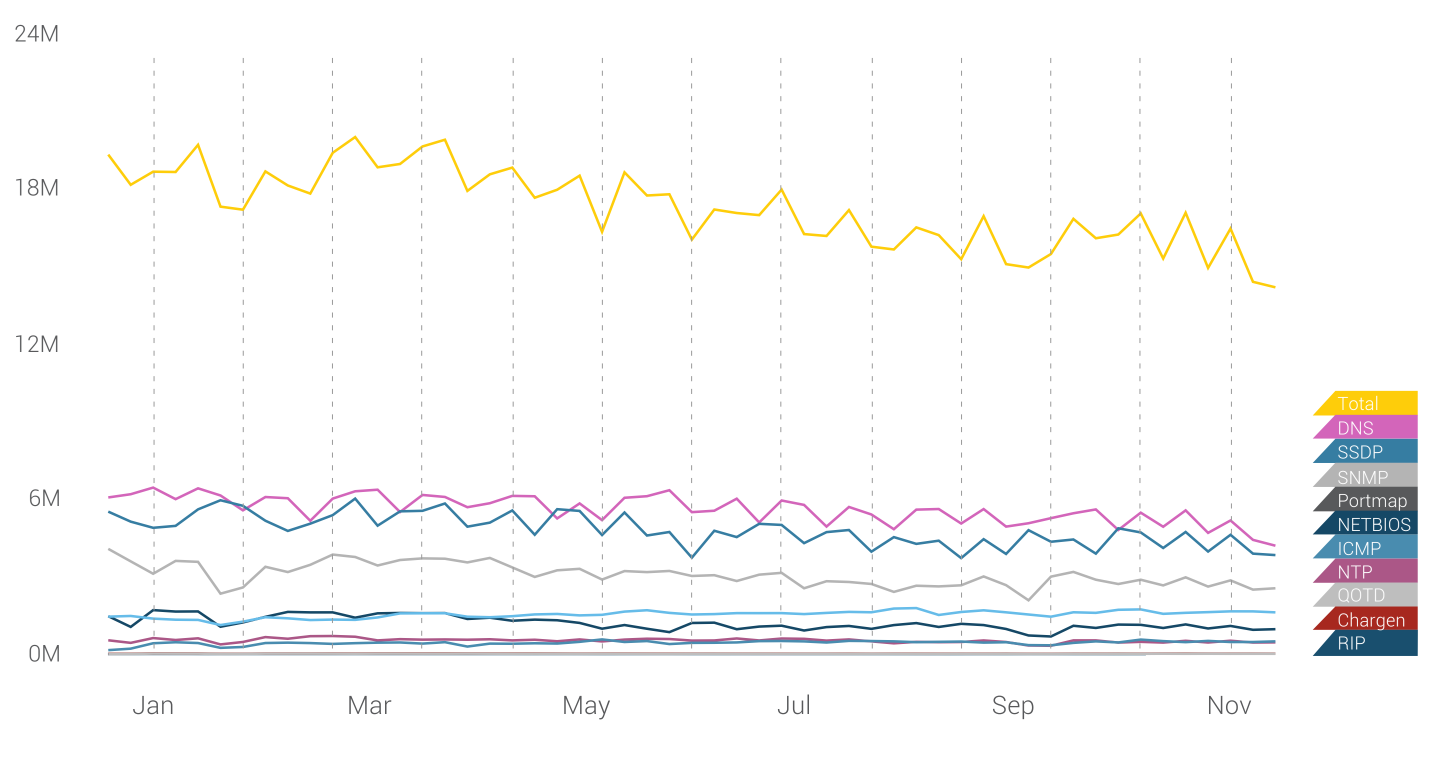

DNS и NTP возглавили список векторов DDoS-атак по итогам 2017 года с наивысшим коэффициентом амплификации. Такие ориентированные на инфраструктуру атаки составляли более 90% трафика DDoS-атак в последние месяцы. Атаки на инфраструктуру доминируют по популярности у злоумышленников, являясь стандартным способом проверки цели на прочность. Входной барьер для кого-то, желающего начать с запуска DDoS-атаки на любую инфраструктуру, сегодня невероятно низок. Любой заинтересованный и с доступом к поисковику может найти ресурсы, необходимые для запуска DDoS-атак с минимальными затратами и усилиями.

Количество амплификаторов

Текущий прогноз достаточно мрачен, так как последние события, произошедшие уже в 2018 году (1,7 Тбит/сек с помощью Memcached-амплифицированных DDoS-атак) показывают, что старые уязвимые серверы и сервисы обновляются слишком медленно, в то время как и новое оборудование с сильно возросшими ресурсами все так же служит целям злоумышленников. Каждый год (и это сильное упрощение положения дел) появляется новая уязвимость, и с ростом количества различных IoT-устройств новые волны атак всегда сильнее, опаснее и распределённее. Каждый день существующие решения устаревают, не говоря о выявлении новых уязвимостей. По состоянию на 2018 год, нет никаких признаков общего изменения ситуации, ведь многие амплификаторы одновременно представляют собой корневую структуру интернета (в случае DNS), с которой необходимо бережно обращаться.

Системным администраторам необходимо постоянно просматривать и устанавливать новые обновления не только безопасности, а также обеспечивать корректную настройку всех систем. Все внешние конфигурации должны регулярно пересматриваться либо находиться под управлением поставщика, чьей основной функцией является именно эта работа. Если вам интересна тема Memcached-амплифицированных DDoS-атак, вы можете ознакомиться с докладом технического директора Qrator Labs на RIPE76 по данной теме.

Нейтрализация атак уровня инфраструктуры

Эволюция нейтрализации DDoS-атак на инфраструктуру началась с blackhole, то есть полного сброса трафика по целевому адресу. Сброс всех пакетов на уровне маршрутизации и использование протокола маршрутизации для изменения конфигурации на многих устройствах были основным способом предотвращения отказа в обслуживании более десяти лет. Практически не влияя на производительность инфраструктуры, сброс всего трафика по цели под атакой доступен любой организации или человеку, под чьим управлением находится атакуемый ресурс.

История показывала уже неоднократно, в последний раз на атаках Mirai на Брайана Кребса, как жертвы оказываются недоступны для всего мира в качестве единственной опции спасения.

Внедрение BGP flowspec в 2009 году не оказало масштабного позитивного влияния, поскольку протокол разрабатывался в течение 6 лет и, по состоянию на середину 2018 года, его реализация и внедрение не показывают хорошей динамики, сравнимой с ожиданиями. Дальнейшая трудность в распространении flowspec - это дороговизна в обслуживании и, как следствие, отсутствие такой опции у многих вышестоящих поставщиков интернет-сервиса и транзита.

В том же 2009 году была представлена возможность удаленного сброса трафика — remote-triggered blackhole. Это отчасти позволяет нейтрализовать DDoS-атаки путем распространения никуда не ведущих маршрутов по пограничным маршрутизаторам, основываясь на source (источник) или destination (цель) параметре атакующего, как и классического сброса трафика до атакуемой жертвы. На уровне цели эта опция равна традиционному блекхолу, тогда как для источника она не может полностью нейтрализовать атаки с измененным (spoofed) адресом. Кроме того, всегда существует опасность переполнения каналов к вышестоящим поставщикам - последствие, которое может сделать невозможным любые попытки сбросить атакуемый трафик вследствие потери возможности эффективно управлять конфигурациями сетевого оборудования.

В настоящий момент ни один из вышеупомянутых вариантов нейтрализации не может полностью справится с крупнейшими по объему DDoS-атаками.

Инфраструктура Qrator.Ingress по своему дизайну устойчива к DDoS-атакам, обладая возможностью автоматического обнаружения и фильтрации вредоносного трафика. Чтобы обеспечить доступность сетевой инфраструктуры, необходимо на этапе ее проектирования учесть две основные функции: высокую масштабируемость по требованию и глобально распределенную балансировку нагрузки.

Наиболее частые примеры использования Qrator.Ingress — это поставщик интернет-услуг (оператор связи), хостинговая компания и особенно поставщик транзита, обслуживающий клиентов на базе собственной сетевой инфраструктуры и, потому в первую очередь заинтересованный в ее защите от атак. Большое количество атак генерируется с целью нанесения как можно большего побочного урона: поставщикам, клиентам, оборудованию внутри сетевого периметра.

Защита инфраструктуры

В традиционном окружении центра обработки данных возможно нейтрализовать DDoS-атаки, нацеленные на инфраструктуру, используя такие методы, как увеличение пропускной способности или активация систем автоматической нейтрализации DDoS-атак.

В отличие от подобного подхода, с Qrator.Ingress у вас есть возможности построения сети, изначально готовой к поглощению и обработке значительных, в том числе во время флуктуаций, объемов трафика без лишней сложности и капиталоемких вложений.

Критическими моментами в деле нейтрализации DDoS-атак, нацеленных на переполнение сетевых каналов и стыков, aявляются наличие запаса по транзитной пропускной способности и многообразие точек предварительной обработки трафика.

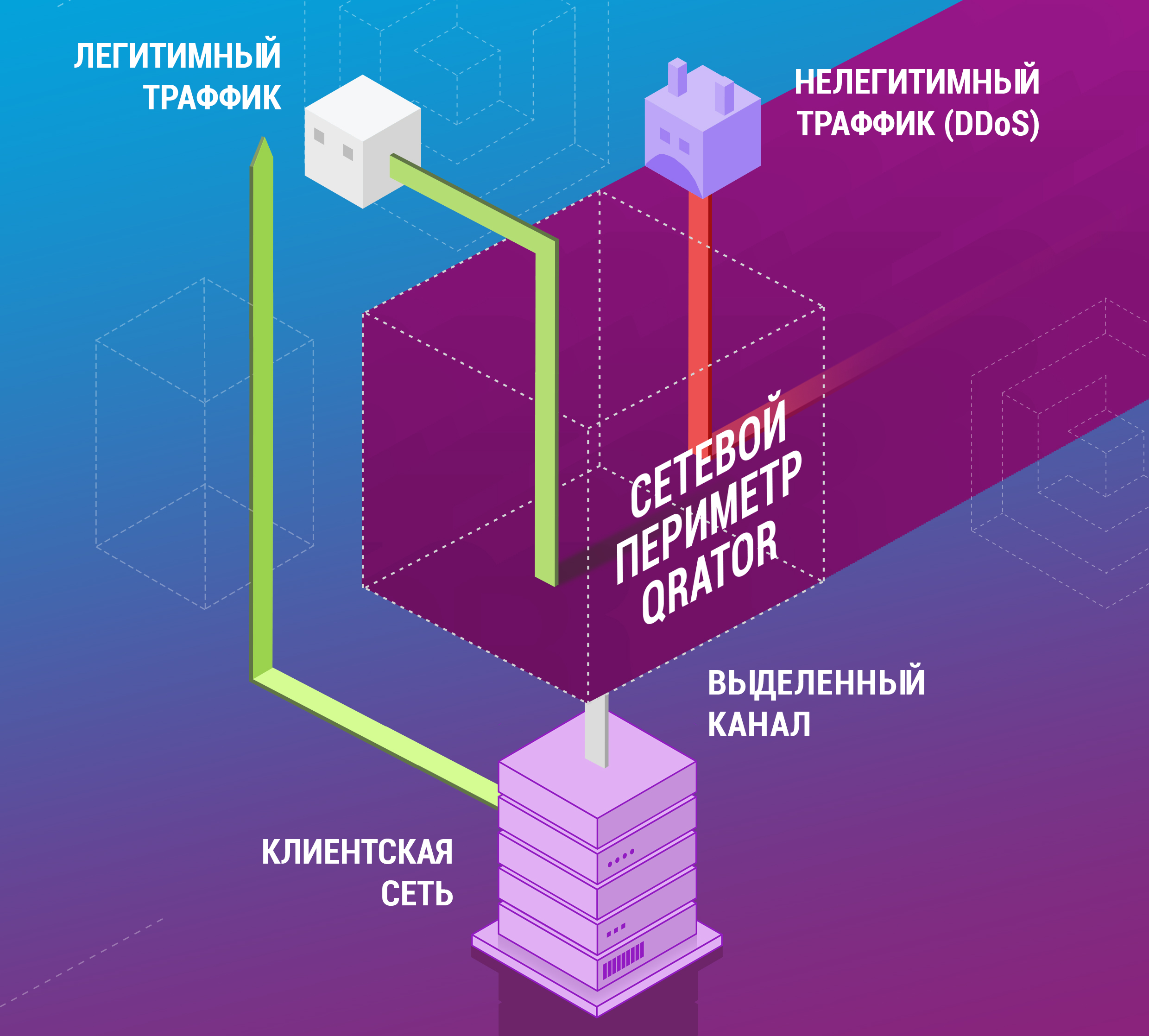

Qrator.Ingress с множественными точками присутствия по миру, анонсирующими собственные маршруты с помощью BGP Anycast, обеспечивает естественную балансировку нагрузки с помощью сглаживания количества запросов на каждом из узлов. Тем самым достигается глобально консистентная сетевая доступность защищаемой сети, где только легитимный трафик достигает своей цели. Qrator.Ingress предлагает фильтрацию исключительно входящего трафика. Это важно, поскольку не все компании заинтересованы в очистке исходящего трафика. У крупных поставщиков контента существует значительный множитель исходящего трафика, по сравнению со входящим. Для транзитных операторов фильтрация исходящего трафика является дорогостоящей и ненужной.

Еще одной причиной исключительно входящей фильтрации является случай асимметричного потока трафика, где исходящего потока может не быть вовсе — данные могут следовать по другому пути. Поскольку многие компании не имеют собственных приложений и по факту арендуют или перепродают собственную сетевую инфраструктуру в разных формах - они должны, прежде всего, думать о собственной стабильности.

Qrator.Ingress доступен во множестве локаций по всему миру. Очистка входящего трафика в каждом регионе позволяет Ingress обеспечивать набор уникальных соединений с вышестоящими поставщиками и одноуровневыми соседями, обеспечивающими оптимальные задержку и пропускную способность для конечных пользователей, в итоге расположенных близко к точкам фильтрации трафика.

Также важно признать высокое значение месторасположения центра фильтрации в деле нейтрализации DDoS-атак. Многие регионы расположены вблизи путей Tier-1 операторов, наиболее вышестоящих поставщиков транзита. DDoS-атаки, как правило, являются международными, поэтому необходимо иметь набор подключений к крупнейшим операторам, поддерживающим отношения с другими такими же международными гигантами и точками обмена интернет-трафиком (Internet eXchange). Это позволяет пользователям достичь приложения внутри вашей инфраструктуры в периоды необычно больших объемов обрабатываемого трафика.

Массированные DDoS-атаки могут превышать объем канала, соединяющего инфраструктуру с вышестоящим поставщиком. Для нейтрализации подобных атак мы активно выполняем балансировку нагрузки для любого избыточного трафика. С помощью этой опции мы значительно снижаем риск перегрузки одного соединения, распределяя трафик по многим каналам.

Доступ сразу к нескольким масштабирующимся каналам до вышестоящих поставщиков связности может кардинально улучшить задержки и пропускную способность для конечных пользователей, поглощать небольшие DDoS-атаки и изолировать влияние ошибок конфигурации и человеческого фактора на доступность инфраструктуры.

Многие DDoS-атаки, такие как SYN flood или UDP амплификация, будут эффективно нейтрализованы Ingress и никогда не попадут в сеть. Обнаруживая атаку, он автоматически поглощает избыточный трафик, не накладывая расход на защищаемого. Ingress также является безразличным к типу предоставляемого сервиса, одинаково обрабатывая любой трафик, будь то TCP, UDP, SMTP, FTP, VoIP, не исключая возможность настройки под уникальные сетевые протоколы.

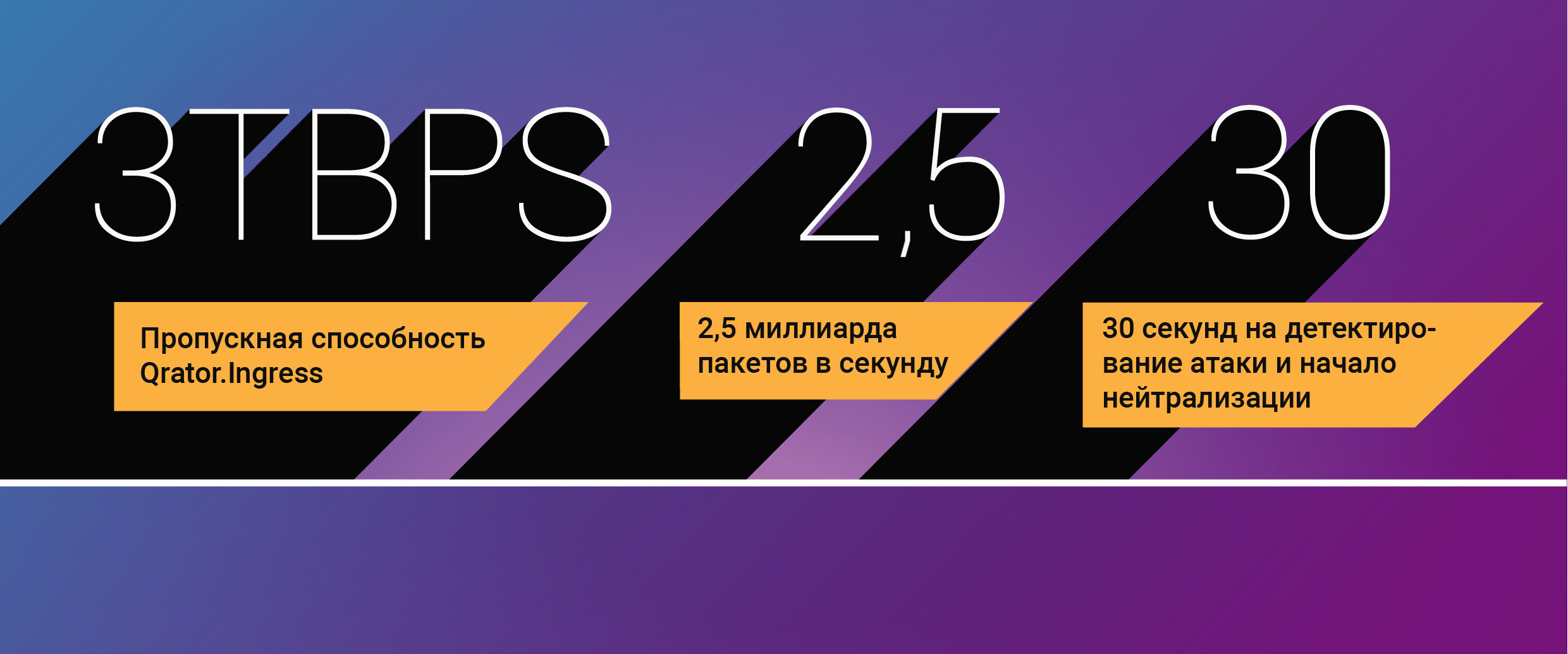

Глобальная сеть Qrator.Ingress имеет пропускную способность более 2 Тбит/сек и возможность обработки 1,5 млрд пакетов в секунду. После активации служба детектирует атаки в течение 30 секунд. В панелях мониторинга в реальном времени отображаются детали по трафику атак, в том числе с упоминанием используемых злоумышленниками векторов, балансировку по точкам присутствия и диапазон адресов источника.

Операционные методы

Техники нейтрализации, описанные в данном документе, позволяют создавать сети устойчивые к DDoS-атакам сетевого уровня. Как правило, необходимо знать, нацелены ли DDoS-атаки на приложение, для постановки корректных параметров фильтрации. В некоторых ситуациях может быть целесообразным привлечение дополнительных ресурсов для оценки угрозы или пересмотра сетевой или архитектуры приложения.

Qrator.Ingress использует BGP-маршрутизацию для обеспечения защиты инфраструктуры. Основанная на BGP Anycast анонсировании маршрутов нейтрализация обеспечивает полную защиту от прямых нападений на конечные IP-адреса внутри вашей инфраструктуры.

BGP-маршрутизация используется для пересылки всего трафика в сеть Qrator, но только после того, как Qrator.Ingress анонсирует защищенные диапазоны IP-адресов. С другой стороны используется выделенный физический канал для подключения центров очистки трафика Qrator к инфраструктуре клиента, гарантируя бесперебойное безопасное соединение.

Qrator.Ingress доступен в конфигурациях: как постоянно активированный сервис (always-on), так и со включением по запросу (on demand). Услуга предоставляется только с профессиональными мониторингом и поддержкой.

Qrator.Ingress защищает целевые сети целиком, используя возможности глобальной сети фильтрации Qrator, обладающей возможностью отфильтровывать терабитные и высокочастотные атаки, нейтрализуя самые распространенные DDoS-атаки на уровнях 3-4 модели ISO OSI.

Служба не обеспечивает инспектирование трафика, детектирование и очистку паразитного трафика на прикладном (L7) модели ISO OSI. Бесперебойная работа приложений внутри защищаемой инфраструктуры не гарантируется.

Вывод

При использовании Qrator.Ingress наблюдается минимальное влияние на задержки в подключенных сетях, в первую очередь, благодаря выделенному каналу между подключенной инфраструктурой и ближайшим центром очистки трафика Qrator. Глобальная сеть стратегически расположенных центров очистки трафика Qrator гарантирует, что клиентская сеть всегда в зоне доступа конечного пользователя.

Наиболее важный фактор всегда сводится к сокращению времени стресса под атакой — промежутка, который начинается с идентификации атаки и заканчивается в момент ее нейтрализации. Пока активация того или иного сервиса по требованию не приводит к увеличению задержки, включенный постоянно, 24/7 продукт безопасности сводит время простоя в момент начала атаки к нулю.

Практики, изложенные в данном документе, позволят вам создать отказоустойчивую сетевую архитектуру, способную защитить приложения внутри от множества различных DDoS-атак на уровне инфраструктуры. Степень, в которой вы будете следовать данным советам, повлияет на тип, вектор и объем DDoS-атаки, который будет возможно нейтрализовать. Qrator.Ingress настоятельно рекомендует внедрить лучшие практики ради защиты сетевой инфраструктуры от DDoS-атак.

Обновление 2020

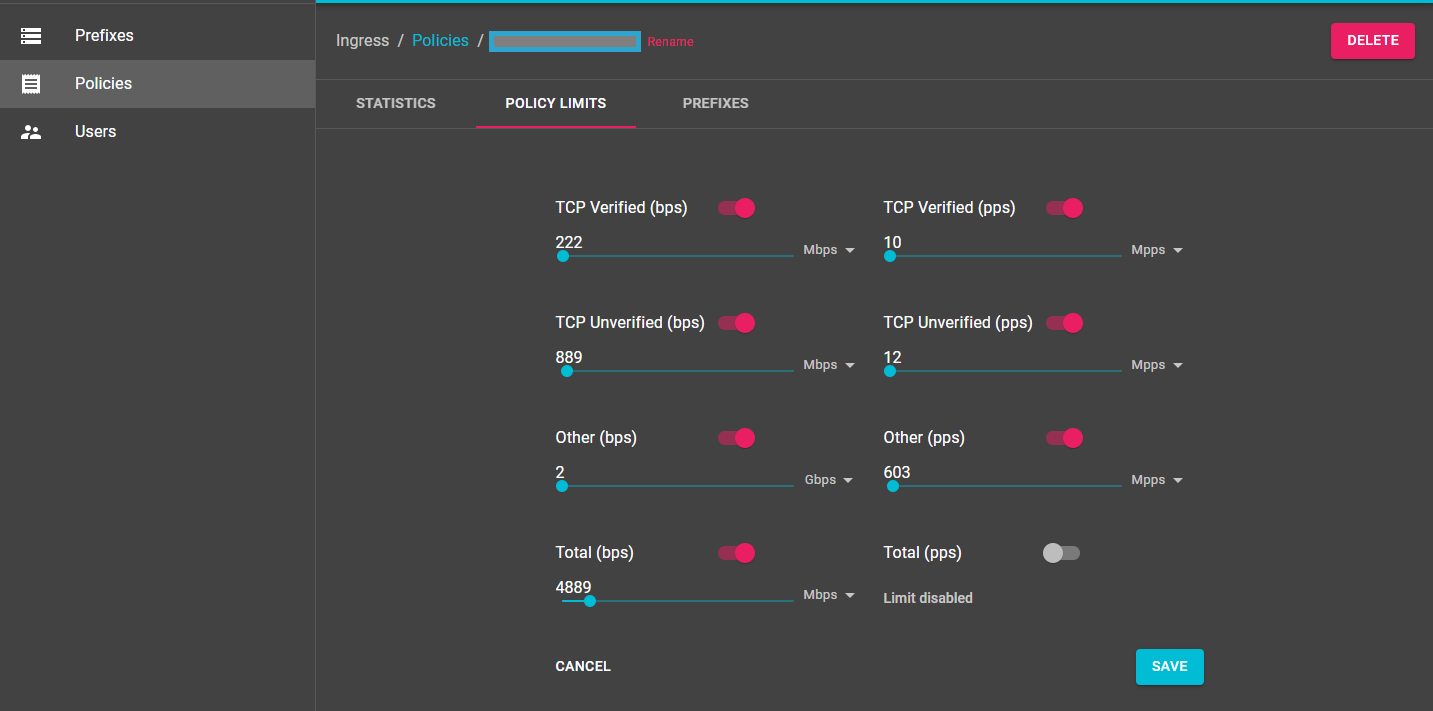

В 2019 году мы представили обновленную версию нашего сервиса по фильтрации входящего трафика — Ingress, значительно расширив его возможности фильтрации и конфигурации, предоставив конечному пользователю понятные интерфейсы для управления. Новая версия сервиса уже работает на сети фильтрации Qrator Labs.

Команда Яндекс.Облака прошла с нами длинный путь, объединив две инфраструктуры с помощью физических узлов Qrator Labs, размещенных внутри инфраструктуры партнера, работающих над его трафиком.

Наконец, спустя период глубокого тестирования, новая версия Ingress готова к использованию. Мы смогли сделать одно из лучших решений по фильтрации входящего трафика, созданное специально для нужд сервисов, генерирующих много контента.

Также считаем большим успехом, что новая версия сервиса интуитивно понятна конечному пользователю и позволяет более гибко настраивать параметры фильтрации.