2021 начался на высокой ноте для компании Qrator Labs. 19 января мы отметили десятилетний юбилей. Вскоре после этого, в феврале, наша сеть нейтрализовала впечатляющую DDoS-атаку на 750 Гбит/с, основанную на старом и хорошо изученном векторе DNS-амплификации. Помимо этого, поток BGP-инцидентов не иссякает и некоторые из них становятся заметными аномалиями глобальной маршрутизации, для сообщения о которых мы даже завели специализированный Twitter-аккаунт.

Тем не менее, первый квартал этого года завершился и мы можем внимательнее изучить статистику DDoS-атак и BGP-инцидентов за январь - март 2021 года.

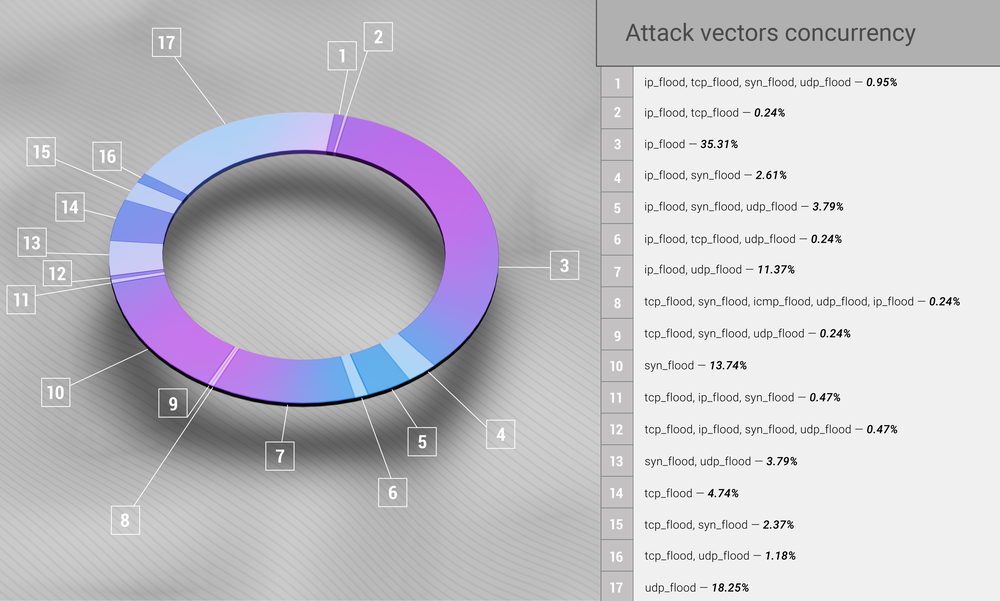

Топ-3 вектора DDoS-атак в первом квартале 2021 года это: IP-флуд, на долю которого приходится 35,31% всех атак; UDP-флуд с 18,25%; и SYN-флуд, ответственный за 13,74% атак в Q1. Отдельные, чистые, векторы теперь лишь на небольшую долю, с точки зрения статистического распределения, отстают от первой смешанной комбинации: IP-флуд + UDP-флуд, которая в первом квартале составила 11,37% от всех атак и заняла четвертое место, опережая чистый TCP-флуд в нашей статистике.

Несмешанные векторы составляют ~⅔ всех атак наблюдавшихся в течение первого квартала.

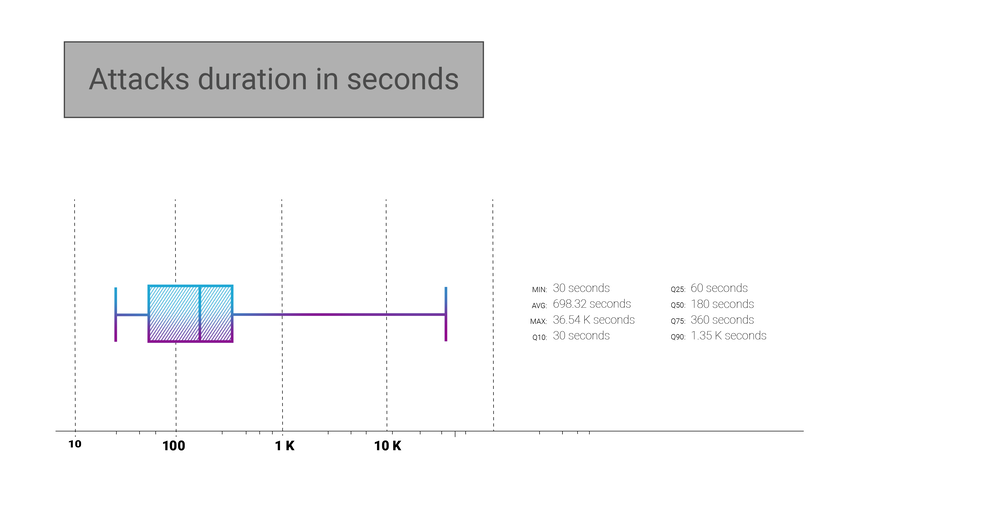

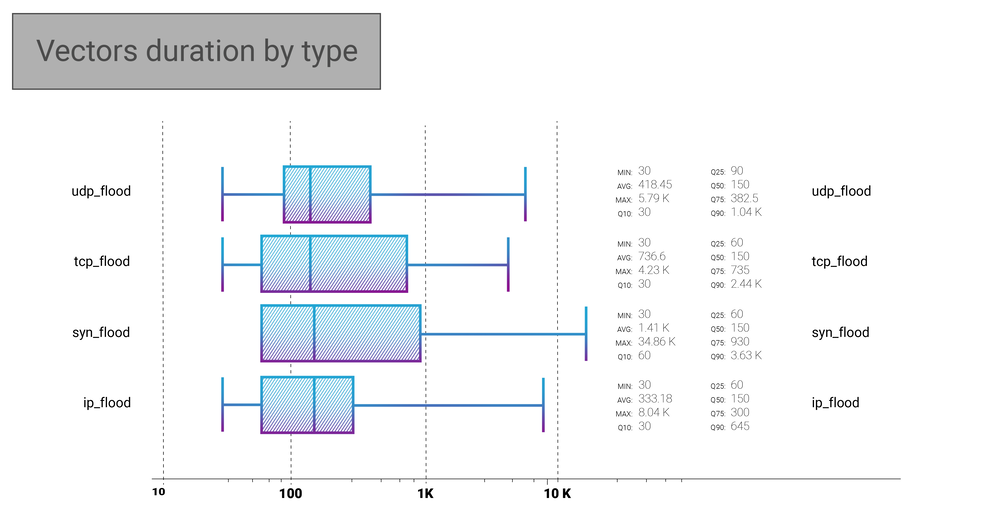

Медианная продолжительность атаки снизилась на 40% в первом квартале 2021 года по сравнению со всем 2020 годом. Как мы уже писали в нашем годовом отчете, медианная продолжительность DDoS-атаки в 2020 году составляла 5 минут - 300 секунд.

Теперь же мы видим, что медианная продолжительность атаки снизилась до 3 минут. Верхний предел собираемой нами статистики в виде 75-го перцентиля, за исключением максимальной продолжительности (которая почти всегда является исключением из обычного поведения атакующего), теперь ближе к медиане 2020 года - 360 секунд, или 6 минут, в первом квартале 2021 года.

Хотя может показаться, что менее половины атак составляют атаки продолжительностью 3 минуты или меньше, средняя длительность атаки в первом квартале 2021 года все еще превышает 11 минут. В данной ситуации непросто сделать устойчивый вывод, но из опыта мы знаем, что более короткие атаки обычно “зондируют” цель и ее защиту. Когда изначальная разведка завершена, злоумышленники используют все имеющиеся вычислительные ресурсы, пытаясь вывести цель из строя с помощью длительных атак на более высокой как пакетной, так и битовой, интенсивности.

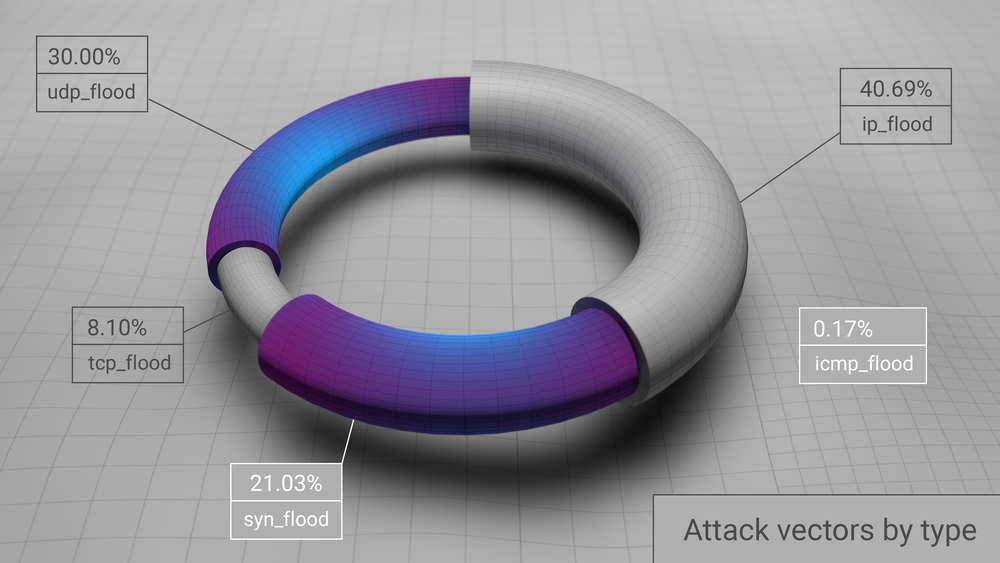

Если мы сравним данный первого квартала 2021 года с данными за весь 2020 год, то мы сразу же увидим смену лидера в векторах атак - в первом квартале текущего года IP-флуд правит балом с долей 40%, а UDP-флуд на втором месте с 30%. В течение всего 2020 года первая и вторая позиции были прямо противоположными и поменялись местами только в Q1. Данный факт интересен потому что методы атак постоянно развиваются и это распределение помогает нам понять, куда движется тренд.

Одна из особенностей данных за первый квартал 2021 года заключается в том, что медианная длительность всех векторов совпадает - 150 секунд. Мы изучили этот вопрос более подробно и, кажется, что это просто совпадение, которое произошло только в Q1. Кроме того, всегда интересно посмотреть на максимальную продолжительность атаки, которая чаще всего отражает лишь упорство некоторых организаторов DDoS-атак. Самая продолжительная атака в Q1 длилась 34860 секунд, или 581 одну минуту или, как вы уже посчитали, почти 10 часов нескончаемого SYN-флуда.

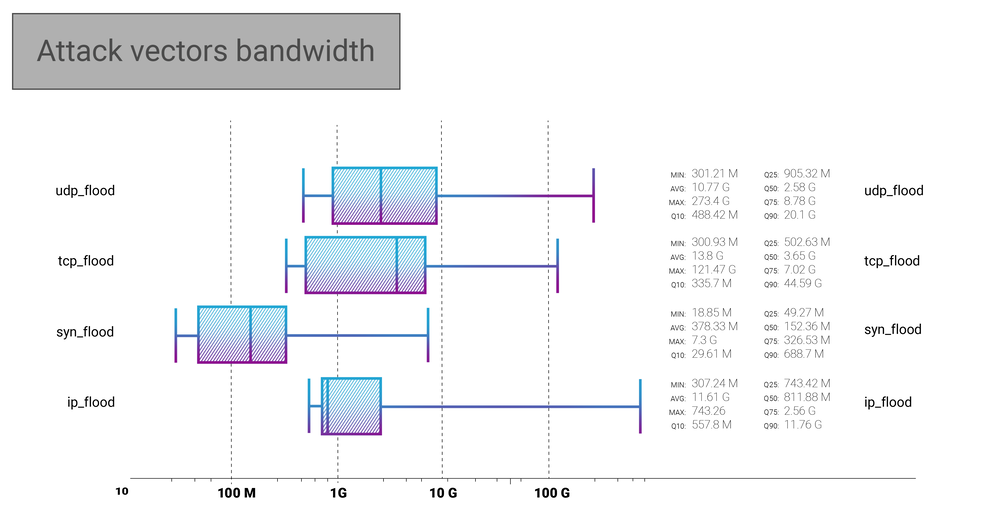

Здесь, в части относящейся к IP-флуду, мы видим конкретную атаку на интенсивности 750 Гбит/с, которую мы нейтрализовали в феврале. По данным очевидно, что она не была в состоянии повлиять на медианные и средние числа, которые пока находятся на привычных для себя значениях. Но нас отдельно заинтересовало, как изменяется средняя битовая интенсивность атак с четвертого квартала 2020 года по первый квартал 2021 года, поэтому мы сделали дополнительный срез данных, указывающий на следующее изменение:

Средняя битовая интенсивность всех DDoS-атак, которые мы нейтрализовали в четвертом квартале 2020 года: 4,47 Гбит/с.

Средняя битовая интенсивность всех DDoS-атак, которые мы нейтрализовали в первом квартале 2021 года: 9,15 Гбит/с.

Это более чем двукратный скачок по интенсивности атак! Вы же еще помните факт о сокращении медианного времени атаки на 40%? Что ж, вот и доказательство того, что тенденция на короткие атаки при ошеломляющей битовой интенсивности - существует.

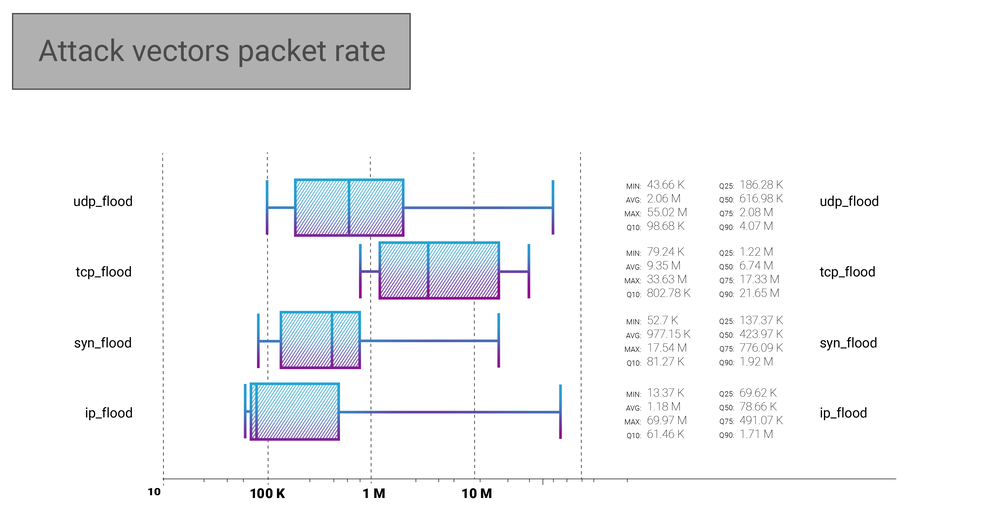

Что касается пакетной интенсивности, очевидно, что средняя интенсивность TCP-флуда почти в 4 раза выше, чем у UDP-флуда, и примерно в 8 раз выше, чем средняя интенсивность флуда IP-фрагментами. Причем по медиане разница становится только более заметной.

Уже упоминавшаяся нами февральная DDoS-атака с DNS-амплификацией можно видеть как максимум пакетной интенсивность в строке IP-флуда - почти 70 MPPS.

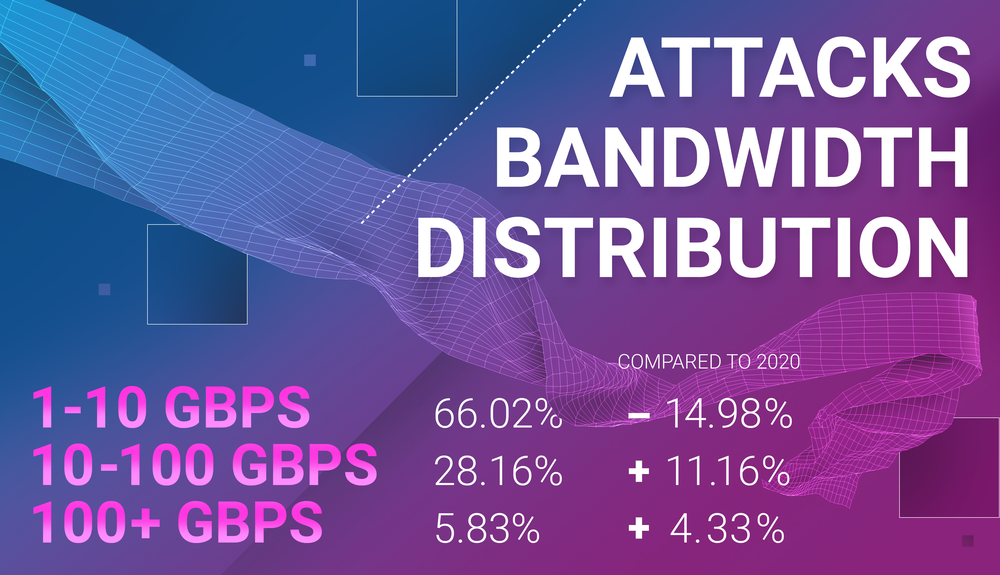

Здесь также виден огромный сдвиг в распределении битовой интенсивности атак - 15%, которые “переехали” из самого низкого измеряемого интервала, эффективно распределились между более высокими диапазонами битовой интенсивности, особенно много их перешло в категорию 10 - 100 Гбит/с, где мы вскоре ожидаем увидеть большую часть DDoS-атак. Однако, пока это ещё не так и атаки интенсивностью ниже 10 Гбит /с до сих пор составляют львиную долю статистики.

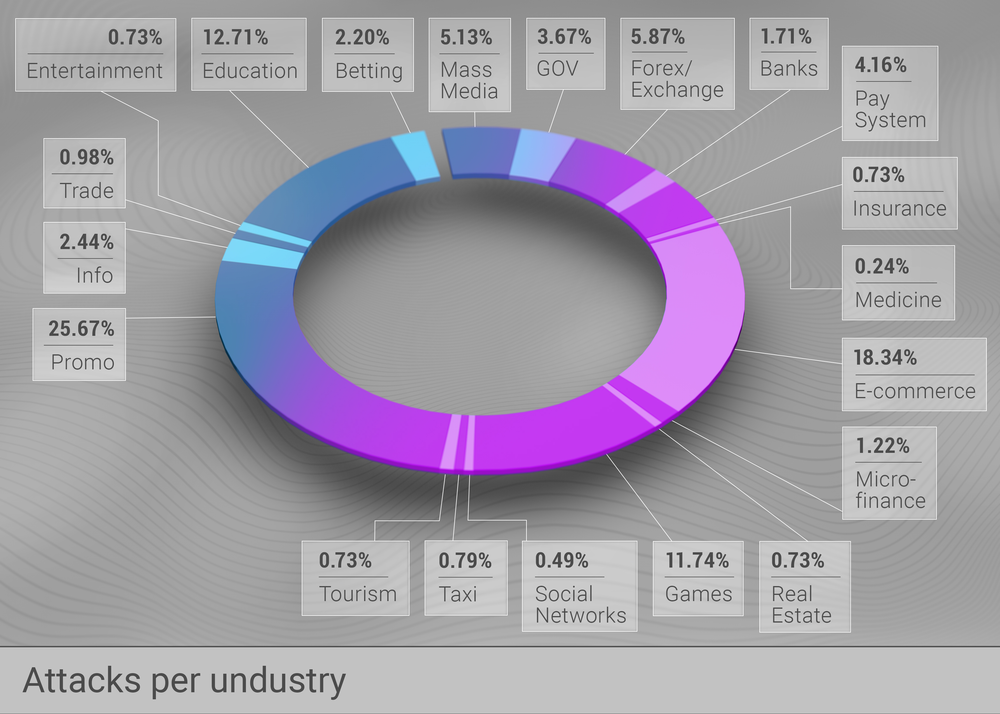

Промо веб-страницы, на которые нацелены DDoS-атаки, могут эффективно относиться к практической любой отрасли бизнеса (мы называем их “индустриями”), поэтому мы обычно не обращаем внимания на него при сегментном анализе, даже если он содержит больше всего атак в Q1. Электронная коммерция (18,34%), образование (12,71%) и игры (11,74%) являются тремя отраслями, которые наиболее часто подвергаются DDoS-атакам среди наших клиентов. Они значительно опережают остальные отрасли по количеству нацеленных на них атак.

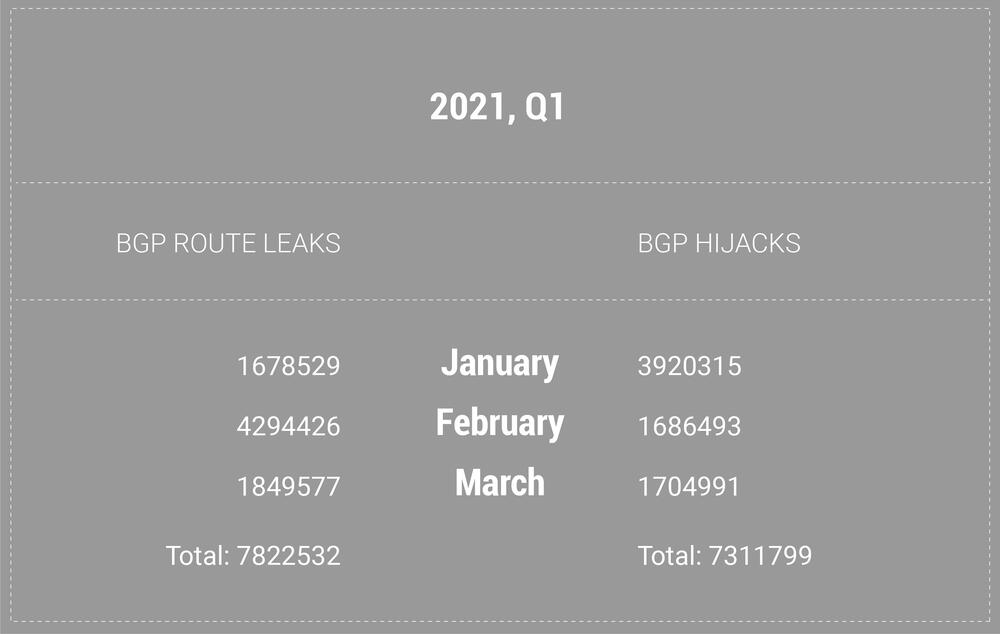

А вот и общее количество автономных систем создающих или утечки маршрутов, или перехваты трафика, вне зависимости от размера аномалии за первый квартал 2021 года.

Из, примерно, 100 000 - 110 000 зарегистрированных ASN, около 70 000 - 71 000 анонсируют как минимум один сетевой префикс (фактически, согласно некоторым источникам, таким как CIDR-report, существует около 25 000 ASN который анонсируют один-единственный префикс), что делает их видимыми в таблицах маршрутизации BGP.

Глядя на количество перехватывающих автономных систем мы сразу же замечаем, что это число сопоставимо с ¼ от зарегистрированных AS. Это огромное количество. Хотя иногда перехваты трафика могут быть последствиями “оптимизации” трафика, в большинстве случаев это не так, а такое значительное количество инцидентов указывает на то, что ROA-RPKI существует по вполне определенной причине, а не просто из-за моды.

Под конец, давайте посмотрим на глобальные инциденты BGP, которые являются частью вышеупомянутой статистики первого квартала. Напоминание: команда Qrator.Radar имеет набор определенных пороговых значений, отделяющих глобальные инциденты ото всех остальных. Они включают количество затронутых префиксов, автономных систем и степень распределения аномалии по таблицам маршрутизации.

Глобальные утечки маршрутов BGP

- Январь: 4

- Февраль: 2

- Марта: 3

Подробное описание этих инцидентов можно найти по дате в Twitter-ленте Qrator.Radar.

Глобальные перехваты трафика с помощью BGP

- Январь: 1

- Февраль: 1

- Март: 0

Двумя же наиболее значительными инцидентами квартала были массовая утечка маршрутов 20 февраля, которую мы коррелировали с использованием программного обеспечения для “оптимизации BGP” и перехват трафика 17 апреля, затронувший почти 40 000 сетевых префиксов, принадлежащих более чем 4 000 автономных систем в 164 странах.

Спасибо за внимание.