Второй квартал года закончился, и, как обычно, мы подводим итоги по нейтрализованным DDoS-атакам и инцидентам BGP, произошедшим в период с апреля по июнь 2022 года.

Второй квартал года закончился, и, как обычно, мы подводим итоги по нейтрализованным DDoS-атакам и инцидентам BGP, произошедшим в период с апреля по июнь 2022 года.

Закончился первый квартал 2022 года, и пришло время взглянуть на его события с точки зрения DDoS-атак и инцидентов BGP.

Для Qrator Labs, 2021 год оказался насыщен разнообразными событиями.

Все началось с официального празднования нашего десятилетнего юбилея, продолжилось масштабными инцидентами маршрутизации и закончилось обнаружением ботнета Meris в сентябре ушедшего года.

Пришла пора взглянуть на события последнего квартала 2021 г. Интересные детали содержатся в секции посвященной BGP, такие как рекордное количество утечек маршрутов и автономных систем осуществляющих перехваты BGP. Но для начала, давайте внимательно рассмотрим статистику по DDoS-атакам.

Третий квартал 2021 года стал рекордным по масштабам и интенсивности DDoS-атак.

События достигли апогея в сентябре, когда мы вместе с Яндексом обнаружили и сообщили публике об одном из самых разрушительных ботнетов со времен Mirai, назвав его Meris, так как он был ответственен за серию атак с высоким значением запросов в секунду. И пока злоумышленники целились в разные цели по всему миру, наша квартальная статистика тоже несколько изменилась.

Помимо этого, в этот раз мы подготовили для вашего внимания фрагмент статистики по атакам на уровне приложения (L7).

Без лишних прелюдий, давайте подробнее остановимся на статистике по DDoS-атакам и BGP-инцидентам за третий квартал 2021 года.

Второй квартал 2021 года был ожидаемо намного тише, чем первый по количеству DDoS-атак, так как речь идет о поздних весенних и ранних летних месяцах: апреле, мае и июне, когда деловая активность успокаивается по всему миру. Тем не менее, во время чемпионата Европы по футболу в июне-июле некоторая атакующая активность имела место, но сосредоточилась в основном на азартной индустрии.

Итак, мы с удовольствием раскрываем вам доступные подробности о DDoS-атаках и BGP-инцидентах второго квартала 2021 года.

2021 начался на высокой ноте для компании Qrator Labs. 19 января мы отметили десятилетний юбилей. Вскоре после этого, в феврале, наша сеть нейтрализовала впечатляющую DDoS-атаку на 750 Гбит/с, основанную на старом и хорошо изученном векторе DNS-амплификации. Помимо этого, поток BGP-инцидентов не иссякает и некоторые из них становятся заметными аномалиями глобальной маршрутизации, для сообщения о которых мы даже завели специализированный Twitter-аккаунт.

Тем не менее, первый квартал этого года завершился и мы можем внимательнее изучить статистику DDoS-атак и BGP-инцидентов за январь - март 2021 года.

Целью настоящего исследования было изучить масштаб киберугроз и, в частности, угрозы DDoS-атак в российском финансовом секторе, а также оценить динамику бюджетов организаций на ИБ. В рамках исследования решались, в частности, следующие задачи:

Работы в рамках настоящего исследования включали полевой опрос. Респондентам из финансового сектора предлагалось ответить на вопросы анкеты. Всего было опрошено 45 представителей крупных банков и финансовых организаций СМБ.

Есть у нас в Qrator Labs такая традиция — в начале, а февраль это точно не конец, каждого года публиковать отчет о годе предыдущем.

Как и любая многолетняя сущность, она обрастает множеством сопутствующих историй. К примеру, уже стало «доброй» приметой, когда в начале января на наши корпоративные страницы заходит очередная DDoS-атака, которую мы не успеваем разобрать в отчете. 2020 год стал наполовину исключением — вектор атаки мы успели описать (TCP SYN-ACK-амплификация), но именно к нам, на qrator.net, гость пожаловал (и не один) только 18 января, зато сразу с гостинцами: 116 Gbps при 26 Mpps.

Стоит признаться, что пересказывать события ушедшего года — жанр специфический. Поэтому мы решили в процессе рефлексии сосредоточиться и на том, что будет происходить — в первую очередь с нашей командой и продуктом — в текущем году, так что не удивляйтесь читая о наших планах по разработке.

Начнём мы с двух самых интересных нам тем прошлого года: SYN-ACK-амплификации и BGP-«оптимизации».

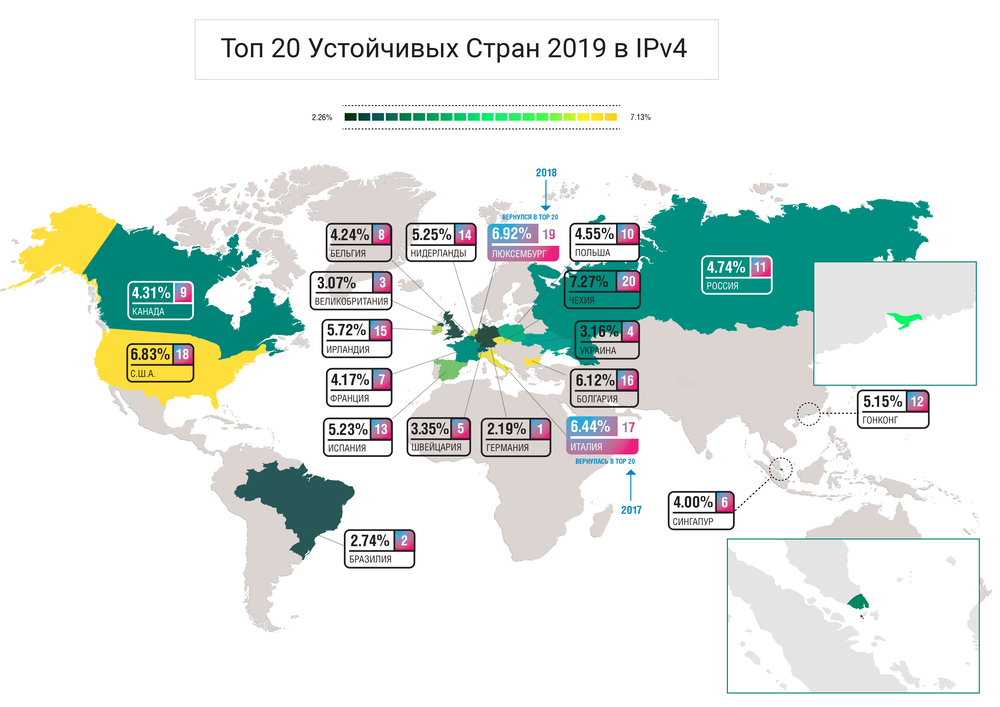

Данное исследование объясняет, каким образом отказ одной автономной системы (AS) влияет на глобальную связность отдельного региона, особенно в том случае, когда речь идет о крупнейшем провайдере интернета (ISP) данной страны. Связность интернета на сетевом уровне обусловлена взаимодействием между автономными системами. По мере увеличения количества альтернативных маршрутов между AS возникает устойчивость к отказам и повышается стабильность интернета в данной стране. Однако некоторые пути становятся более важными, по сравнению с остальными, и наличие как можно большего числа альтернативных маршрутов в итоге является единственным способом обеспечить надежность системы (в смысле AS).

Глобальная связность любой AS, независимо от того, представляет ли она второстепенного поставщика интернета или международного гиганта с миллионами потребителей услуг, зависит от количества и качества его путей к Tier-1 провайдерам. Как правило, Tier-1 подразумевает международную компанию, предлагающую глобальную услугу IP-транзита и подключение к другим Tier-1 операторам. Тем не менее, внутри данного элитного клуба нет обязательства поддерживать такую связь. Только рынок может придать мотивацию таким компаниям безоговорочно соединяться друг с другом, обеспечивая высокое качество обслуживания. Достаточный ли это стимул? Мы ответим на этот вопрос ниже — в секции, посвященной связности IPv6.

Если провайдер интернета теряет связь хотя бы с одним из собственных Tier-1 соединений, он, вероятнее всего, окажется недоступен в некоторых частях Земли.

Представьте, что AS испытывает значительную сетевую деградацию. Мы ищем ответ на следующий вопрос: «Какой процент AS в этом регионе может потерять связь с Tier-1 операторами, тем самым утратив глобальную доступность»?